10 เหตุผลที่คุณควร 'เช่า Wifi' สำหรับงานอีเวนต์ของคุณ

เมื่อคุณกำลังวางแผนจัดงานอีเวนต์ และกำลังมองหาข้อดีของการ เช่า Wifi แทนที่จะจัดงานทุกอย่างด้วยตัวเอง

ในบทความนี้ เราจึงสรุป 10 เหตุผลที่คุณควรเช่า Wifi สำหรับงานอีเวนต์ของคุณ มาอ่านกันได้เลยครับ

1. อินเทอร์เน็ตเสถียร รวดเร็ว

การเชื่อมต่อ Wifi ที่มีความเสถียรและความเร็วสูงช่วยให้ผู้เข้าร่วมงานสามารถเชื่อมต่อกับอินเทอร์เน็ตได้อย่างมีประสิทธิภาพตลอดเวลา สร้างความประทับใจให้กับผู้ร่วมงาน

2. การทำกิจกรรมและการแชร์ข้อมูลออนไลน์

Wifi ที่มีความเร็วสูงช่วยให้ผู้เข้าร่วมงานสามารถสนับสนุนกิจกรรมต่างๆ และแชร์ข้อมูลออนไลน์ได้อย่างราบรื่น ซึ่งเป็นสิ่งสำคัญในงานอีเวนต์ที่ต้องการการสื่อสารและการแลกเปลี่ยนข้อมูลระหว่างผู้เข้าร่วมด้วยกัน

3. ความสะดวกและประหยัดเวลา

การเช่า Wifi ช่วยลดภาระของการติดตั้งและการดูแลรักษาระบบเน็ตเวิร์กของคุณ เนื่องจากผู้ให้บริการจะมีทีมงานที่มีความเชี่ยวชาญในการติดตั้งและการดูแลรักษาระบบให้คุณ ซึ่งทำให้คุณสามารถประหยัดเวลาและพลังงานได้มากขึ้น

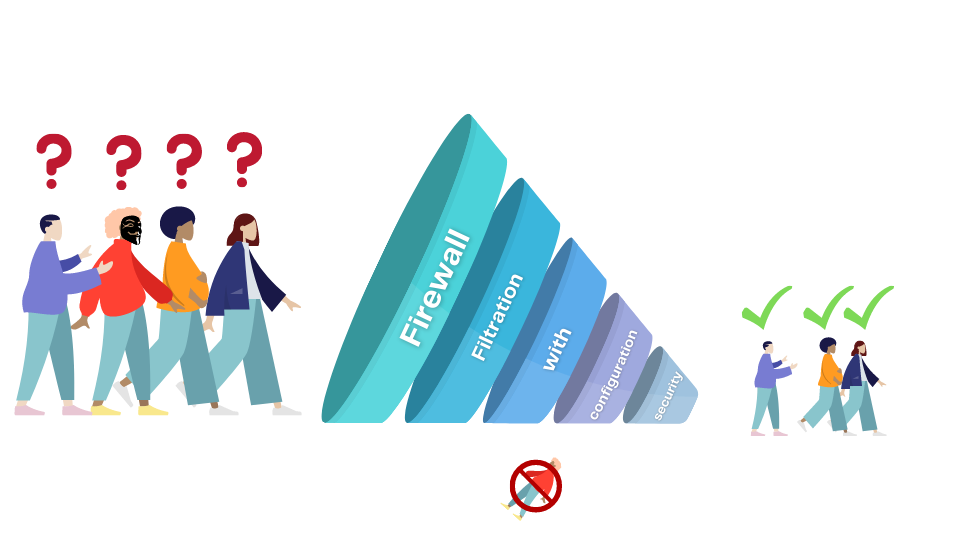

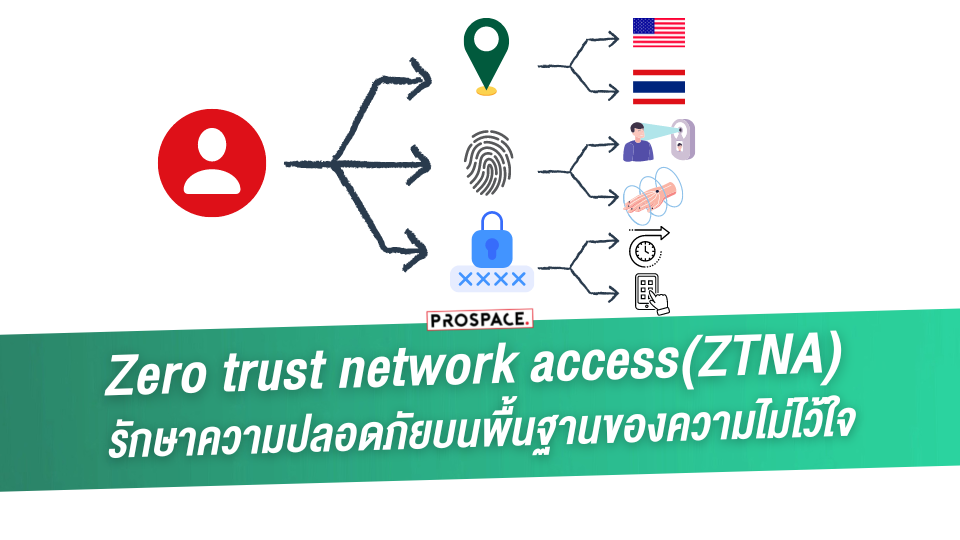

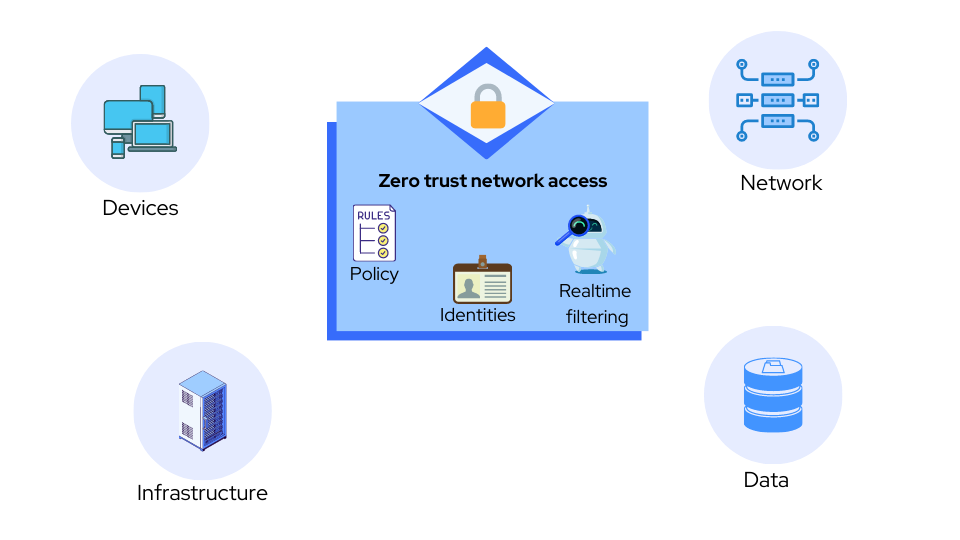

4. ความปลอดภัยของระบบ Wifi

บริษัทที่เช่า Wifi มักมีมาตรการรักษาความปลอดภัยของข้อมูลที่เชื่อมต่อกับเครือข่าย Wifi ซึ่งช่วยปกป้องข้อมูลสำคัญและป้องกันการเข้าถึงที่ไม่ได้รับอนุญาตในงานอีเวนต์ของคุณ

5. การปรับแต่งตามความต้องการ

บริการเช่า Wifi มักมีความยืดหยุ่นในการปรับแต่งระบบให้เหมาะกับโครงสร้างงานของคุณ คุณสามารถติดต่อผู้ให้บริการเพื่อปรับแต่งและปรับสถานการณ์ได้ตามต้องการ

6. การเชื่อมต่ออุปกรณ์เสริม

การเช่า Wifi สามารถสนับสนุนการเชื่อมต่ออุปกรณ์เสริมเช่นโปรเจคเตอร์ อุปกรณ์สแกนบาร์โค้ด หรืออุปกรณ์อื่นๆ ที่ต้องการการเชื่อมต่อกับอินเทอร์เน็ตในงานอีเวนต์ของคุณ

7. การสนับสนุนทางเทคนิคและการแก้ไขปัญหา

ผู้ให้บริการเช่า Wifi มักมีทีมงานทางเทคนิคที่พร้อมให้ความช่วยเหลือเมื่อเกิดปัญหาในระบบ เช่น ปัญหาการเชื่อมต่อหรือปัญหาความเร็ว เพื่อให้งานอีเวนต์ของคุณสามารถดำเนินไปได้ตามปกติ

8. ประสบการณ์และความเชื่อถือจากลูกค้า

คุณสามารถสอบถามประสบการณ์และความเชื่อถือจากลูกค้าที่เคยใช้บริการการเช่า Wifi เพื่อให้คุณมั่นใจว่าคุณกำลังเลือกบริการที่ดีและมีคุณภาพสำหรับงานอีเวนต์ของคุณ

9. ความเชื่อมต่อแบบไร้สาย

การเช่า Wifi ช่วยให้คุณสามารถเชื่อมต่อกับอินเทอร์เน็ตแบบไร้สายได้ทุกที่ในสถานที่งานอีเวนต์ ซึ่งช่วยให้ผู้เข้าร่วมงานสามารถใช้งานอินเตอร์เน็ตได้ทุกที่และทำงานได้อย่างสะดวกสบาย

10. ความเสถียรของบริการ

บริษัทที่เช่า Wifi มักมีระบบการดูแลและบำรุงรักษาเครือข่ายที่มีความเสถียร ทำให้คุณมั่นใจได้ในความเสถียรของการเชื่อมต่อในงานอีเวนต์ของคุณ

สรุป

การเช่า Wifi สำหรับงานอีเวนต์ของคุณมีความสำคัญมาก ดังนั้นคุณควรพิจารณาเลือกบริการ Wifi ที่มีคุณภาพและเสถียรภาพสูง เช่น การเชื่อมต่อเน็ตเวิร์กได้อย่างเสถียรและรวดเร็ว การแชร์ข้อมูลออนไลน์ที่ราบรื่น ความสะดวกและประหยัดเวลาในการติดตั้งและดูแลรักษาระบบ ความปลอดภัยของระบบ Wifi การปรับแต่งตามความต้องการของงาน การเชื่อมต่ออุปกรณ์เสริม การสนับสนุนทางเทคนิคและการแก้ไขปัญหา ประสบการณ์และความเชื่อถือจากลูกค้า ความเชื่อมต่อแบบไร้สาย และความเสถียรของบริการที่ไว้วางใจ

การเลือกใช้บริการ Wifi ที่เหมาะสมจะช่วยให้งานอีเวนต์ของคุณเป็นไปอย่างราบรื่นและประสบความสำเร็จ อย่างไรก็ตาม ควรให้ความสำคัญกับการเลือกบริษัทที่มีความเชี่ยวชาญและประสบการณ์ในการให้บริการ Wifi Rental เพื่อให้คุณได้รับบริการที่มีคุณภาพและความพึงพอใจสูงสุดในงานอีเวนต์ของคุณ

WiFi Rental

บริการ WiFi สำหรับงานอีเวนท์ ผู้ใช้งานจำนวนสูง ครอบคลุมพื้นที่ขนาดใหญ่ พร้อมระบบความปลอดภัยไอที

- บริการWiFi ครอบคลุมพื้นที่ฮอลล์

- เชื่อมต่อครั้งเดียวใช้ทั่วงาน

- มีผู้เชี่ยวชาญดูแลตลอดงาน