ปฏิเสธไม่ได้เลยว่าหลังจากการผ่านพ้นการระบาดของไวรัสไป หลายบริษัทเองก็ปรับตัวให้พนักงานเข้าสู่ออฟฟิศ มีบางทีก็ยอมให้พนักงานไม่ต้องเข้าออฟฟิศเลย บ้างก็ให้เข้ามาทำงานแบบไฮบริดสัปดาห์ละไม่กี่วันตามแต่นโยบาย การจัดการข้อมูลในบริษัท การเข้ามาใช้งานซอฟแวร์ภายในก็ต้องปรับเปลี่ยนให้สอดคล้องกับพฤติกรรมการทำงาน และหนึ่งในนั้นคือการทำระบบให้มีความปลอดภัยโดยการใช้ SASE โดยระบบ Secure Access Service Edge เป็นการใช้การยืนยันตัวตนและทำงานบน Cloud base ที่เข้ามาทดแทนการใช้ Traditional Firewall แล้วรีโมทเข้ามาด้วย VPN ที่มีจุดอ่อนที่มากมาย อะไรบ้างที่จะช่วยเหลือธุรกิจคุณได้ พิจารณาอย่างไร และปัจจัยที่มีผลในการเลือกใช้งานเป็นอย่างไร ในบทความนี้สรุปมาให้แล้ว

Secure Access Service Edge : SASE

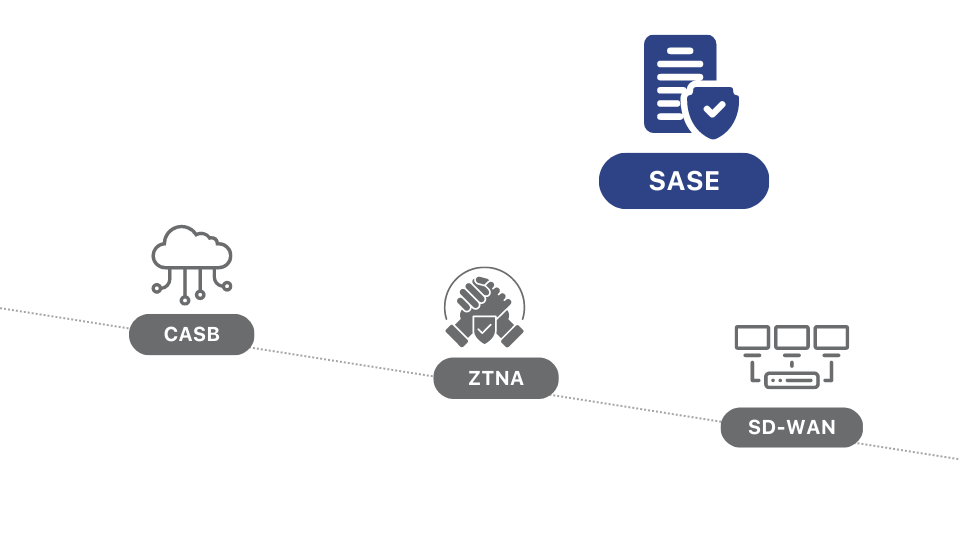

Secure Access Service Edge เป็นฟีเจอร์หนึ่งในอุปกรณ์ Firewall (ทั้งแบบอุปกรณ์รุ่นใหม่ๆหรือเป็นคลาวเบส)ที่มีพื้นฐานอยู่ Cloud base โดยรวมฟีเจอร์อย่าง Zero trust network access , Cloud access security และ Software define wide-area networking (SD-WAN) โดยเมื่อฟีเจอร์เหล่านี้ทำหน้าที่ร่วมกัน

องค์ประกอบของ SASE

ส่วนประกอบหลักของระบบนี้จะเป็นการแก้ไขข้อจำกัดที่ระบบเดิมจำเป็นต้องมีการตรวจสอบระหว่างกัน เช่น ข้อจำกัดด้านสถานที่เข้าใช้งาน เปลี่ยนเป็นการตรวจสอบข้อมูลด้วยระบบผสมผสาน

Zero trust network access (ZTNA)

การใช้งานของ ZTNA เป็นการทำงานบนพื้นฐานที่เชื่อว่าไม่มีระบบใดมีความปลอดภัยสูงสุด โดยหลักการทำงานนั้นจะเป็น 3 ฟีเจอร์ที่ใช้งานอยู่

การตรวจสอบความถูกต้อง

ขั้นตอนการตรวจสอบนั้นจะไม่ใช้เพียงวิธีเดียวในการยืนยันตัวบุคคล (MFA) อาจจะใช้ผสมผสานกันระหว่างการกรอกรหัสผ่าน การตรวจดูตำแหน่งที่อยู่ เป็นต้น

สิทธิ์การเข้าถึงที่น้อยที่สุด

การกำหนดขอบเขตของการให้เข้าถึงข้อมูลที่จำกัดเป็นส่วนหนึ่งของพื้นฐานในระบบดังกล่าว เพราะระบบถูกเซ็ตให้ไม่ไว้ใจผู้ใช้งานทุกคน ทำให้นอกจากผ่านขั้นตอนการปลอดภัยเบื้องต้นแล้ว ยังมีระยะเวลาในการเข้าถึงข้อมูลก็เป็นส่วนหนึ่งในการต้องกลับมายืนยันตัวตนใหม่อีกครั้งเมื่อเวลาผ่านไปตามที่กำหนด

การทดสอบแฮกระบบตัวเอง

เนื่องจากการทำระบบความปลอดภัยขึ้นมานั้น ถ้าหากไม่จำลองตัวเองเป็นผู้บุกรุกอาจจะไม่สามารถรู้ช่องโหว่ของตัวเองได้ ผู้ให้บริการหลายแบรนด์เองก็ใช้วิธีการเจาะระบบของตัวเอง เพื่อแก้ไขช่องว่างที่ไม่ปลอดภัยที่อาจจะเกิดขึ้นได้

Cloud access security broker (CASB)

ระบบ CASB เป็นระบบที่ทำให้ระบบทุกอย่างสามารถจัดการ ควบคุม และ มีความปลอดภัย โดยใช้ระบบคลาวเป็นพื้นฐานของโปรแกรมและจัดการโดยชวยปรับปรุงการทำงานที่หลากหลาย เช่น

เข้าถึงง่าย

การจัดการนั้นมีความคล่องตัวสูง เนื่องจากเป็นการใช้คลาวในการประมวลผล แสดงผลทั้งการบริการ และการเข้าไปจัดการ โดยที่จะสามารถเห็นว่าผู้ใช้งานกำลังทำอะไร ปริมาณการใช้งาน และจัดการความเสี่ยงที่ระบบเจอได้ว่าจะดำเนินการอย่างไร

จัดการได้ง่าย

สามารถจัดการข้อมูลละเอียดอ่อน โดยจัดการข้อมูล และ ปิดกั้นพฤติกรรมที่ผิดปกติได้ทันที

ถูกต้องตามกฏหมาย

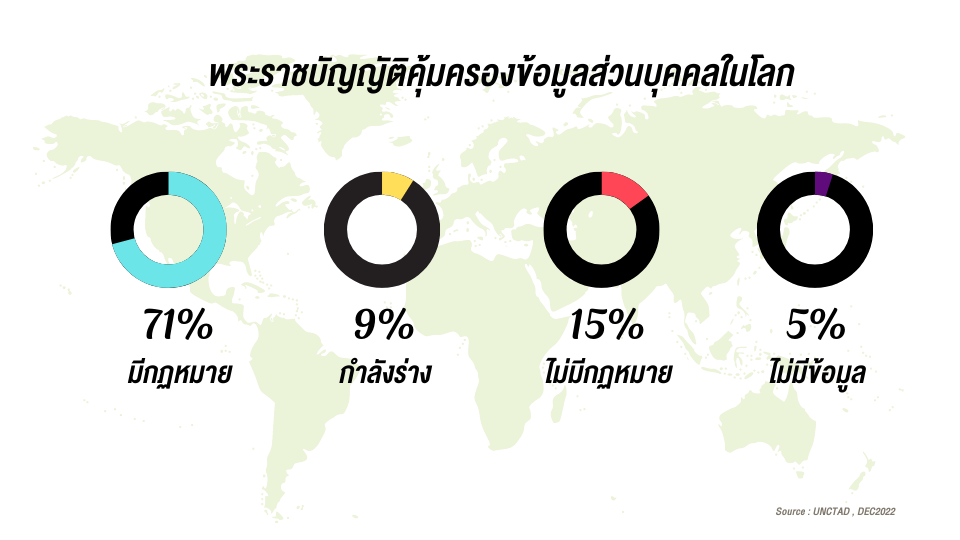

ทำให้องค์กรจัดการองค์ประกอบของข้อมูลได้ตามกฏหมาย อย่างเช่น พรบ ข้อมูลส่วนบุคคลของประเทศต่างๆ

จัดการพฤติกรรมการคุกคาม

ระบบนี้เป็นการจัดการโดยคลาว โดยที่สามารถดูแลได้ในการตรวจจับมัลแวร์ (ไวรัสที่ส่งข้อมูลกลับไปให้แฮกเกอร์) การป้องการความเสี่ยงที่ข้อมูลสูญหาย และการเรียนรู้พฤติกรรมของแฮกเกอร์โดยเก็บไว้บนฐานข้อมูลซูปเปอร์คอมพิวเตอร์ที่ทำให้ ระบบที่เชื่อมต่อคลาวสามารถนำไปอัปเดตข้อมูลได้อย่างทันที ซึ่งทำงานแบบเรียลทาม

Software define wide area networking (SD-WAN)

โดยการทำงานของ SD-WAN นั้นเป็นการใช้เทคโนโลยีที่ง่ายและประสิทธิภาพสูง โดยผ่านการเชื่อมต่อที่หลากหลาย ไม่ว่าจะผ่านอินเตอร์เน็ตบ้าน เน็ตมือถือ หรือ อินเตอร์เน็ตระดับองค์กรที่มีหลายสาขา ใช้กฏเดียวกัน มอนิเตอร์จากส่วนกลางได้เลย

เปลี่ยนได้ตามสถานการณ์ (Network agility)

ลักษณะของการทำงานด้วยระบบดังกล่าวจะเป็นการทำให้ระบบซับซ้อนน้อยลง บริหารจัดการได้ง่าย ไม่ว่าจะเป็นการเปิดดูข้อมูลภายใน network การแบนบางผู้ใช้งาน หรือการเปลี่ยนกฏการใช้งานภายในบริษัทได้โดยไม่ต้องใช้ความสามารถขั้นสูงอย่างเช่นอดีต แล้วยังสามารถที่จะอัปเกรดหรือแก้ไขระบบได้เร็วขึ้น

ลดความอืดจากการแสกนไวรัส (Application security)

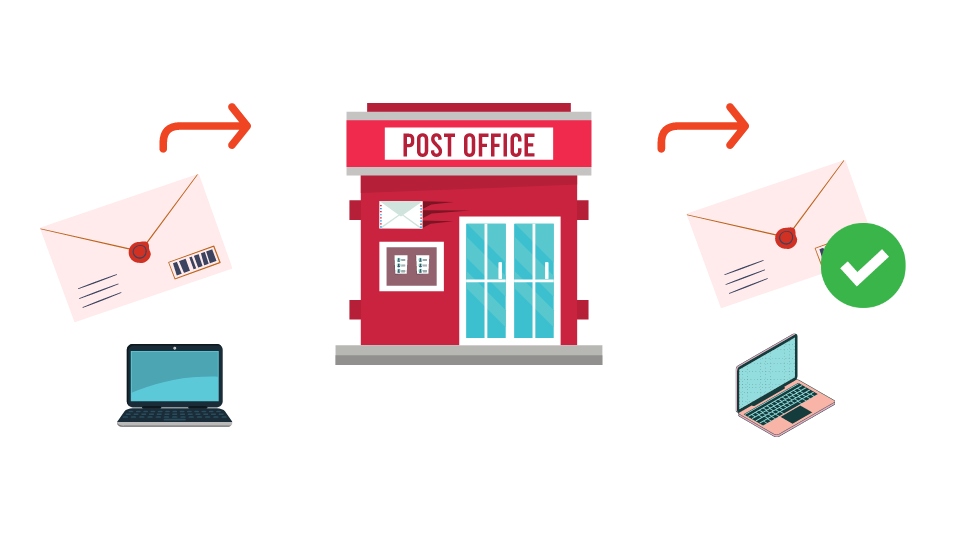

การทำงานของการกรองข้อมูลที่ผ่านมาจะเป็นเหมือนคนตรวจความปลอดภัยในสนามบิน ที่นอกจากจะแสกนกระเป๋า ตรวจจับหาแม่เหล็กที่อยู่ภายในตัวเรา แล้วยังมีการจับลูบคลำที่ตัวผู้โดยสารอีกครั้งเพื่อความแน่ใจ ระบบดังกล่าวปลอดภัยจริง แต่ถ้าหากมีคนที่รอการตรวจเป็นจำนวนมาก ขณะที่ความสามารถของเจ้าหน้าที่มีเท่าเดิม จะเกิดปัญหาคอขวด ไม่สามารถระบายคนได้ทัน ซึ่งในการกรองข้อมูลรูปแบบใหม่จะแก้ข้อจำกัดตรงนั้น โดยปกติแล้วการแสกนหาไฟล์คือการไปเปิดไฟล์แล้วหาโค้ดที่อันตรายต่อระบบ แล้วต้องทำไปทีละไฟล์ทำให้เกิดช้าหรือใช้คอมพิวเตอร์ประมวลผลสูงมาก การแก้ปัญหาของระบบนี้คือการจัดการตั้งแต่ต้นทาง ระดับโปรแกรมว่าเป็นไฟล์ที่มีการตรวจสอบแล้ว แน่นอนว่าแต่ละโปรแกรมที่ต้องการยืนยันตัวตนว่ามีความปลอดภัยสูง จะมีมาตรฐานการกรองข้อมูลที่คล้ายกัน เป็นสากล

ความปลอดภัยขั้นสูง (Advance security)

การจัดการความปลอดภัยนั้นเป็นระบบเดียวกันที่ใช้กันอย่างแพร่หลายในปัจจุบัน เช่น ระบบการเข้ารหัสข้อมูล ที่ถ้าหากระหว่างมีการถูกขโมยข้อมูลออกไป ก็จะไม่สามารถถอดรหัสออกมา และไม่ทราบว่าเป็นไฟล์ประเภทใด รวมถึง ถ้าหากมีผู้บุกรุกเข้ามาในบราวเซอร์ของเรา ในกรณีที่เว็บไซต์นั้นมีการเข้ารหัสความปลอดภัยดิจิตอลแล้ว สิ่งที่แฮกเกอร์จะเห็นได้เพียงรู้ว่ากำลังเข้าเว็บไซต์อะไร แต่ไม่สามารถรู้ได้ว่าทำกิจกรรมอะไร ดูอะไรบนเว็บไซต์นั้น ซึ่งจะมีเพียงผู้ใช้ กับ ผู้ให้บริการเท่านั้นที่จะเก็บความลับเหล่านี้

ลดค่าใช้จ่าย (Cost saving)

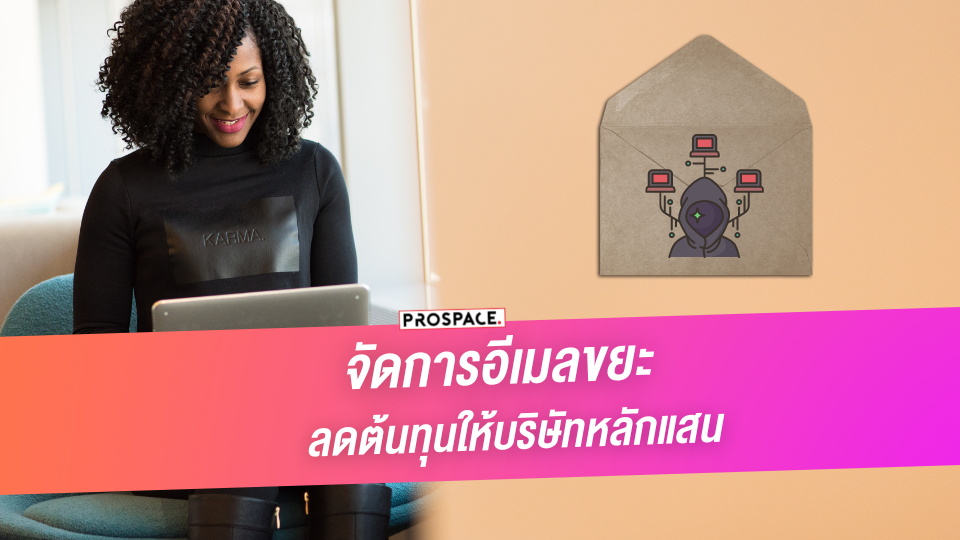

แนวทางการลดค่าใช้จ่ายที่ระบบนี้สามารถทำได้มีมากมาย ยกตัวอย่างเช่น ถ้าหากมีการแสกน สกรีนข้อมูลจากโปรแกรมแล้ว จะเริ่มลดต้นทุนในการลงทุนระบบ Firewall ที่ใหญ่ เพราะอุปกรณ์ตัวเล็กกว่าสามารถกรองข้อมูลได้ปริมาณเท่ากัน เพราะมีการแบ่งการประมวลผลให้ Cloud computing เป็นตัวร่วมในการช่วยประมวลผล อีกตัวอย่าง คือเมื่อระบบมีการจัดการง่าย และสามารถทำได้โดยผู้ดูแลระดับทั่วไป ทุกการเปลี่ยนแปลง กฏเกณฑ์ต่างๆ สามารถทำได้ด้วยตัวเอง ก็ลดภาระค่าใช้จ่ายในการจ้างพนักงานที่มีทักษะเฉพาะ หรือ วิศวกร เข้ามาเซอร์วิสทุกครั้ง หากแต่จ้างให้มาดูแลเพียงตอนติดตั้ง แต่ตอนที่ถึงเวลาบำรุงรักษา ก็ช่วยลดค่าใช้จ่ายได้เลย ทำได้ทันที

ความปลอดภัยไอทีแบบ Subscription

ปัจจุบันจากที่มีความปลอดภัยขึ้นต้น ไม่ว่าจะใช้การ Hybrid system คือการใช้ Firewall ร่วมกับ Cloud base ใช้ Engineer วางระบบโดยมีพนักงานในบริษัทเข้ามาดูแล แต่มีระบบใหม่ที่ให้ ผู้เชี่ยวชาญดูแลระบบ พร้อมอุปกรณ์แบบ Subscription model ที่ชื่อ Firewall as a Service

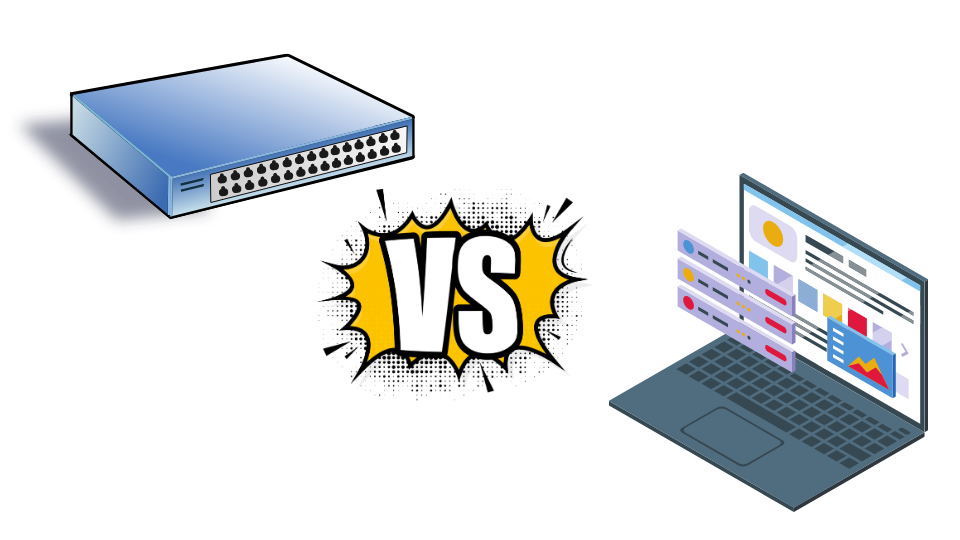

อุปกรณ์ Firewall

Traditional Firewall

ต้องซื้อ Firewall มาติดตั้งเอง

- ค่าเสื่อมอุปกรณ์

ต้องจัดการค่าเสื่อมสภาพตามทางบัญชี - ค่าอัปเดต MA

ต้องทำการขอใบเสนอราคา เพื่อขอซื้อสัญญาการอัปเดตระบบใหม่ทุกปี ต้องเปรียบเทียบราคา และเซ็นต์อนุมัติใหม่ทุกปี - ผู้เชี่ยวชาญ

ลูกค้าจำเป็นต้องจ้างพนักงานมาดูแลเพิ่ม เพื่อแก้ปัญหา

Subscription Firewall

มีการนำ Firewall ที่เหมาะกับลูกค้ามาติดตั้งให้

- ติดตั้งฟรี

มีทีมงานนำอุปกรณ์มาติดตั้งให้ที่ไซต์งาน เซ็ตค่าให้ตาม network architechture policy - ต่อ MA ให้ฟรี

เรื่องจุกจิกภายในการใช้งานอุปกรณ์ ต่อสัญญา ต่อประกัน ดูแลรักษา มีผู้เชี่ยวชาญดูแลให้ทั้งหมด - ผู้เชี่ยวชาญ

สามารถปรึกษาผู้เชี่ยวชาญ แจ้งปัญหา ได้ตลอดเวลา

Firewall as a Service

Firewall subscription base โดยจัดการ Configuration หลังบ้านให้ทั้งหมด โดยมีทีม IT support ตลอดอายุสัญญา

- ฟรี อุปกรณ์ Firewall BOX

- ฟรี ต่อ MA ตลอดอายุ

- ฟรี อัปเกรดอุปกรณ์เมื่อตกรุ่น

ติดต่อขอรับบริการ

กรอกแบบฟอร์มให้เราติดต่อกลับ

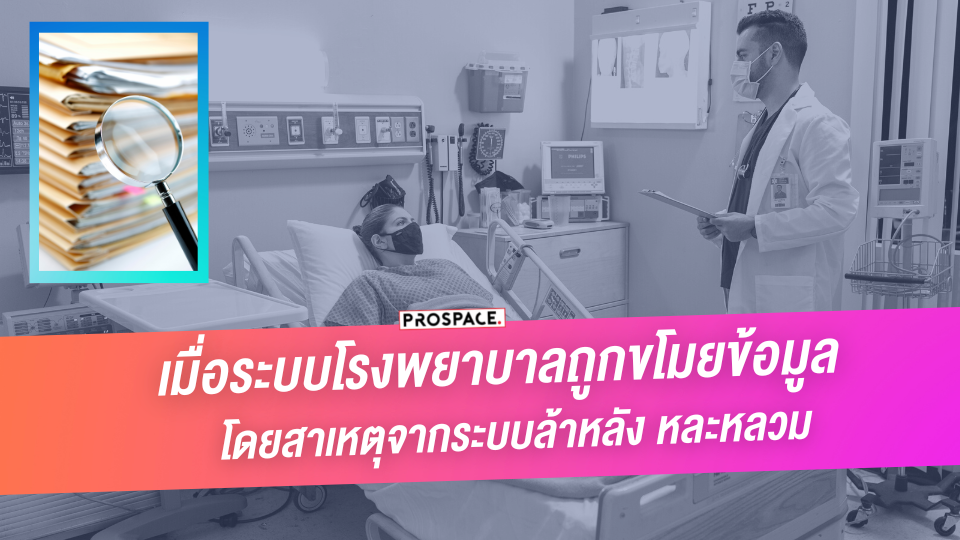

การจัดลำดับความปลอดภัยของข้อมูล

การจัดลำดับความปลอดภัยของข้อมูล

ความปลอดภัยไอทีสำหรับบริษัทที่เริ่มต้น

ความปลอดภัยไอทีสำหรับบริษัทที่เริ่มต้น

ปัจจุบันผู้จัดงานอีเว้นท์มีความท้าทายใหม่ เพราะปัจจุบันงานอีเว้นท์ต้องทำระบบ Hybrid คือต้องประสานการทำอีเว้นท์ออนไลน์และออฟไลน์เข้าด้วยกัน ลูกค้ามีความคาดหวังจากการจัดงาน คนเดินงานก็เปลี่ยนพฤติกรรม ใช้อินเตอร์เน็ตตลอดเวลา แชร์ทุกโมเม้นต์ แหงนหน้าคือเซลฟี่ Youtuber เดินหัวไหล่ชนกันทั้งงาน อีเว้นท์เปลี่ยนจากมหกรรมเชิญคนมาเดินงาน ทำตัวเองกลายเป็น Content ให้คนเอาไปเผยแพร่ต่อ จึงขาดไม่ได้ที่จะต้องมี Wifi ให้กับคนเดินงาน เพียงแต่ว่า…

ปัจจุบันผู้จัดงานอีเว้นท์มีความท้าทายใหม่ เพราะปัจจุบันงานอีเว้นท์ต้องทำระบบ Hybrid คือต้องประสานการทำอีเว้นท์ออนไลน์และออฟไลน์เข้าด้วยกัน ลูกค้ามีความคาดหวังจากการจัดงาน คนเดินงานก็เปลี่ยนพฤติกรรม ใช้อินเตอร์เน็ตตลอดเวลา แชร์ทุกโมเม้นต์ แหงนหน้าคือเซลฟี่ Youtuber เดินหัวไหล่ชนกันทั้งงาน อีเว้นท์เปลี่ยนจากมหกรรมเชิญคนมาเดินงาน ทำตัวเองกลายเป็น Content ให้คนเอาไปเผยแพร่ต่อ จึงขาดไม่ได้ที่จะต้องมี Wifi ให้กับคนเดินงาน เพียงแต่ว่า…

จัดอีเว้นท์ที่รู้ว่าลูกค้าคือใคร

จัดอีเว้นท์ที่รู้ว่าลูกค้าคือใคร

ข้อดีในตอนนี้คือ Pegasus ไม่ได้อยู่ในมือของกลุ่มอาชญากรไซเบอร์หรือผู้ก่อการร้าย เพราะ NSO Group ให้ Pegasus เป็น “เทคโนโลยีที่ช่วยให้หน่วยงานของรัฐป้องกันและตรวจสอบการก่อการร้ายและอาชญากรรม เพื่อช่วยชีวิตคนหลายพันคนทั่วโลก” อาจจะฟังดูดี เว้นเสียแต่ว่า “รัฐบาล” บางประเทศไม่ได้ใช้ Pegasus เพื่อช่วยชีวิตคน แต่กลับใช้ Pegasus เพื่อสอดแนมนักข่าว นักธุรกิจ ผู้นำทางศาสนา นักวิชาการ และเจ้าหน้าที่สหภาพแรงงาน (UAE)

ข้อดีในตอนนี้คือ Pegasus ไม่ได้อยู่ในมือของกลุ่มอาชญากรไซเบอร์หรือผู้ก่อการร้าย เพราะ NSO Group ให้ Pegasus เป็น “เทคโนโลยีที่ช่วยให้หน่วยงานของรัฐป้องกันและตรวจสอบการก่อการร้ายและอาชญากรรม เพื่อช่วยชีวิตคนหลายพันคนทั่วโลก” อาจจะฟังดูดี เว้นเสียแต่ว่า “รัฐบาล” บางประเทศไม่ได้ใช้ Pegasus เพื่อช่วยชีวิตคน แต่กลับใช้ Pegasus เพื่อสอดแนมนักข่าว นักธุรกิจ ผู้นำทางศาสนา นักวิชาการ และเจ้าหน้าที่สหภาพแรงงาน (UAE) เป้าหมายสูงสุดของการใช้ 0-day ก็เพื่อจะได้เข้าถึงและควบคุมโทรศัพท์มือถือได้ เมื่อสามารถเข้าถึงได้แล้ว Pegasus ก็จะถูกติดตั้งหรือเข้าไปเปลี่ยนแอปพลิเคชันในระบบ เปลี่ยนการตั้งค่า เข้าถึงข้อมูลต่าง ๆ และเปิดใช้งานเซ็นเซอร์ ที่ปกติแล้วจะต้องได้รับความยินยอมจากเจ้าของก่อน

เป้าหมายสูงสุดของการใช้ 0-day ก็เพื่อจะได้เข้าถึงและควบคุมโทรศัพท์มือถือได้ เมื่อสามารถเข้าถึงได้แล้ว Pegasus ก็จะถูกติดตั้งหรือเข้าไปเปลี่ยนแอปพลิเคชันในระบบ เปลี่ยนการตั้งค่า เข้าถึงข้อมูลต่าง ๆ และเปิดใช้งานเซ็นเซอร์ ที่ปกติแล้วจะต้องได้รับความยินยอมจากเจ้าของก่อน