เทรนด์ใหม่ใน Network Security ปี 2024 สิ่งที่คุณต้องรู้

ทำความเข้าใจกับ Network Security ปี 2024

ในยุคที่เทคโนโลยีดิจิทัลเข้ามามีบทบาทสำคัญในทุกมิติของชีวิตและธุรกิจ การรักษาความปลอดภัยของเครือข่ายหรือ Network Security ปี 2024 กลายเป็นเรื่องที่ไม่สามารถมองข้ามได้ ไม่ว่าจะเป็นองค์กรขนาดใหญ่หรือธุรกิจขนาดเล็ก การปกป้องข้อมูลและระบบเครือข่ายจากการโจมตีทางไซเบอร์ การละเมิดข้อมูล และภัยคุกคามอื่นๆ เป็นสิ่งจำเป็นที่ไม่อาจละเลยได้

ความสำคัญของ Network Security ปี 2024 ในยุคดิจิทัล

เราอยู่ในยุคที่ข้อมูลถือเป็นสินทรัพย์สำคัญของทุกองค์กร การรักษาความปลอดภัยของข้อมูลนั้นจึงเป็นหัวใจสำคัญในการดำเนินธุรกิจ ไม่เพียงแต่เพื่อปกป้องข้อมูลลูกค้าและข้อมูลธุรกิจเท่านั้น แต่ยังรวมถึงการรักษาความน่าเชื่อถือและภาพลักษณ์ขององค์กรด้วย ในยุคดิจิทัล การเข้าถึงข้อมูลและการใช้งานอินเทอร์เน็ตได้ง่ายขึ้น แต่พร้อมกันนั้นก็เพิ่มความเสี่ยงต่อการถูกโจมตีทางไซเบอร์ได้ง่ายขึ้นเช่นกัน

การพัฒนาเทคโนโลยีและผลกระทบต่อ Network Security

ด้วยการพัฒนาของเทคโนโลยีใหม่ๆ อย่างรวดเร็ว เช่น ปัญญาประดิษฐ์ (AI), การเรียนรู้ของเครื่องจักร (Machine Learning), และอินเทอร์เน็ตในทุกสิ่ง (IoT) ทำให้การปกป้องเครือข่ายต้องมีการปรับตัวอยู่เสมอ เพื่อตอบสนองต่อการพัฒนาที่ไม่หยุดยั้งและภัยคุกคามที่เปลี่ยนแปลงอย่างต่อเนื่อง การรับมือกับภัยคุกคามเหล่านี้จำเป็นต้องมีการวางแผนและการใช้เทคโนโลยีที่ทันสมัย รวมถึงการมีกลยุทธ์ในการป้องกันที่รอบคอบและมีประสิทธิภาพ

ในปี 2024 นี้ เราจะได้เห็น Network Security ที่ไม่เพียงแต่ต้องรับมือกับภัยคุกคามในปัจจุบัน แต่ยังต้องเตรียมพร้อมสำหรับการเปลี่ยนแปลงที่อาจเกิดขึ้นในอนาคต ทั้งนี้ เพื่อรักษาความปลอดภัยและความเชื่อมั่นในโลกดิจิทัลที่เติบโตและเปลี่ยนแปลงไปอย่างไม่หยุดยั้ง

อ่านเพิ่มเติม : Cyber security คืออะไร สำคัญอย่างไรต่อธุรกิจ

ส่วนที่ 1: เทรนด์หลักใน Network Security ปี 2024

1.1 ปัญญาประดิษฐ์และการเรียนรู้เครื่องจักร

- การใช้ AI ในการป้องกันและตรวจจับภัยคุกคาม

- ตัวอย่างการประยุกต์ใช้ AI ใน Network Security

ในปี 2024, ปัญญาประดิษฐ์ (AI) และการเรียนรู้เครื่องจักร (Machine Learning) ได้กลายเป็นหนึ่งในเครื่องมือที่สำคัญที่สุดในด้าน Network Security ความสามารถของ AI ในการวิเคราะห์ข้อมูลจำนวนมหาศาลและการตรวจจับแบบแม่นยำได้เปิดประตูสู่การป้องกันและตรวจจับภัยคุกคามที่ซับซ้อนและรวดเร็วยิ่งขึ้น

การใช้ AI ในการป้องกันและตรวจจับภัยคุกคาม

AI มีบทบาทในการปรับปรุงระบบการตรวจจับและการป้องกันภัยคุกคาม (Threat Detection and Prevention) โดยสามารถวิเคราะห์และเรียนรู้จากพฤติกรรมของข้อมูลเครือข่าย ทำให้สามารถตรวจจับภัยคุกคามที่ซับซ้อนหรือการโจมตีแบบใหม่ๆ ได้ นอกจากนี้ AI ยังช่วยในการแยกแยะระหว่างการจราจรข้อมูลที่ปกติกับที่ผิดปกติ ซึ่งเป็นสิ่งจำเป็นในการหลีกเลี่ยงการแจ้งเตือนที่ไม่จำเป็น (False Positives)

ตัวอย่างการประยุกต์ใช้ AI ใน Network Security

- การตรวจจับการโจมตีแบบ Zero-Day: AI ช่วยให้ระบบตรวจจับการโจมตีที่ไม่เคยพบมาก่อน (Zero-Day Attacks) ด้วยการวิเคราะห์พฤติกรรมและรูปแบบการเข้าถึงข้อมูลที่ผิดปกติ

- การป้องกันการโจมตีแบบ Phishing: โดยใช้ AI ในการวิเคราะห์และจำแนกอีเมลหรือข้อความที่อาจเป็นการหลอกลวง เพื่อป้องกันการโจมตีแบบ Phishing

- การปรับปรุงการตอบสนองต่อเหตุการณ์: AI สามารถช่วยในการวิเคราะห์และจัดลำดับความสำคัญของเหตุการณ์ความปลอดภัย เพื่อให้ทีมตอบสนองต่อเหตุการณ์ได้ดำเนินการอย่างรวดเร็วและมีประสิทธิภาพ

การประยุกต์ใช้ AI ใน Network Security ไม่เพียงแต่เพิ่มประสิทธิภาพในการตรวจจับและป้องกันภัยคุกคามเท่านั้น แต่ยังช่วยให้องค์กรสามารถจัดสรรทรัพยากรได้อย่างมีประสิทธิภาพ ลดความเสี่ยงจากข้อผิดพลาดของมนุษย์ และเพิ่มความเร็วในการตอบสนองต่อภัยคุกคามต่างๆ

1.2 ความปลอดภัยบน Cloud

การใช้งาน Cloud Computing ได้เติบโตอย่างรวดเร็วในช่วงไม่กี่ปีที่ผ่านมา และด้วยการขยายตัวนี้ ความท้าทายในเรื่องของความปลอดภัยบน Cloud ก็เพิ่มขึ้นตามไปด้วย ในปี 2024, การปกป้องข้อมูลและระบบบน Cloud จึงกลายเป็นหนึ่งในประเด็นสำคัญที่องค์กรทุกขนาดต้องให้ความสำคัญ

การพัฒนา Cloud Security และท้าทายที่เพิ่มขึ้น

การพัฒนาเทคโนโลยี Cloud ได้นำไปสู่ความจำเป็นในการพัฒนามาตรการความปลอดภัยที่ทันสมัยและมีประสิทธิภาพ ท้าทายที่เพิ่มขึ้น ได้แก่ การจัดการข้อมูลและการเข้าถึงข้อมูลที่ซับซ้อนมากขึ้น, ความเสี่ยงที่เพิ่มขึ้นจากการโจมตีไซเบอร์, และการป้องกันข้อมูลในสภาวะที่เปลี่ยนแปลงอย่างรวดเร็ว

แนวทางการป้องกันข้อมูลบน Cloud

- การใช้การเข้ารหัสข้อมูล (Data Encryption): สำคัญในการป้องกันข้อมูลที่ส่งผ่านหรือเก็บไว้บน Cloud

- การจัดการการเข้าถึงข้อมูล (Access Management): ใช้สิทธิการเข้าถึงข้อมูลอย่างเข้มงวด เพื่อป้องกันการเข้าถึงข้อมูลที่ไม่ได้รับอนุญาต

- การติดตามและการวิเคราะห์การจราจรข้อมูล (Traffic Monitoring and Analysis): เพื่อตรวจจับและป้องกันภัยคุกคามต่างๆ

- การอัพเดทและการบำรุงรักษาระบบอย่างต่อเนื่อง: สำคัญในการป้องกันข้อบกพร่องและช่องโหว่ของระบบ

- การฝึกอบรมและการสร้างความตระหนักรู้: ให้กับพนักงานเกี่ยวกับข้อผิดพลาดทางมนุษย์ที่อาจนำไปสู่การรั่วไหลของข้อมูล

การปกป้องข้อมูลบน Cloud ในปี 2024 จึงไม่เพียงแต่จำเป็นต้องมีเทคโนโลยีที่ทันสมัยเท่านั้น แต่ยังรวมถึงการมีกลยุทธ์ที่รอบด้านและการมีจิตสำนึกในเรื่องความปลอดภัยที่แข็งแกร่งในทุกระดับขององค์กร

1.3 เทคโนโลยี Blockchain ใน Network Security ปี 2024

- การนำ Blockchain มาใช้ในการรักษาความปลอดภัยของเครือข่าย

- ผลกระทบและความท้าทายของ Blockchain ใน Network Security

Blockchain, เทคโนโลยีที่เริ่มต้นจากการเป็นพื้นฐานของสกุลเงินดิจิทัล เช่น Bitcoin, ได้พัฒนามาเป็นหนึ่งในเทคโนโลยีที่มีศักยภาพสูงในด้าน Network Security ในปี 2024 ด้วยคุณสมบัติพิเศษที่มีในด้านความปลอดภัยและความโปร่งใส เทคโนโลยีนี้ได้เข้ามามีบทบาทสำคัญในการรักษาความปลอดภัยของเครือข่าย

การนำ Blockchain มาใช้ในการรักษาความปลอดภัยของเครือข่าย

การนำ Blockchain มาใช้ใน Network Security ช่วยให้การจัดการและการตรวจสอบข้อมูลเป็นไปอย่างโปร่งใสและไม่สามารถถูกปลอมแปลงได้ ด้วยการกระจายข้อมูลไปยังโหนดหลายๆ แห่งบนเครือข่าย ทำให้การโจมตีเพื่อเปลี่ยนแปลงหรือลบข้อมูลนั้นยากขึ้นมาก นอกจากนี้ การใช้สัญญาอัจฉริยะ (Smart Contracts) ใน Blockchain ยังช่วยให้สามารถอัตโนมัติการตรวจสอบและการดำเนินการต่างๆ ได้โดยไม่ต้องพึ่งพาคนกลาง

ผลกระทบและความท้าทายของ Blockchain ใน Network Security

- ผลกระทบต่อความปลอดภัย: การนำ Blockchain มาใช้เพิ่มความปลอดภัยในการทำธุรกรรมและการจัดการข้อมูล โดยทำให้ข้อมูลไม่สามารถถูกปลอมแปลงหรือเปลี่ยนแปลงได้ง่าย

- ความท้าทาย: อย่างไรก็ตาม การนำ Blockchain มาใช้ยังต้องเผชิญกับความท้าทาย เช่น ความต้องการทรัพยากรคอมพิวเตอร์ที่สูง ความซับซ้อนในการบูรณาการเข้ากับระบบเดิม และการเข้าใจผิดเกี่ยวกับความปลอดภัยที่เป็นสัมบูรณ์

การใช้ Blockchain ใน Network Security นับเป็นหนึ่งในเทรนด์ที่น่าจับตามอง ด้วยความสามารถในการเพิ่มความปลอดภัยและความน่าเชื่อถือให้กับเครือข่าย แต่ยังต้องใช้การจัดการที่รอบคอบและการพัฒนาเทคโนโลยีอย่างต่อเนื่องเพื่อให้เกิดประสิทธิผลสูงสุด

อ่านเพิ่มเติม : Cyber Security ความปลอดภัยไซเบอร์ 5 ประเภท มีอะไรบ้าง?

ส่วนที่ 2: ภัยคุกคามและทางแก้ Network Security ปี 2024

2.1 ภัยคุกคามใหม่ใน Network Security

ปี 2024 ได้เห็นการเพิ่มขึ้นของภัยคุกคามใหม่ๆ ใน Network Security ซึ่งท้าทายความสามารถขององค์กรในการป้องกันและตอบสนองต่อภัยคุกคามเหล่านี้

ภัยคุกคามที่เพิ่มขึ้นจาก IoT Devices

อุปกรณ์ Internet of Things (IoT) เป็นที่นิยมและแพร่หลายมากขึ้น แต่ก็นำพาภัยคุกคามด้านความปลอดภัยมาด้วย อุปกรณ์เหล่านี้มักมีการป้องกันที่อ่อนแอ ทำให้เป็นเป้าหมายของการโจมตีทางไซเบอร์ได้ง่ายขึ้น ภัยคุกคามเหล่านี้รวมถึงการแฮ็กเข้าควบคุมอุปกรณ์, การส่งข้อมูลที่ไม่ปลอดภัย, และการใช้เป็นส่วนหนึ่งของเครือข่ายบอทเน็ต

การโจมตีแบบ Ransomware และวิธีป้องกัน

การโจมตีแบบ Ransomware คืออะไร Ransomware ยังคงเป็นหนึ่งในภัยคุกคามที่น่ากังวลที่สุด การโจมตีประเภทนี้เกี่ยวข้องกับการเข้ารหัสข้อมูลของผู้ใช้และเรียกร้องค่าไถ่เพื่อปลดล็อก วิธีป้องกันหลัก ได้แก่ การสำรองข้อมูลอย่างสม่ำเสมอ, การอัพเดทซอฟต์แวร์และระบบป้องกันอย่างต่อเนื่อง, และการฝึกอบรมพนักงานเกี่ยวกับการระวังการคลิกลิงก์หรือไฟล์ที่ไม่ปลอดภัย

การเตรียมพร้อมและการมีมาตรการป้องกันที่เหมาะสมจึงเป็นกุญแจสำคัญในการรับมือกับภัยคุกคาม

2.2 กฎหมายและกติกาใหม่ที่มีผลต่อ Network Security ปี 2024

- การเปลี่ยนแปลงของกฎหมายที่เกี่ยวข้องกับข้อมูลส่วนบุคคล

- แนวทางในการปฏิบัติตามกฎหมายและมาตรฐานใหม่

ในปี 2024, การเปลี่ยนแปลงของกฎหมายและมาตรฐานที่เกี่ยวข้องกับ Network Security กลายเป็นประเด็นสำคัญที่องค์กรต่างๆ ต้องให้ความสนใจ เนื่องจากการปกป้องข้อมูลส่วนบุคคลและข้อมูลองค์กรเป็นหัวใจสำคัญในการดำเนินธุรกิจ

การเปลี่ยนแปลงของกฎหมายที่เกี่ยวข้องกับข้อมูลส่วนบุคคล

กฎหมายใหม่ๆ ได้ถูกจัดทำขึ้นเพื่อตอบสนองต่อความจำเป็นในการปกป้องข้อมูลส่วนบุคคล กฎหมายเหล่านี้รวมถึงการควบคุมการเข้าถึงข้อมูล, การใช้งานข้อมูล, และการปกป้องข้อมูลจากการละเมิด องค์กรจำเป็นต้องปฏิบัติตามกฎหมายเหล่านี้เพื่อป้องกันการละเมิดข้อมูลและความเสี่ยงทางกฎหมาย

แนวทางในการปฏิบัติตามกฎหมายและมาตรฐานใหม่

- การประเมินและการปรับปรุงนโยบายความปลอดภัย: องค์กรต้องทำการประเมินและปรับปรุงนโยบายความปลอดภัยของตนเองเพื่อให้สอดคล้องกับกฎหมายและมาตรฐานใหม่

- การฝึกอบรมพนักงาน: สำคัญในการสร้างความตระหนักรู้และความเข้าใจเกี่ยวกับการปฏิบัติตามกฎหมายและมาตรฐานใหม่

- การติดตามและการรายงาน: การติดตามและการรายงานเหตุการณ์ที่เกี่ยวข้องกับข้อมูลส่วนบุคคลเป็นสิ่งจำเป็นเพื่อให้สามารถตอบสนองต่อเหตุการณ์ได้อย่างรวดเร็วและมีประสิทธิภาพ

การปฏิบัติตามกฎหมายและมาตรฐานใหม่ในด้าน Network Security ไม่เพียงแต่ช่วยให้องค์กรป้องกันตัวเองจากความเสี่ยงทางกฎหมายได้ แต่ยังสร้างความเชื่อมั่นและความน่าเชื่อถือให้กับลูกค้าและพันธมิตรทางธุรกิจด้วย

ส่วนที่ 3: เครื่องมือและเทคนิคที่น่าสนใจ Network Security ปี 2024

3.1 เครื่องมือใหม่ใน Network Security

ปี 2024 ได้เห็นการเปิดตัวเครื่องมือและซอฟต์แวร์ใหม่ๆ มากมายในด้าน Network Security ซึ่งเป็นปัจจัยสำคัญในการช่วยองค์กรรับมือกับภัยคุกคามที่เพิ่มขึ้นและซับซ้อนมากขึ้น

ซอฟต์แวร์และเครื่องมือที่เปิดตัวในปี 2024

ในปี 2024, มีเครื่องมือและซอฟต์แวร์ใหม่ๆ ที่เปิดตัว ซึ่งรวมถึงเครื่องมือที่ใช้ AI และ Machine Learning ในการตรวจจับและป้องกันภัยคุกคาม, ระบบการจัดการความปลอดภัยแบบบูรณาการ, และเครื่องมือสำหรับการตรวจสอบและป้องกันการโจมตีบน Cloud และ IoT Devices

การประเมินและเลือกใช้เครื่องมือที่เหมาะสม

การเลือกเครื่องมือที่เหมาะสมเป็นสิ่งสำคัญ องค์กรควรพิจารณาปัจจัยหลายอย่าง ได้แก่:

- การประเมินความต้องการและความเสี่ยง: ประเมินความต้องการขององค์กรและความเสี่ยงที่อาจเกิดขึ้น เพื่อเลือกเครื่องมือที่ตอบโจทย์ได้ดีที่สุด

- การทดลองและการประเมินผล: การทดลองใช้เครื่องมือก่อนตัดสินใจใช้งานอย่างเต็มรูปแบบเป็นสิ่งสำคัญ เพื่อให้แน่ใจว่าเครื่องมือนั้นตอบโจทย์และมีประสิทธิภาพ

- การอัพเดทและการบำรุงรักษา: พิจารณาถึงการอัพเดทและการบำรุงรักษาของเครื่องมือ เพื่อให้แน่ใจว่าเครื่องมือนั้นจะมีประสิทธิภาพและปลอดภัยในระยะยาว

การเลือกใช้เครื่องมือและซอฟต์แวร์ที่เหมาะสมในด้าน Network Security เป็นสิ่งสำคัญในการช่วยให้องค์กรสามารถปกป้องตัวเองจากภัยคุกคามที่เพิ่มขึ้นและซับซ้อนในปี 2024

3.2 เทคนิคการป้องกันที่ทันสมัย

ปี 2024 เป็นปีที่เทคนิคการป้องกันในด้าน Network Security ได้พัฒนาขึ้นอย่างมาก ซึ่งประกอบด้วยวิธีการที่ทันสมัยและมีประสิทธิภาพในการป้องกันภัยคุกคามที่ซับซ้อน

เทคนิคการป้องกันที่นิยมในปี 2024

- การใช้ปัญญาประดิษฐ์และการเรียนรู้เครื่องจักร: การใช้ AI และ Machine Learning ในการตรวจจับและป้องกันภัยคุกคามอย่างอัตโนมัติ

- การใช้ระบบจัดการความปลอดภัยแบบบูรณาการ (Unified Security Management): รวมเครื่องมือและกระบวนการต่างๆ เข้าด้วยกันเพื่อการจัดการที่มีประสิทธิภาพ

- การป้องกันภัยคุกคามบน Cloud และ IoT Devices: การพัฒนาเทคนิคเฉพาะเพื่อตอบสนองต่อความท้าทายของอุปกรณ์ IoT และระบบ Cloud

การอัพเดทและการปรับปรุงระบบความปลอดภัย

- การอัพเดทระบบป้องกันอย่างต่อเนื่อง: การปรับปรุงซอฟต์แวร์และระบบป้องกันเป็นสิ่งสำคัญเพื่อให้สามารถรับมือกับภัยคุกคามใหม่ๆ ได้อย่างมีประสิทธิภาพ

- การทดสอบและการประเมินความปลอดภัย: การทดสอบเป็นประจำเพื่อประเมินความแข็งแกร่งของระบบความปลอดภัยและการปรับปรุงให้เหมาะสม

- การฝึกอบรมพนักงาน: การสร้างความตระหนักรู้และความเข้าใจในเรื่องความปลอดภัยเป็นสิ่งสำคัญเพื่อลดความเสี่ยงที่เกิดจากข้อผิดพลาดของมนุษย์

การใช้เทคนิคการป้องกันที่ทันสมัยและการอัพเดทระบบความปลอดภัยอย่างต่อเนื่องเป็นกุญแจสำคัญในการรักษาความปลอดภัยของเครือข่ายและข้อมูลในองค์กรในปี 2024

ส่วนที่ 4: มุมมองและการเตรียมพร้อมสำหรับองค์กร

4.1 การปรับตัวขององค์กรต่อ Network Security ในปี 2024

การเปลี่ยนแปลงและการพัฒนาในด้าน Network Security ในปี 2024 ได้นำมาซึ่งทั้งความท้าทายและโอกาสใหม่ๆ สำหรับองค์กรในทุกขนาดและทุกอุตสาหกรรม

ความท้าทายและโอกาสสำหรับองค์กร

- ความท้าทาย: องค์กรต้องเผชิญกับภัยคุกคามที่ซับซ้อนและเปลี่ยนแปลงอย่างต่อเนื่อง รวมถึงความจำเป็นในการปฏิบัติตามกฎหมายและมาตรฐานใหม่ๆ ที่เกี่ยวข้องกับความปลอดภัยของข้อมูล

- โอกาส: การพัฒนาเทคโนโลยีใหม่ๆ ในด้าน Network Security นำมาซึ่งโอกาสในการปรับปรุงความปลอดภัยและประสิทธิภาพของระบบเครือข่าย

การเตรียมพร้อมและการวางแผนสำหรับองค์กร

- การประเมินความเสี่ยงและการวางแผน: องค์กรต้องประเมินความเสี่ยงและวางแผนเพื่อรับมือกับภัยคุกคามที่อาจเกิดขึ้น รวมถึงการพัฒนาแผนฉุกเฉินและการฟื้นตัวจากเหตุการณ์

- การลงทุนในเทคโนโลยีและการฝึกอบรม: การลงทุนในเทคโนโลยีและซอฟต์แวร์ใหม่ๆ สำหรับ Network Security และการฝึกอบรมพนักงานเพื่อเพิ่มความตระหนักรู้และความสามารถในการรับมือกับภัยคุกคาม

- การทำงานร่วมกับผู้เชี่ยวชาญ: การทำงานร่วมกับผู้เชี่ยวชาญด้าน Network Security เพื่อประเมินและปรับปรุงมาตรการความปลอดภัย

การปรับตัวและการเตรียมพร้อมขององค์กรในด้าน Network Security ในปี 2024 จึงเป็นสิ่งสำคัญที่จะช่วยให้องค์กรสามารถรับมือและตอบสนองต่อภัยคุกคามที่เพิ่มขึ้นและเปลี่ยนแปลงอย่างต่อเนื่องได้อย่างมีประสิทธิภาพ

4.2 การศึกษากรณีและเรียนรู้จากองค์กรอื่น

การศึกษากรณีและการเรียนรู้จากประสบการณ์ขององค์กรอื่นเป็นส่วนสำคัญในการพัฒนาและปรับปรุงกลยุทธ์ความปลอดภัยของเครือข่าย

ตัวอย่างการจัดการความปลอดภัยขององค์กรชั้นนำ

- การใช้ AI และ Machine Learning: หลายองค์กรชั้นนำได้นำเทคโนโลยี AI และ Machine Learning มาใช้ในการตรวจจับและป้องกันภัยคุกคามอย่างรวดเร็วและแม่นยำ

- การจัดการความปลอดภัยบน Cloud: ตัวอย่างของการปรับปรุงความปลอดภัยบน Cloud และการใช้มาตรการเพื่อป้องกันข้อมูลสำคัญจากการรั่วไหลหรือการโจมตี

บทเรียนที่ได้รับจากกรณีศึกษา

- ความสำคัญของการอัพเดทและการบำรุงรักษา: การอัพเดทและการบำรุงรักษาระบบความปลอดภัยอย่างต่อเนื่องเป็นสิ่งจำเป็นในการป้องกันภัยคุกคามใหม่ๆ

- การฝึกอบรมและการสร้างความตระหนักรู้ให้กับพนักงาน: ความตระหนักรู้และการฝึกอบรมพนักงานเป็นกุญแจสำคัญในการป้องกันภัยคุกคามที่เกิดจากข้อผิดพลาดของมนุษย์

กรณีศึกษาและการเรียนรู้จากองค์กรอื่นช่วยให้องค์กรสามารถเห็นภาพรวมของแนวทางการจัดการความปลอดภัยที่มีประสิทธิผลและปรับใช้กับสถานการณ์ของตนเองได้อย่างเหมาะสม

สรุป: การปรับตัวและการเตรียมพร้อมสำหรับ Network Security ปี 2024

ในขณะที่โลกดิจิทัลกำลังพัฒนาอย่างรวดเร็ว ภัยคุกคามทางไซเบอร์และความต้องการในการปกป้องเครือข่ายเป็นสิ่งที่องค์กรทุกขนาดต้องให้ความสำคัญในปี 2024

สรุปแนวโน้มหลักและคำแนะนำ

- เทคโนโลยี AI และ Machine Learning: เทคโนโลยีเหล่านี้กลายเป็นส่วนสำคัญในการตรวจจับและป้องกันภัยคุกคามอย่างทันท่วงทีและแม่นยำ

- ความปลอดภัยบน Cloud และ IoT: การปรับปรุงความปลอดภัยบน Cloud และการจัดการภัยคุกคามที่เกิดจาก IoT Devices เป็นสิ่งจำเป็น

- การปฏิบัติตามกฎหมายและมาตรฐานใหม่: การทำความเข้าใจและการปฏิบัติตามกฎหมายและมาตรฐานใหม่ๆ เป็นสิ่งสำคัญเพื่อป้องกันความเสี่ยงทางกฎหมายและรักษาความน่าเชื่อถือขององค์กร

การวางแผนและการเตรียมพร้อมสำหรับอนาคต

- การวางแผนการป้องกันและการฟื้นตัว: การมีแผนการป้องกันที่เข้มแข็งและแผนการฟื้นตัวจากเหตุการณ์ความปลอดภัยเป็นสิ่งสำคัญ

- การลงทุนในเทคโนโลยีและทรัพยากรมนุษย์: การลงทุนในเทคโนโลยีใหม่ๆ และการพัฒนาทักษะของทีมงานเป็นสิ่งที่จะช่วยเสริมสร้างความปลอดภัยในระยะยาว

การเตรียมพร้อมและการปรับตัวขององค์กรในการรับมือกับภัยคุกคามทาง Network Security ในปี 2024 จึงเป็นส่วนสำคัญที่จะช่วยให้องค์กรสามารถปกป้องตัวเองและลูกค้าของตนในโลกดิจิทัลที่เปลี่ยนแปลงไป

อ่านเพิ่มเติม : Cybersecurity Mesh โครงสร้างพื้นฐานของ Cyber defense ใช้ในบริษัท

คำถามที่พบบ่อย (FAQs)

คำถามและคำตอบเกี่ยวกับเทรนด์ Network Security ปี 2024

Q1: เทคโนโลยีใดที่จะมีบทบาทสำคัญใน Network Security ในปี 2024?

- A1: เทคโนโลยี AI และ Machine Learning จะมีบทบาทสำคัญในการตรวจจับและป้องกันภัยคุกคาม นอกจากนี้ Blockchain และเทคโนโลยี Cloud Security ก็จะเป็นเทคโนโลยีที่มีความสำคัญเพิ่มขึ้น

Q2: ความท้าทายหลักในด้าน Network Security ในปี 2024 คืออะไร?

- A2: ความท้าทายหลักประกอบด้วยการจัดการภัยคุกคามที่เกิดจาก IoT Devices, การป้องกันการโจมตีแบบ Ransomware, และการปฏิบัติตามกฎหมายและมาตรฐานใหม่ๆ

Q3: องค์กรควรเตรียมตัวอย่างไรเพื่อรับมือกับเทรนด์ Network Security ในปี 2024?

- A3: องค์กรควรลงทุนในเทคโนโลยีใหม่ๆ, อัพเดทและบำรุงรักษาระบบความปลอดภัย, ฝึกอบรมพนักงาน, และจัดทำแผนการป้องกันและการฟื้นตัวจากเหตุการณ์

คำแนะนำและทรัพยากรเพิ่มเติม

Q4: มีแหล่งข้อมูลใดบ้างที่แนะนำสำหรับการติดตามเทรนด์และข่าวสารเกี่ยวกับ Network Security?

- A4: แหล่งข้อมูลที่แนะนำ ได้แก่ บล็อกและเว็บไซต์ที่เชี่ยวชาญในด้าน Network Security, การประชุมและสัมมนาทางออนไลน์, และการติดตามผู้เชี่ยวชาญในอุตสาหกรรมผ่านโซเชียลมีเดีย

Q5: มีเครื่องมือหรือซอฟต์แวร์ใดที่แนะนำสำหรับการปรับปรุงความปลอดภัยของเครือข่าย?

- A5: เครื่องมือและซอฟต์แวร์ที่แนะนำ ได้แก่ โซลูชันความปลอดภัยที่ใช้ AI และ Machine Learning, ระบบการจัดการความปลอดภัยบน Cloud, และเครื่องมือสำหรับการจัดการความปลอดภัยของ IoT Devices

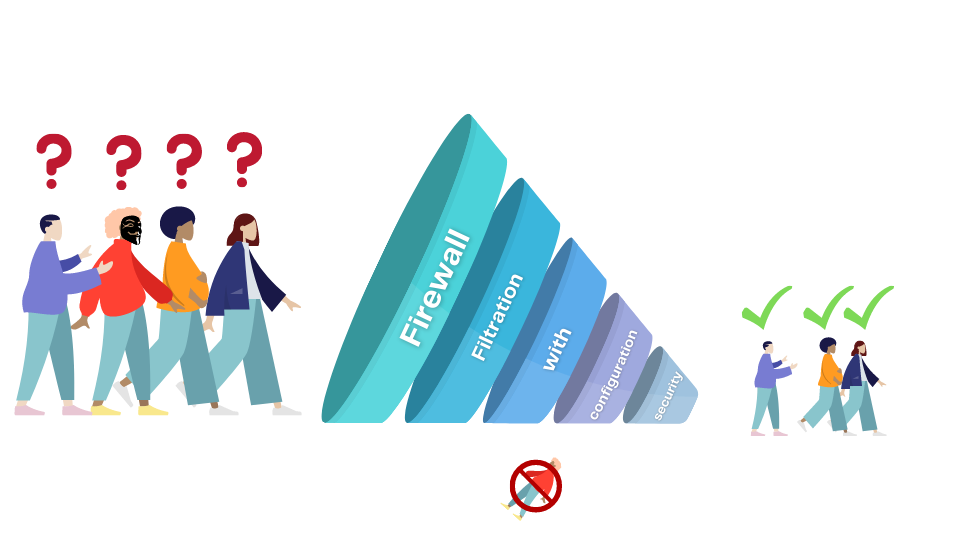

หรือหากคุณต้องการบริการผู้เชี่ยวชาญทางด้าน Network Securities ที่ดูแลคุณแบบครบวงจร จ่ายเป็นรายเดือน แนะนำบริการจาก Firewall as a Service จาก Prospace เลยครับ

Firewall as a Service

ช่วยออกแบบความปลอดภัยเน็ตเวิร์ค พร้อมกับทีมผู้เชี่ยวชาญดูแล

- Firewall subscription model

- พร้อมพนักงานบริหารจัดการระบบหลังบ้าน

- มีการตั้งค่า configuration ตามนโยบายบริษัท

- มีที่ปรึกษาดูแลระบบตลอดอายุสัญญา

ปรึกษาการทำ Cyber Security

กรอกแบบฟอร์มด้านล่างนี้