หน่วยงานวิจัยของ Menlo Security ได้เตือนถึงการกลับมาของการลักลอบนำเข้า HTML หรือ HTML smuggling ซึ่งผู้ร้ายจะเลี่ยงระบบการรักษาความปลอดภัย เพื่อรวบรวมเพย์โหลดที่เป็นอันตรายโดยตรงบนเครื่องของเหยื่อ นอกจากนี้ Menlo ยังค้นพบแคมเปญลักลอบขน HTML ที่ชื่อว่า ISOMorph ซึ่งใช้เทคนิคเดียวกันกับที่ผู้โจมตี SolarWinds ใช้ในแคมเปญ Spearphishing ล่าสุดอีกด้วย

การโจมตี HTML Smuggling

การโจมตีของแคมเปญ ISOMorph คือการลักลอบขน HTML เพื่อนำไปวางไว้ในคอมพิวเตอร์ของเหยื่อ และเนื่องจาก HTML ถูก “ลักลอบนำเข้า” จึงทำให้การโจมตีแบบ ISOMorph สามารถหลีกเลี่ยงการรักษาความปลอดภัย (Standard Perimeter Security) ได้อย่างง่ายดาย และหลังจากติดตั้งแล้ว ผู้โจมตีจะรวบรวมเพย์โหลดซึ่งอยู่ในคอมพิวเตอร์ของเหยื่อด้วยโทรจัน remote access (RAT) ที่อนุญาตให้ผู้โจมตีควบคุมเครื่องที่ติดไวรัสและเข้าถึงเครือข่ายได้

การลักลอบขน HTML Smuggling

การลักลอบขน HTML ทำได้โดยใช้ประโยชน์จากคุณสมบัติพื้นฐานของ HTML5 และ JavaScript ที่อยู่ในเว็บเบราว์เซอร์ และใช้ HTML5 download attribute เพื่อดาวน์โหลดไฟล์ที่ถูกปลอมแปลง จากนั้นใช้ JavaScript blobs โจมตีแล้วลักลอบนำเข้า HTML

เนื่องจากไฟล์ที่ถูกปลอมแปลงจะยังถูกสร้างไม่ได้ จนกว่าผู้โจมตีจะเข้าไปควบคุมคอมพิวเตอร์ของเป้าหมาย ดังนั้น network security ก็จะยังไม่เป็นอันตรายอะไรกับการโจมตี ทั้งหมดที่เหยื่อเห็นจะเป็นเพียงแค่การรับส่งข้อมูล HTML และ JavaScript ที่ทำให้เหยื่องงงวยเท่านั้น แต่การรับส่งนี้กลับมีโค้ดที่เป็นอันตรายซ่อนอยู่มากมาย

ปัญหา

ปัญหาของการลักลอบขน HTML คือการที่ผู้โจมตีต้องเผชิญกับการรีโมทเข้าเครื่องคอมพิวเตอร์ในระยะไกล และการที่ต้องเจอกับเครื่องมือการทำงานของ cloud hosting ซึ่งทั้งหมดนี้สามารถเข้าถึงได้จากภายในเบราว์เซอร์ นอกจากนี้ Menlo Labs ยังเผยด้วยว่ามีคนทำงานที่ใช้เว็บเบราว์เซอร์ต่อวันถึง 75% ซึ่งเป็นเสมือนการเชื้อเชิญอาชญากรไซเบอร์ให้อยากโจมตี

วิธีการที่ถูกใช้ล่อเหยื่อ

การทำงานในการหลอกเหยื่อผ่าน HTML นั้นเป็นการหลอกล่อให้เข้าหน้าเว็บ ไม่ว่าจะผ่านการเข้าเว็บโดยตรง หรือ การเข้าผ่านแอพพลิเคชั่นที่ไม่ได้ติดตั้งผ่านร้านค้าทางการอย่าง Playstore (ในแอนดรอย) หรือการติดตั้งโปรแกรมที่ไม่น่าเชื่อถือ เว็บเถื่อน โปรแกรมเถื่อนก็ตาม

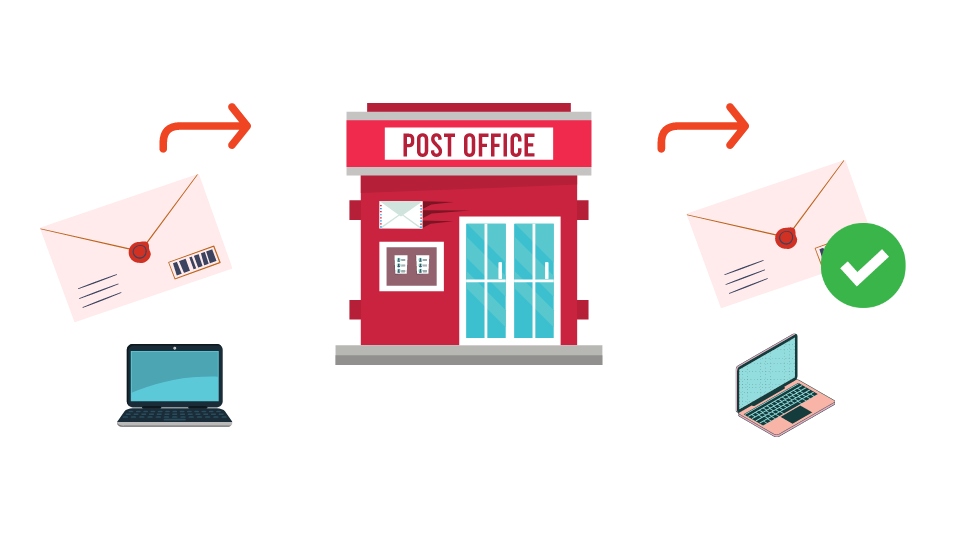

ส่งไฟล์ล่อแบบส่งเข้ามา

วิธีการส่งไฟล์เข้ามาอาจจะเป็นทั้งการรับข้อความผ่านทางอีเมล รับไฟล์จากอินเตอร์เน็ต ซึ่งทางเทคนิคของการส่งรับไฟล์เข้ามานั้นจะเป็นการส่งผ่านไฟล์ HTML (ไฟล์เว็บ) ซึ่งทางการตรวจจับไฟล์อันตราย(โปรแกรมแสกนไวรัส หรือ ไฟร์วอลล์)ซึ่งโดยทั่วไปการแสกนไวรัสนั้นจะสามารถแสกนไฟล์ภายในเพื่อยืนยันให้กับผู้รับไฟล์ว่ามีความปลอดภัย แต่ การปรับตัวของแฮกเกอร์นั้นจะพยายามหลบเลี่ยงการแสกนไฟล์เหล่านี้ได้จึงเริ่มมีการแนบไฟล์ผ่านการบีบอัดไฟล์และเข้ารหัสไว้ พร้อมกับแนบรหัสผ่านมาพร้อมกัน เพื่อให้การแสกนไฟล์ไม่สามารถเข้าไปทำได้ เนื่องจากไม่สามารถเปิดไฟล์เหล่านั้นเพื่อแสกนไฟล์ได้

เมื่อมีการเปิดไฟล์แนบ HTML ก็เริ่มทำงาน

เมื่อมีการเปิดไฟล์ HTML ขึ้นมาจะมีการให้ดาวน์โหลดไฟล์ ZIP / RAR ที่แนบมาพร้อมกับรหัสผ่านให้เปิดไฟล์ จากนั้นเมื่อมีการโหลดลงเครื่องแล้ว เปิดรหัสเปิดไฟล์ออกมา ก็อาจจะมีการตรวจจับโค้ดอันตราย (แนบไวรัส) ถึงตอนนั้นจะหลุดการตรวจกรองข้อมูลจากอุปกรณ์ Firewall ที่กรองข้อมูลมาแล้ว ถ้าหากมีโปรแกรมแอนตี้ไวรัสแล้วเปิดใช้งานอยู่ อาจจะมีการตรวจจับพบ หรือ ไม่เลยก็ได้

กระบวนการหลอกลวงเพื่อให้ติดตั้งไฟล์อันตราย โดยมากอาจจะเป็นการส่งเข้าอีเมล หรือ ดาวน์โหลดบางโปรแกรมที่ไม่ได้ถูกลิขสิทธิ์ก็อาจจะมีการแนบไฟล์อันตรายเข้ามา ตัวอย่าง กรณีศึกษา

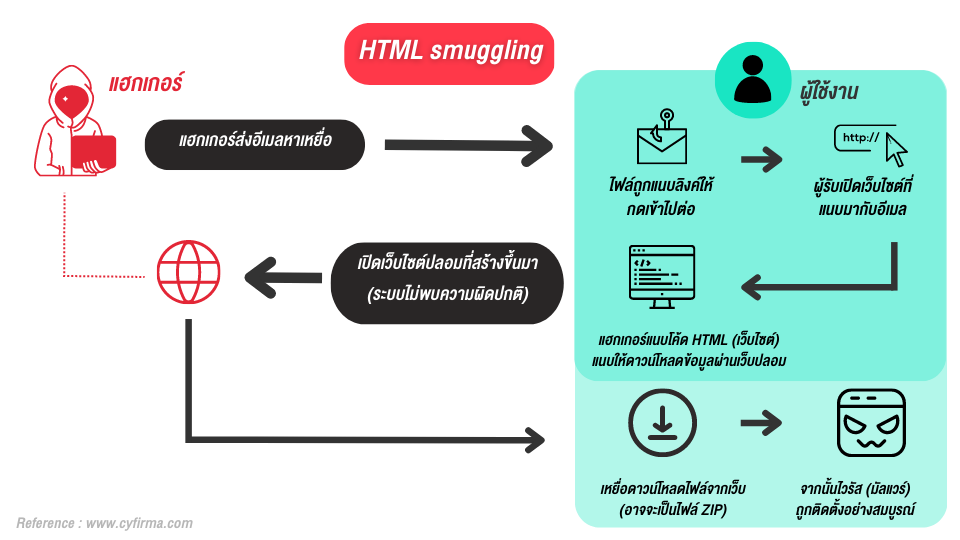

เนื่องจากไวรัสที่แนบมาจาก HTML smuggling นั้นมีหลายตัวแต่จะยกตัวอย่างการหลอกให้ติดตั้งไฟล์ไวรัสข้างต้น ได้ด้วยวิธีการตามแผนภาพ

โดยจะเริ่มจาการหลอกล่อเหยื่อ

ส่งอีเมลแนบไฟล์ HTML เข้ามาผ่านทางอีเมลเหยื่อเปิดไฟล์อีเมล

พร้อมเปิดไฟล์ HTML ที่แนบมา แสกนไวรัสไม่เจอเนื่องจากไม่มีการแนบไฟล์อันตรายภายในนั้นเมื่อเปิดมาจะเป็นหน้าเว็บไซต์

แล้วแนบไฟล์ ZIP ที่ใส่รหัสผ่านแนบมาด้วยจากนั้นมีการดาวน์โหลดไฟล์เหล่านั้นลงเครื่อง

แล้วเปิดไฟล์ขึ้นมา จากนั้นมีการติดตั้งไฟล์เสร็จสมบูรณ์

การป้องกัน

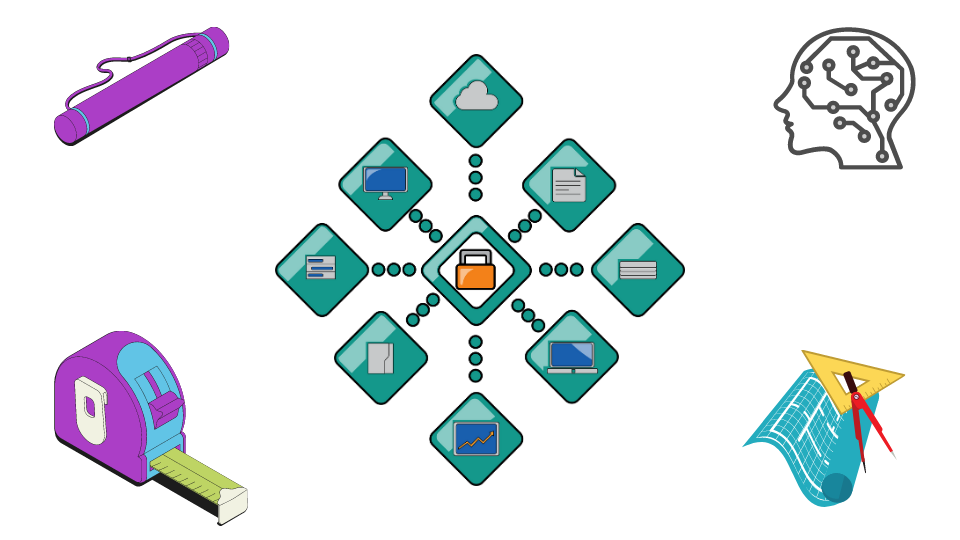

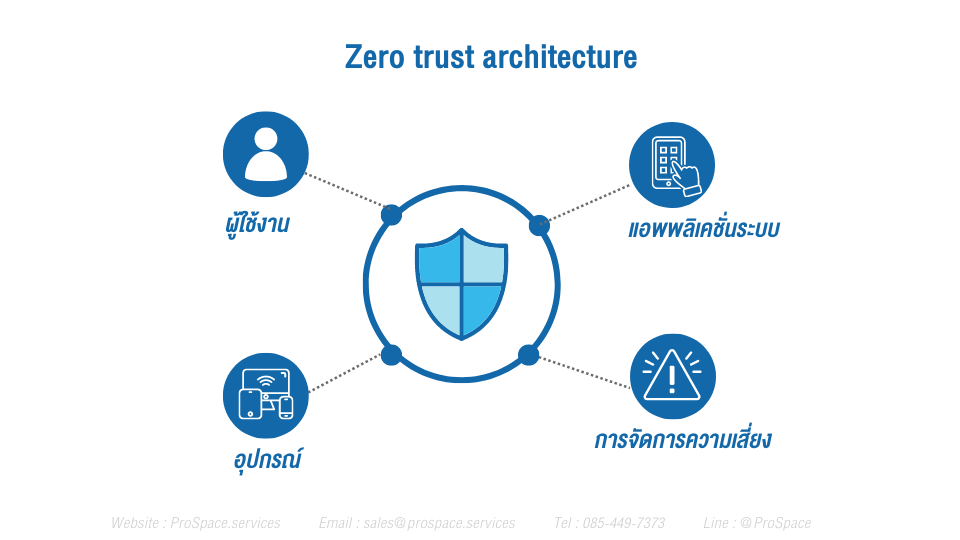

เนื่องจากสร้างไฟล์นั้นถูกสร้างขึ้นในเบราว์เซอร์ของเป้าหมาย โดยการตรวจจับ กรองข้อมูลผ่านอุปกรณ์นั้นเป็นไปด้วยความยากลำบาก สิ่งที่ต้องเตรียมสำหรับบริษัทนั้นจำเป็นต้องมีการวางระบบไว้มากกว่าหนึ่งระบบความปลอดภัย

การวางระบบ นโยบายข้อมูลภาพรวม

การวางระบบในทางเทคนิคเบื้องต้นที่คนไม่ใช่ไอทีจะเข้าใจได้ นั้นเป็นการเลือกว่าต้องการจัดการข้อมูลแบบไหน ต้องการบล็อคเว็บ หรือต้องการให้เฉพาะใครบางคนสามารถเข้าสู่หน้าเว็บไซต์นั้นได้หรือเปล่า นี่เป็นสิ่งหลักที่ผู้บริหารจะสามารถเห็นความเปลี่ยนแปลงได้ทันทีที่มีการสร้างระบบนี้ขึ้นมา รวมถึงการเก็บข้อมูลการเข้าใช้งานระบบตามกฏหมาย ซึ่งตามกฏหมายมีการกำหนดให้เก็บประวัติการเข้าใช้งานระบบกับผู้ใช้งาน (พนักงานในบริษัท) ซึ่งมีผลในการตรวจสอบภายใน และการนำไปเป็นหลักฐานทางกฏหมายในบริษัท

การตั้งระบบกรองข้อมูลทั้งบริษัท

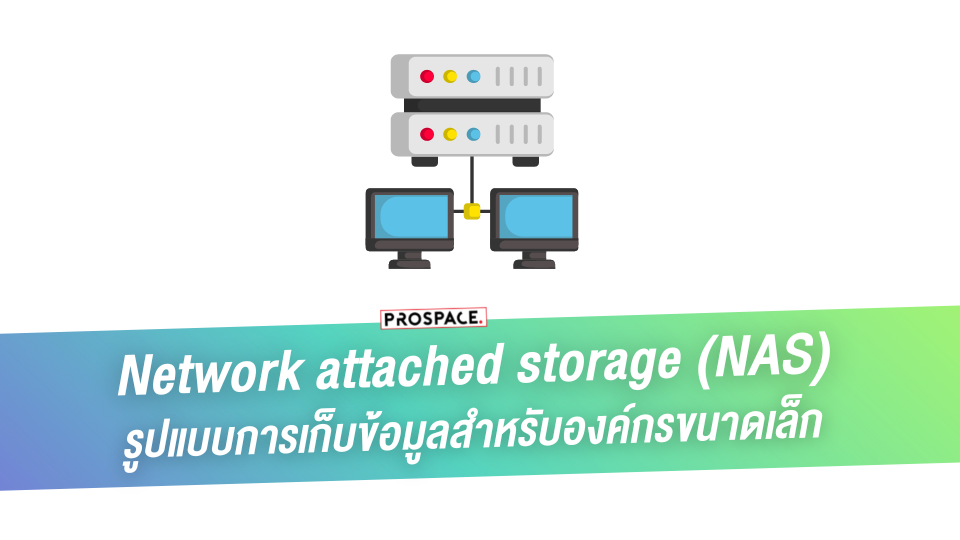

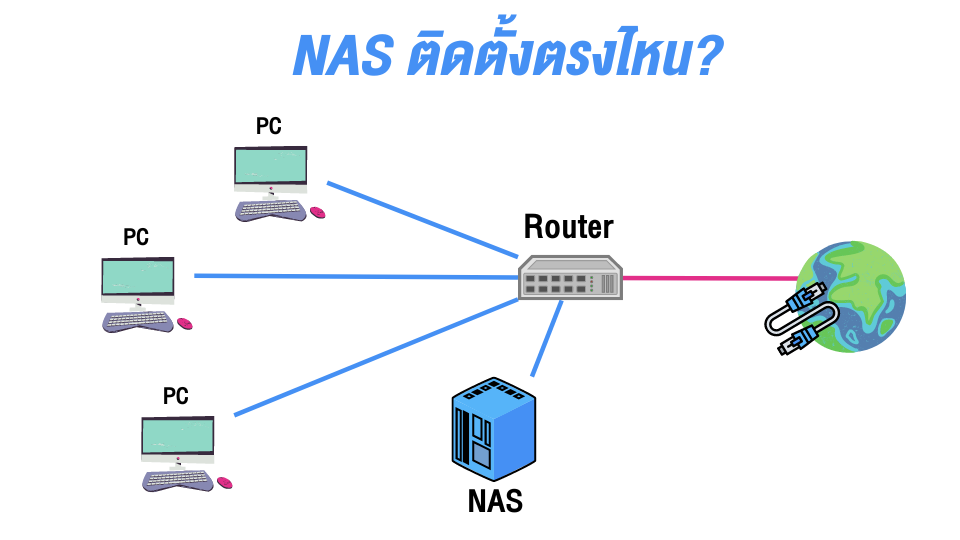

การที่มีอุปกรณ์คอมพิวเตอร์ ไม่ว่าจะเป็นคอมพิวเตอร์ โน๊ตบุ๊ค มือถือ ปริ้นเตอร์ อะไรก็ตาม เราจะเชื่อมต่อกันด้วยเครือข่าย Network โดยวงเครือข่าย LAN นี่จะต้องมีการเชื่อมต่อกับภายนอกด้วยอินเตอร์เน็ต ดังนั้นถ้าหากต้องการความปลอดภัยจากภายนอกต้องมีการติดตั้งอุปกรณ์กรองข้อมูลอย่างไฟร์วอลล์ รวมถึงการนำฟีเจอร์ที่จำเป็นสำหรับแต่ละองค์กรเข้ามาใช้ (ต้องปรึกษาผู้เชี่ยวชาญ)

การติดตั้งโปรแกรมแอนตี้ไวรัสในแต่ละเครื่อง

เมื่อมีการติดตั้งการกรองข้อมูลเข้ามาแล้ว การกรองข้อมูลนั้นอาจจะเป็นในเชิงภาพรวม เว็บที่อันตราย ไฟล์ที่อันตราย ผู้ติดต่อที่เข้าข่าย ซึ่งเป็นการดูแลภาพรวมเป็นเสมือนผู้รักษาความปลอดภัยให้กับทั้งบริษัท แต่ในกรณีดังกล่าว การส่งไฟล์เข้ามาทาง HTML เห็นได้ว่าในกรณีที่ผู้ส่งข้อมูลเป็นผู้ติดต่อใหม่ที่ยังไม่มีการสร้างแบลคลิตส์ในฐานข้อมูล ก็จะมีหลุดรอดการป้องกันมาได้เช่นเดียวกัน สิ่งที่จำเป็นต้องทำต่อมาคือการติดตั้งแอนตี้ไวรัส (ถ้าเป็นโปรแกรมเดียวกันกับอุปกรณ์กรองข้อมูล จะง่ายต่อการจัดการความไม่ปลอดภัยได้รวดเร็ว) ดังนั้น เมื่อไฟล์นั้นถูกดาวน์โหลดลงเครื่องนั้นๆที่หลงกลเชื่อแฮกเกอร์แล้ว โปรแกรมแอนตี้ไวรัสจะทำหน้าที่รับไม้ต่อในการสั่งห้ามให้ไฟล์ที่มีความอันตราย หมิ่นเหม่ หรือ เข้าข่าย สามารถเปิดขึ้นมาได้นั่นเอง

วางระบบความปลอดภัยไอที

ช่วยออกแบบความปลอดภัยเน็ตเวิร์ค พร้อมกับทีมผู้เชี่ยวชาญดูแล

- Firewall subscription model

- ดูแลระบบโดยผู้เชี่ยวชาญที่มีใบอนุญาต

- มีการตั้งค่า configuration ตามนโยบายบริษัท

- มีทีมงานดูแลระบบให้ตลอดอายุการใช้งาน

ปรึกษาการทำระบบ Cyber Security

กรอกแบบฟอร์มด้านล่างนี้