IT Security คือ พื้นฐานของการรักษาความปลอดภัยของ Network ในทุกบริษัท ทำให้ส่วนประกอบของการทำนั้นนอกจากต้องมีแผนการทำงานที่แน่นอน มีกลยุทธ์การรับมือกับการทำงานด้วยทฤษฏีชีสแผ่น หรือตามแต่เทคนิคของ Cyber security

IT Security คือ พื้นฐานของความปลอดภัยทาง Network

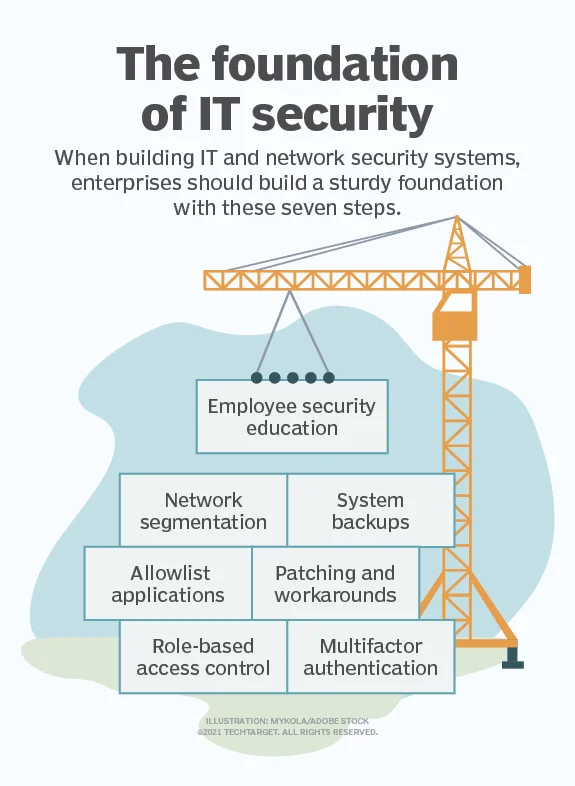

มีการศึกษาที่น่าสนใจจาก The National Security Agency หรือสำนักงานความมั่นคงแห่งชาติ (NSA) และ NetCraftsmen ได้ระบุฟังก์ชันพื้นฐาน 7 อย่างเพื่อเป็นรากฐานของระบบที่ดี ฟังก์ชันเหล่านี้มีความสำคัญอย่างยิ่งต่อการป้องกันเหตุการณ์ทางไซเบอร์ถึง 93% อีกทั้งยังทำให้เกิดรากฐานที่มั่นคงเพื่อสร้าง security system ที่ครอบคลุมและปลอดภัยจาก 7 ขั้นตอนดังนี้

INFO Graphic source : Source

Multifactor authentication

แทนที่จะใช้ basic password บริษัทควรใช้ multifactor authentication หรือการพิสูจน์ตัวตนแบบหลายปัจจัย เช่น การพิสูจน์ตัวตนแบบสองปัจจัย หรือ two-factor authentication (2FA) ที่หากเราลงชื่อเข้าใช้ในบัญชีใด ๆ มันจะส่งรหัสผ่านไปที่มือถือของคุณ เพื่อเป็นการยืนยันตัวตนอีกที ความท้าทายในการส่งข้อความกลายเป็น mechanism ยอดนิยมสำหรับ 2FA เพราะอาจถูกโจมตีโดยผู้ที่ไม่หวังดี โดยการเข้ายึดบัญชีโทรศัพท์ หรือหมายเลขโทรศัพท์การควบคุมแบบ Role-based access

การที่พนักงานที่มีหน้าที่หรือบทบาทนั้น ๆ สามารถเข้าถึงข้อมูลและทรัพยากรที่จำเป็นสำหรับการทำงานนั้นได้เพียงอย่างเดียว พนักงานที่มีบทบาทหรืออยู่ฝ่ายอื่นจะเข้ามาใช้ข้อมูลหรือทรัพยากรอีกแผนกไม่ได้ ตัวอย่างเช่นพนักงาน HR จะเข้าถึงข้อมูลของฝ่ายบัญชีไม่ได้ และด้วยการจำกัดแบบ role-based access นี้ จะช่วยสามารถป้องกันบริษัทจากการถูกขโมยข้อมูลได้“นอกจากนี้ผลิตภัณฑ์เกือบทั้งหมดจะต้องมีการควบคุมความปลอดภัยในการเข้าถึงตาม role-based access เนื่องจากการป้องกันทางไอทีมีความสำคัญมากขึ้น”

สมัครรับข่าวสาร "ความปลอดภัยไอทีในองค์กร"

แอปพลิเคชัน Allowlist

Networks เคยเป็นระบบเปิด และจะกรองแค่การปฏิเสธการเชื่อมต่อบางอย่างเพียงอย่างเดียว ส่วน Allowlisting คือการแปลงกระบวนการนั้น เพื่ออนุญาตเฉพาะการเชื่อมต่อและ data flows ที่จำเป็นสำหรับการทำงานของแอปพลิเคชันเท่านั้น การเชื่อมต่ออื่น ๆ ทั้งหมดจะถูกปิดกั้น มีวัตถุประสงค์เพื่อลดโอกาสในการละเมิดความปลอดภัย (Security Breach) ที่จะแพร่กระจายไปทั่วทั้งองค์กร ทีมงานไอทีควรกำหนดค่า filtering systems เพื่อบันทึกข้อมูลต่าง ๆ เช่น บันทึกความล้มเหลวในการพยายามสร้างการเชื่อมต่อ โดยการแจ้งเตือนเหล่านี้จะนำไปยัง accounts หรือ systems ที่ถูกบุกรุกได้Patching และวิธีแก้ปัญหา

ทีมไอทีต้องสามารถ patching และ installing ปัญหาที่เกี่ยวกับช่องโหว่ ตามที่ระบุไว้ในการนำเสนอของ NSA การโจมตีแบบ zero-day แทบจะไม่เกิดขึ้น และการละเมิดทาง cybersecurity ส่วนใหญ่เกิดจากระบบที่ไม่ได้รับการแก้ไข ดังนั้นจึงต้องมีการอัปเดต applications, server OSes และโครงสร้างพื้นฐานของ network เป็นประจำ นอกจากนี้ทีมไอทีจะต้องมีกระบวนการและบุคคลในการติดตามการอัปเดต และระบบ configuration management เพื่ออำนวยความสะดวกในการอัปเดต

Network segmentation

เป้าหมายของ network segmentation หรือการแบ่งส่วนเครือข่าย คือเพื่อป้องกันไม่ให้มัลแวร์อัตโนมัติแพร่กระจายไปในส่วนของฟังก์ชันธุรกิจ ตัวอย่างของการแบ่งย่อย network ออกเป็นส่วน ๆ เช่น facilities infrastructure networks เพราะไม่มีเหตุผลอะไรที่แผนกอื่น ๆ จะเข้าถึงฟังก์ชันทางธุรกิจ ดังนั้นทีมไอทีควรใช้แอปพลิเคชัน Allowlist สำหรับการเข้าถึงระหว่าง business segmentsSystem backups

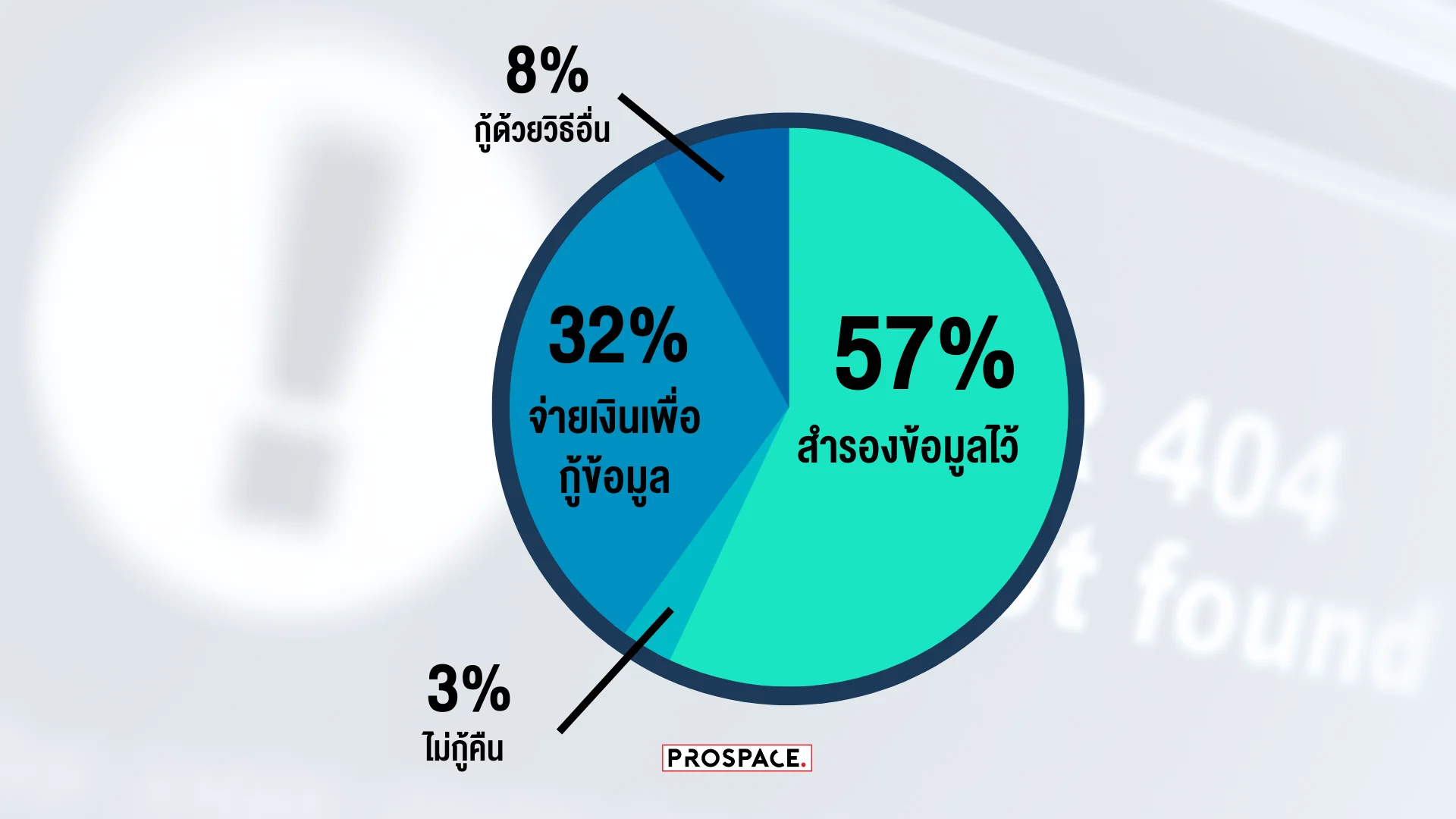

การบุกรุกที่พบบ่อยที่สุดคือแรนซัมแวร์ ซึ่งอาจทำให้ธุรกิจเสียหายได้ ดังนั้นการสำรองข้อมูลระบบหรือ system backups สามารถกำจัดความเสี่ยงจากการโจมตีได้มาก ซึ่งทีมไอทีจะต้องออกแบบ backup systems อย่างรอบคอบเพื่อให้ปลอดภัย เนื่องจากผู้โจมตีมักจะตรวจสอบ IT systems หลายสัปดาห์ ก่อนที่จะเริ่มทำการเข้ารหัสข้อมูลขององค์กร ภัยธรรมชาติอาจก่อกวนธุรกิจได้เช่นเดียวกับการโจมตีของแรนซัมแวร์ ดังนั้นควรจัดเก็บข้อมูลสำรองไว้ในที่ที่ปลอดภัย หรือที่ไม่ส่งผลกระทบต่อระบบปฏิบัติการ แนะนำให้ลองค้นคว้าดูว่าธุรกิจต่าง ๆ รับมือและฟื้นตัวจากภัยธรรมชาติได้อย่างไรบ้างการศึกษาด้าน IT security คือ การ Educate พนักงาน

ขั้นตอนสุดท้ายของการรักษาความปลอดภัยคือการ educate พนักงาน ลองใช้ anti-phishing campaigns เพื่อฝึกอบรมพนักงานเกี่ยวกับประเภทของอีเมลที่เอื้อต่อการบุกรุกหรือการฉ้อโกง การโจมตีทั่วไปคือการล่อลวงพนักงานให้คลิกเรื่องตลก รูปภาพ หรือวิดีโอที่ติดมัลแวร์ในอีเมล แล้วชักจูงให้พนักงานทำการโอนเงินให้

อ่านเพิ่มเติม : เทรนด์ใหม่ใน Network Security ปี 2024 สิ่งที่คุณต้องรู้

ระบบป้องกัน Ransomware ที่ดี

จัดระเบียบระบบ Network องค์กรเพื่อป้องกันการถูกโจมตีจาก Ransomware โดยเฉพาะ โดยเริ่มจากการออกแบบระบบ วางอุปกรณ์ และดูแลให้คำปรึกษาตลอดอายุสัญญา

การจัดลำดับความปลอดภัยของข้อมูล

การจัดลำดับความปลอดภัยของข้อมูล

ความปลอดภัยไอทีสำหรับบริษัทที่เริ่มต้น

ความปลอดภัยไอทีสำหรับบริษัทที่เริ่มต้น

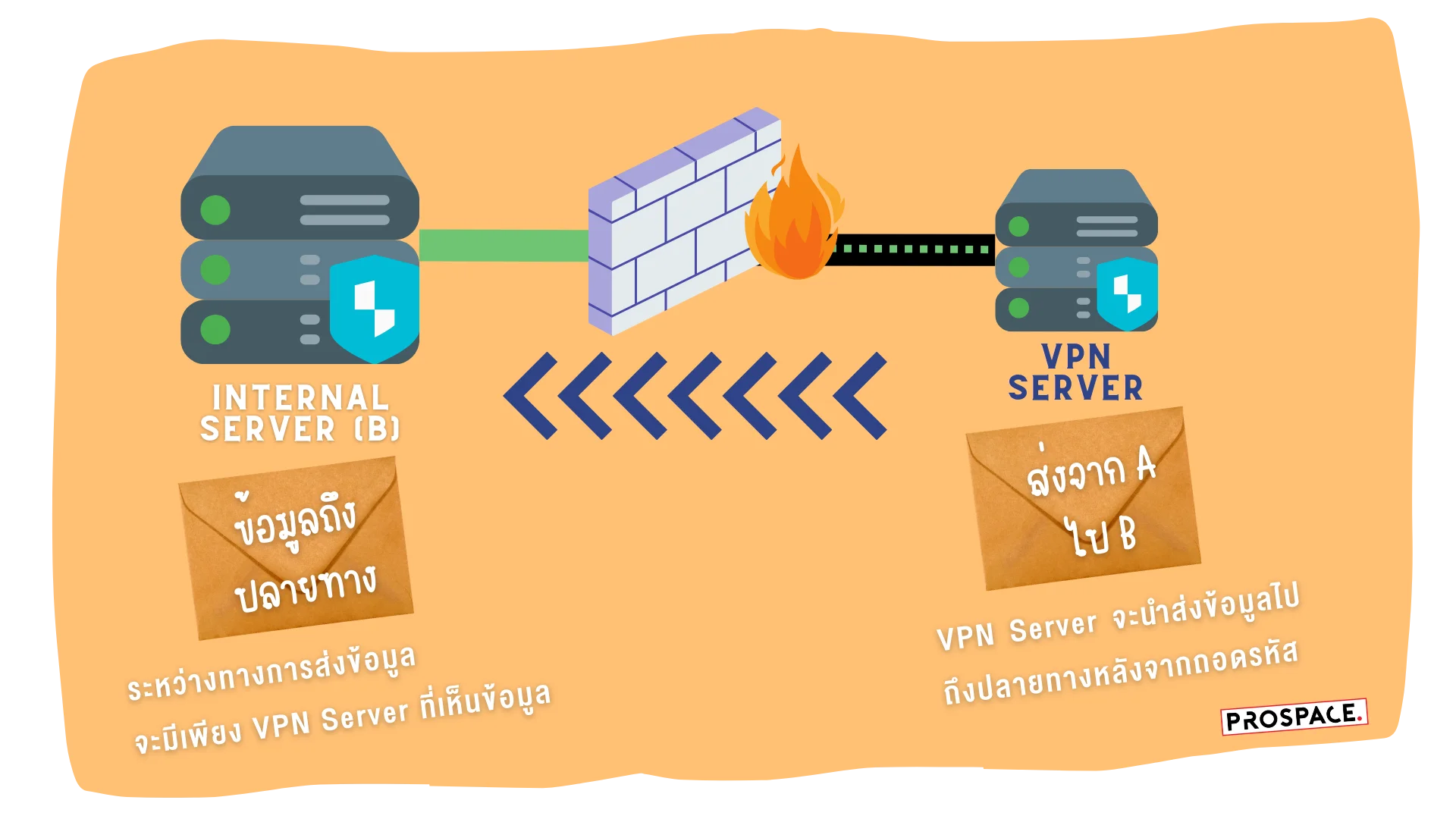

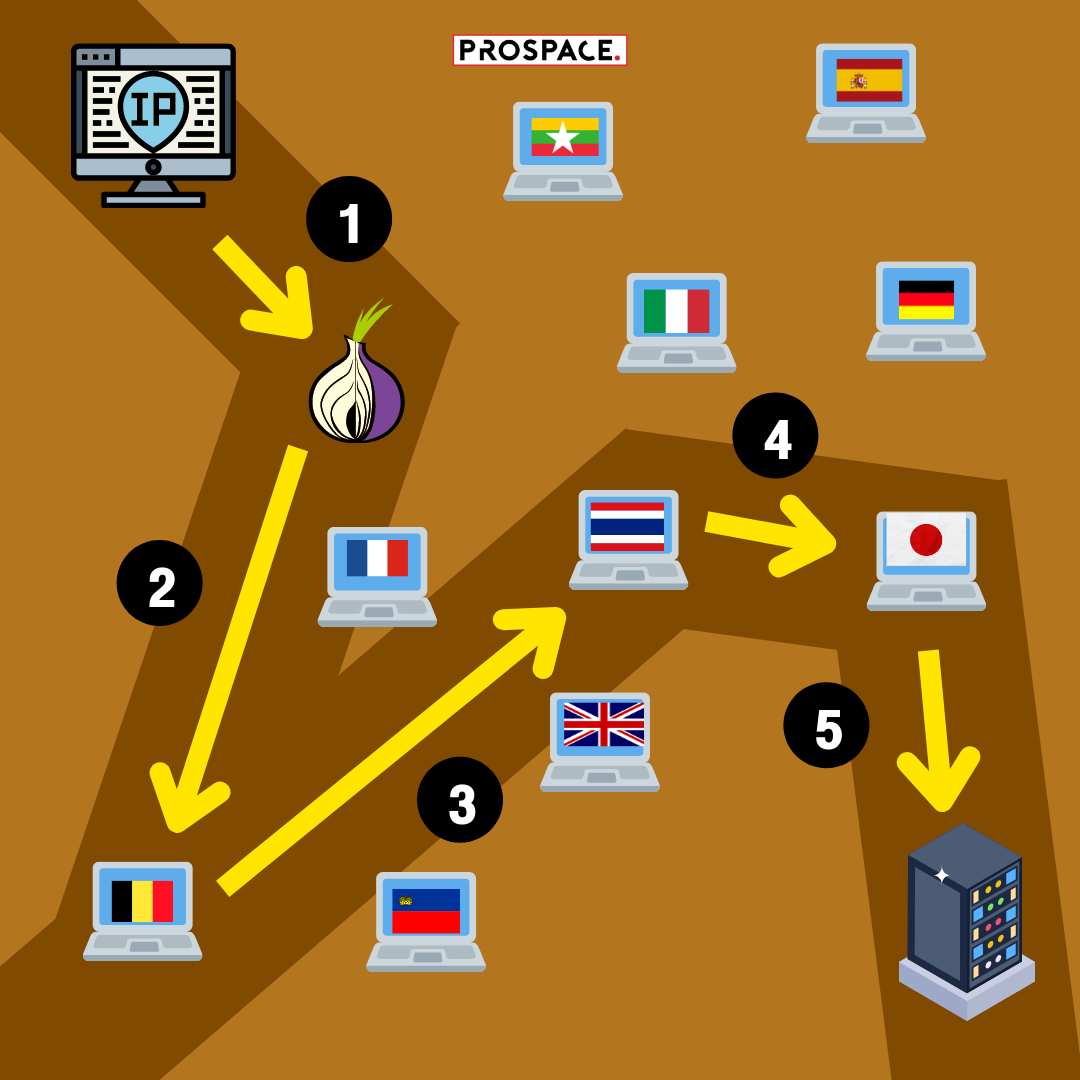

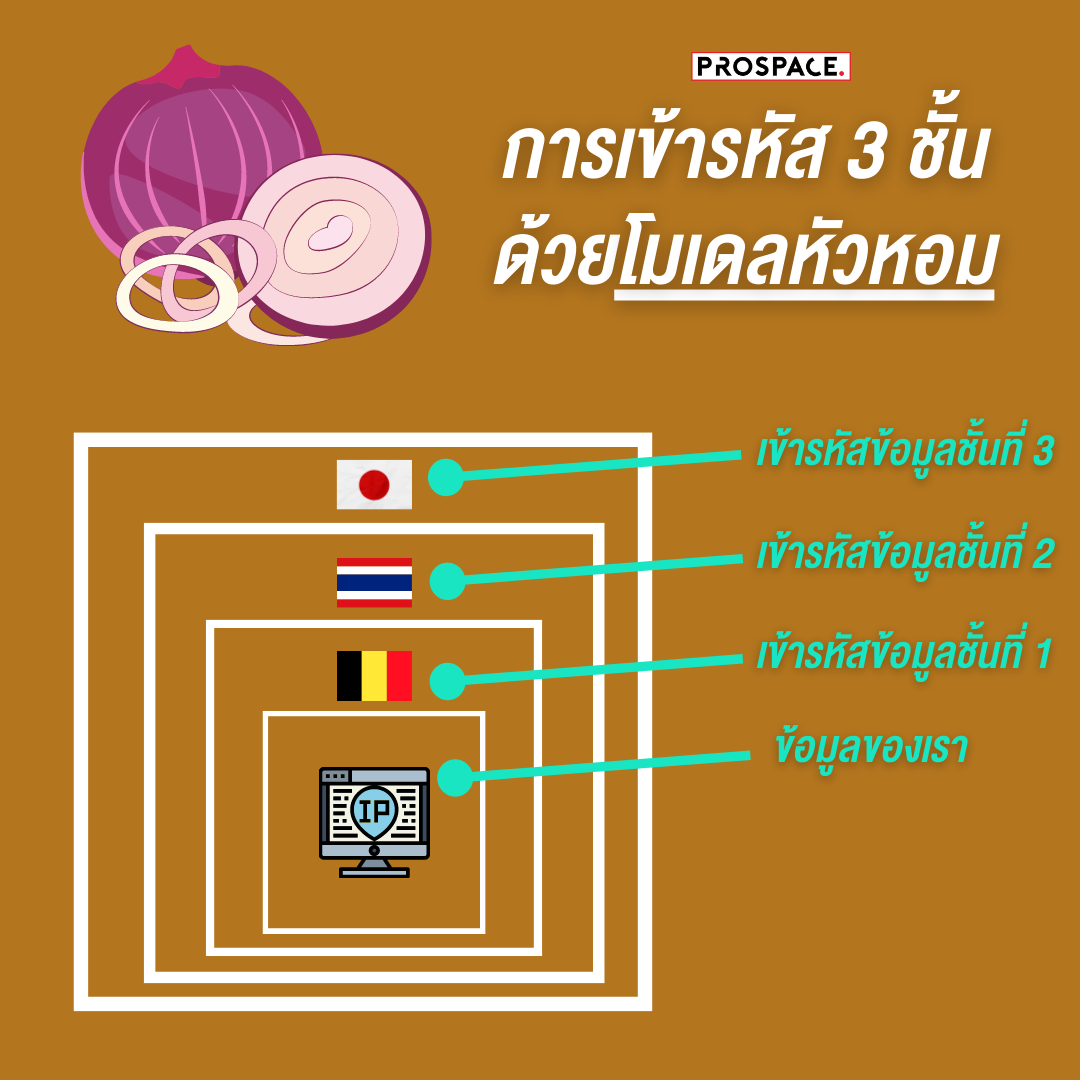

การส่งพัสดุ หรือ จดหมายระหว่างกันนี่เองถ้าหากเกิดปัญหา พัสดุสูญ หรือ เสียหายระหว่างทาง เราสามารถที่จะติดตามหาผู้ที่รับผิดชอบปัญหาที่เกิดขึ้นได้ แต่ถ้าหากสิ่งเหล่านี้เกิดขึ้นบนโลกออนไลน์ที่เราเองต่างไม่รู้เลยว่าใครเป็นใคร ข้อมูลหายเกิดจากที่ไหน และจะตามตัวใครมารับผิดชอบ ผนวกกับคอมพิวเตอร์เป็นอุปกรณ์สมองกลที่คำนวนเก่งคณิตศาสตร์ได้ทีละหลายล้านตัวเลข ทำให้เกิดการพัฒนาการส่งข้อความระหว่างกันโดยการใช้รหัสดิจิตอล ที่สุ่มขึ้นมาเป็นทั้งตัวเลขและตัวอักษร ส่งหาระหว่างคนที่มีชุดถอดรหัสเดียวกันได้ แล้วมันเป็นยังไง?

การส่งพัสดุ หรือ จดหมายระหว่างกันนี่เองถ้าหากเกิดปัญหา พัสดุสูญ หรือ เสียหายระหว่างทาง เราสามารถที่จะติดตามหาผู้ที่รับผิดชอบปัญหาที่เกิดขึ้นได้ แต่ถ้าหากสิ่งเหล่านี้เกิดขึ้นบนโลกออนไลน์ที่เราเองต่างไม่รู้เลยว่าใครเป็นใคร ข้อมูลหายเกิดจากที่ไหน และจะตามตัวใครมารับผิดชอบ ผนวกกับคอมพิวเตอร์เป็นอุปกรณ์สมองกลที่คำนวนเก่งคณิตศาสตร์ได้ทีละหลายล้านตัวเลข ทำให้เกิดการพัฒนาการส่งข้อความระหว่างกันโดยการใช้รหัสดิจิตอล ที่สุ่มขึ้นมาเป็นทั้งตัวเลขและตัวอักษร ส่งหาระหว่างคนที่มีชุดถอดรหัสเดียวกันได้ แล้วมันเป็นยังไง?

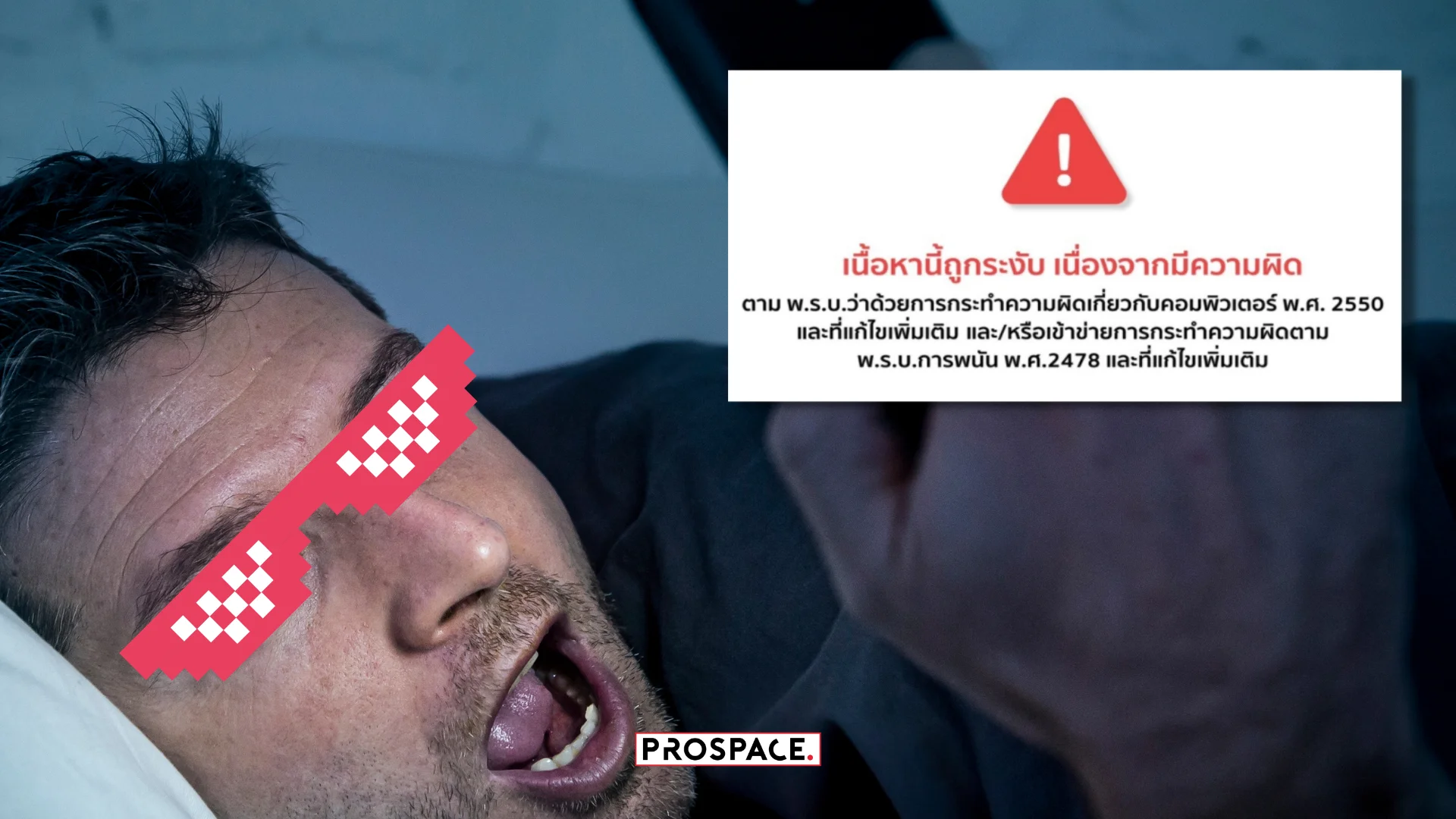

ข้อมูลจะถูกขโมยเข้ารหัสอะไรก็ถูกขโมย

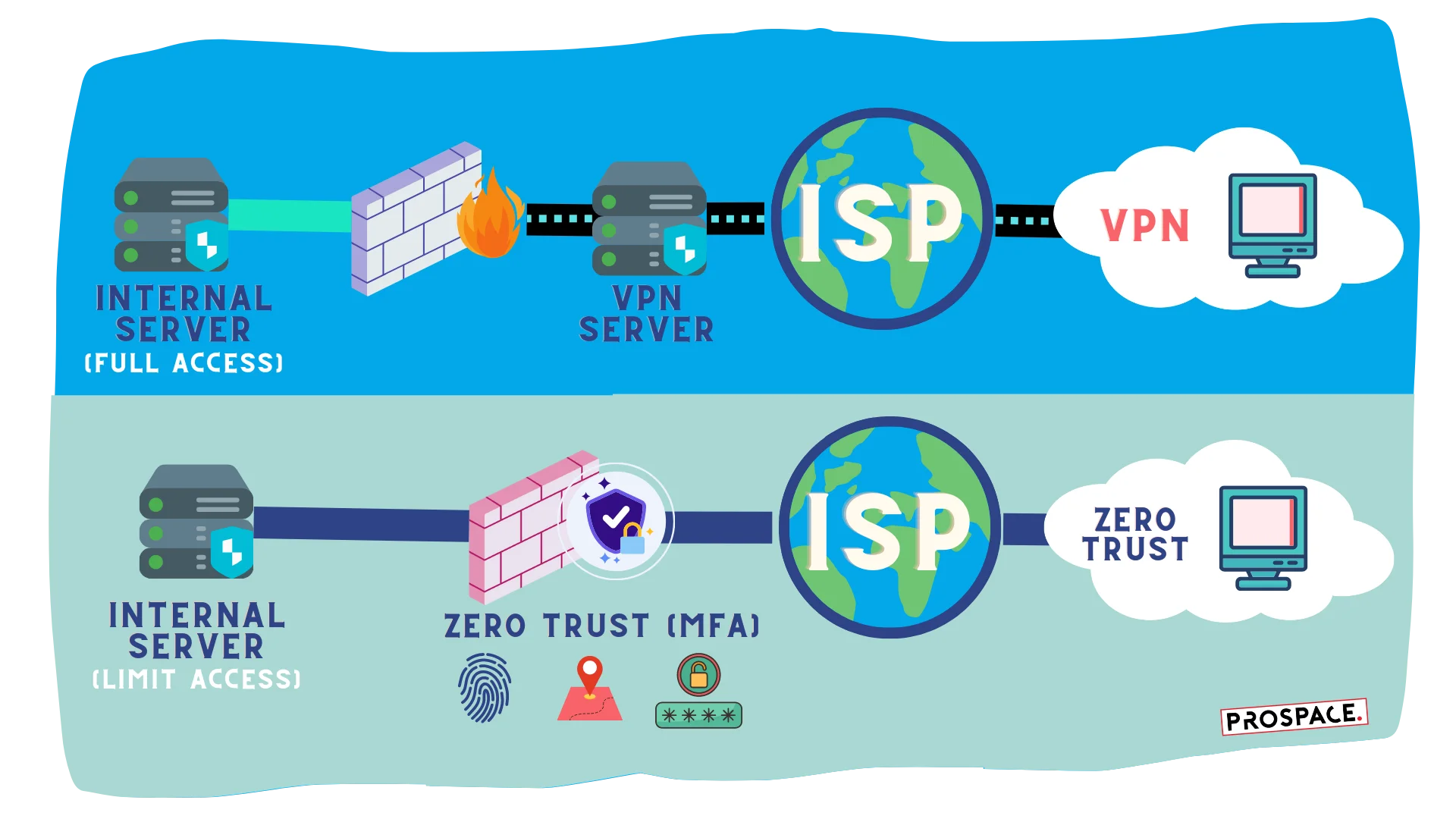

ข้อมูลจะถูกขโมยเข้ารหัสอะไรก็ถูกขโมย โดยที่การทำงานของ Firewall เป็นกระบวนการที่กรองข้อมูลเข้าบริษัท โดยกรองการรับข้อมูล เช่น อีเมลที่อันตราย บลอคการเข้าถึงเว็บไซต์ที่อันตราย รวมถึงการปิดกั้นคำบางคำ หรือ เว็บไซต์บางเว็บ คือสิ่งที่ Firewall นั้นเข้ามาเติมเต็ม โดยร่วมกับการจำกัดข้อมูลของมนุษย์ เช่น ตำแหน่ง GPS ร่วมกับการให้รหัสผ่าน การรับ OTP ร่วมกับการแสกนนิ้ว โดยประสานความปลอดภัยด้วยบริการของ Firewall as a Service

โดยที่การทำงานของ Firewall เป็นกระบวนการที่กรองข้อมูลเข้าบริษัท โดยกรองการรับข้อมูล เช่น อีเมลที่อันตราย บลอคการเข้าถึงเว็บไซต์ที่อันตราย รวมถึงการปิดกั้นคำบางคำ หรือ เว็บไซต์บางเว็บ คือสิ่งที่ Firewall นั้นเข้ามาเติมเต็ม โดยร่วมกับการจำกัดข้อมูลของมนุษย์ เช่น ตำแหน่ง GPS ร่วมกับการให้รหัสผ่าน การรับ OTP ร่วมกับการแสกนนิ้ว โดยประสานความปลอดภัยด้วยบริการของ Firewall as a Service

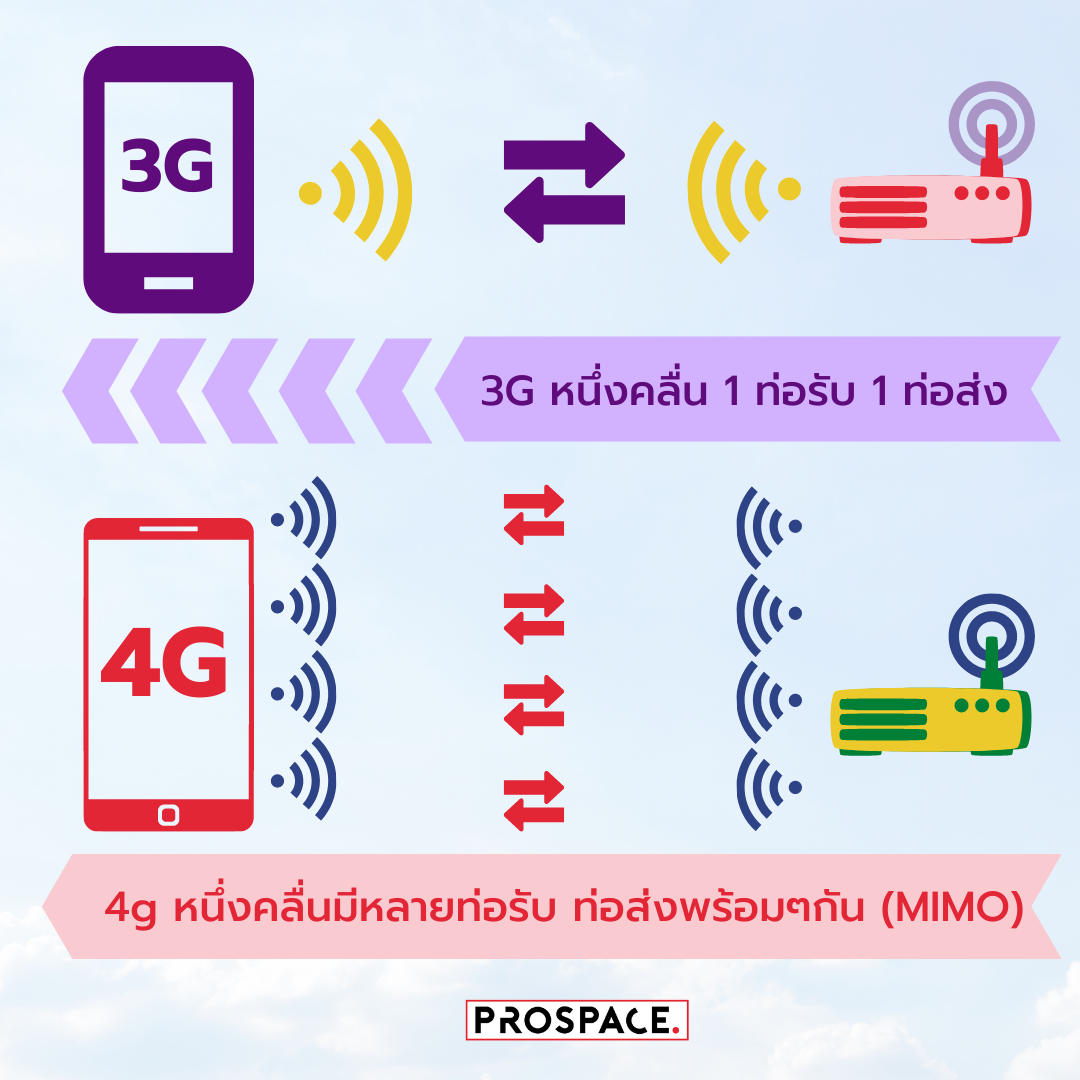

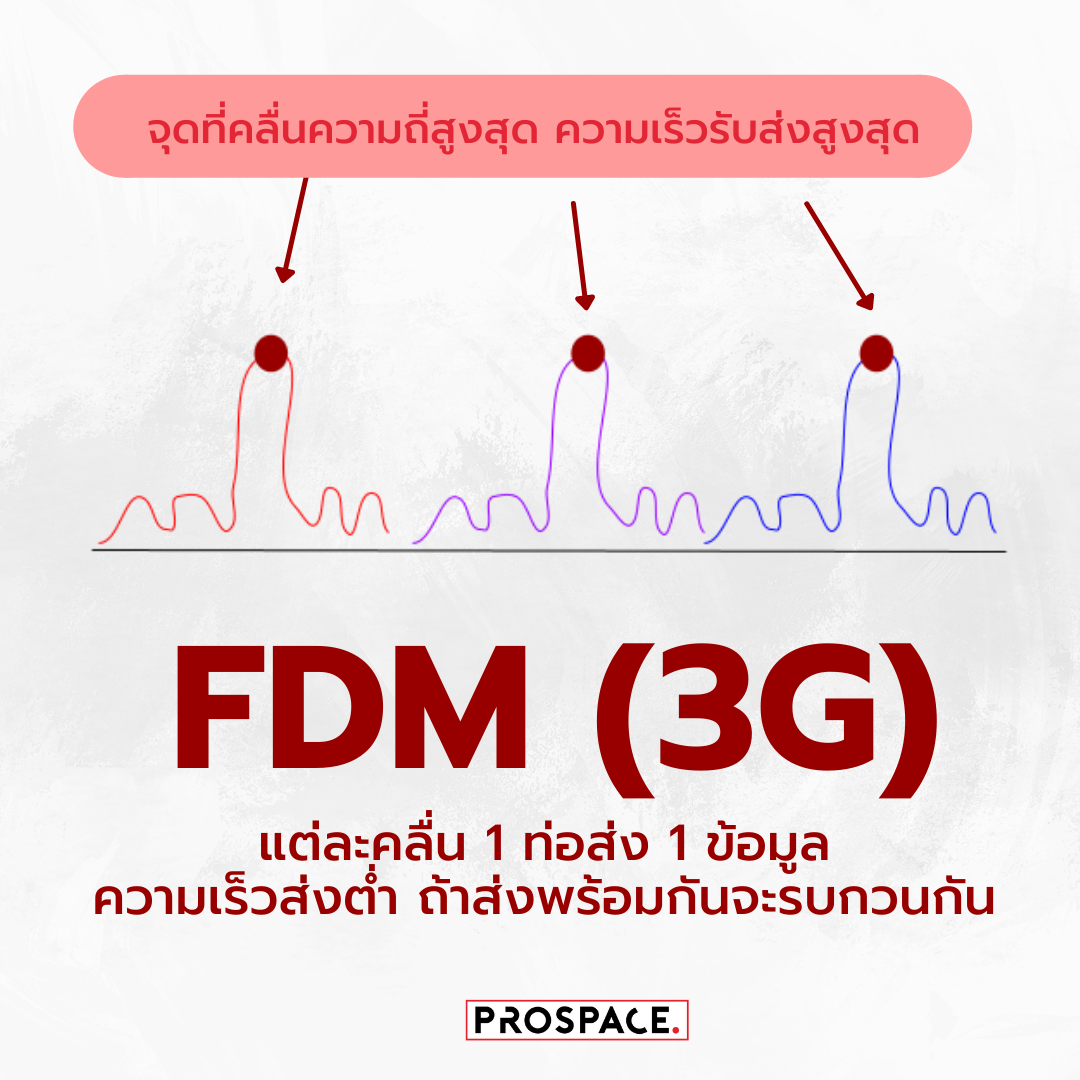

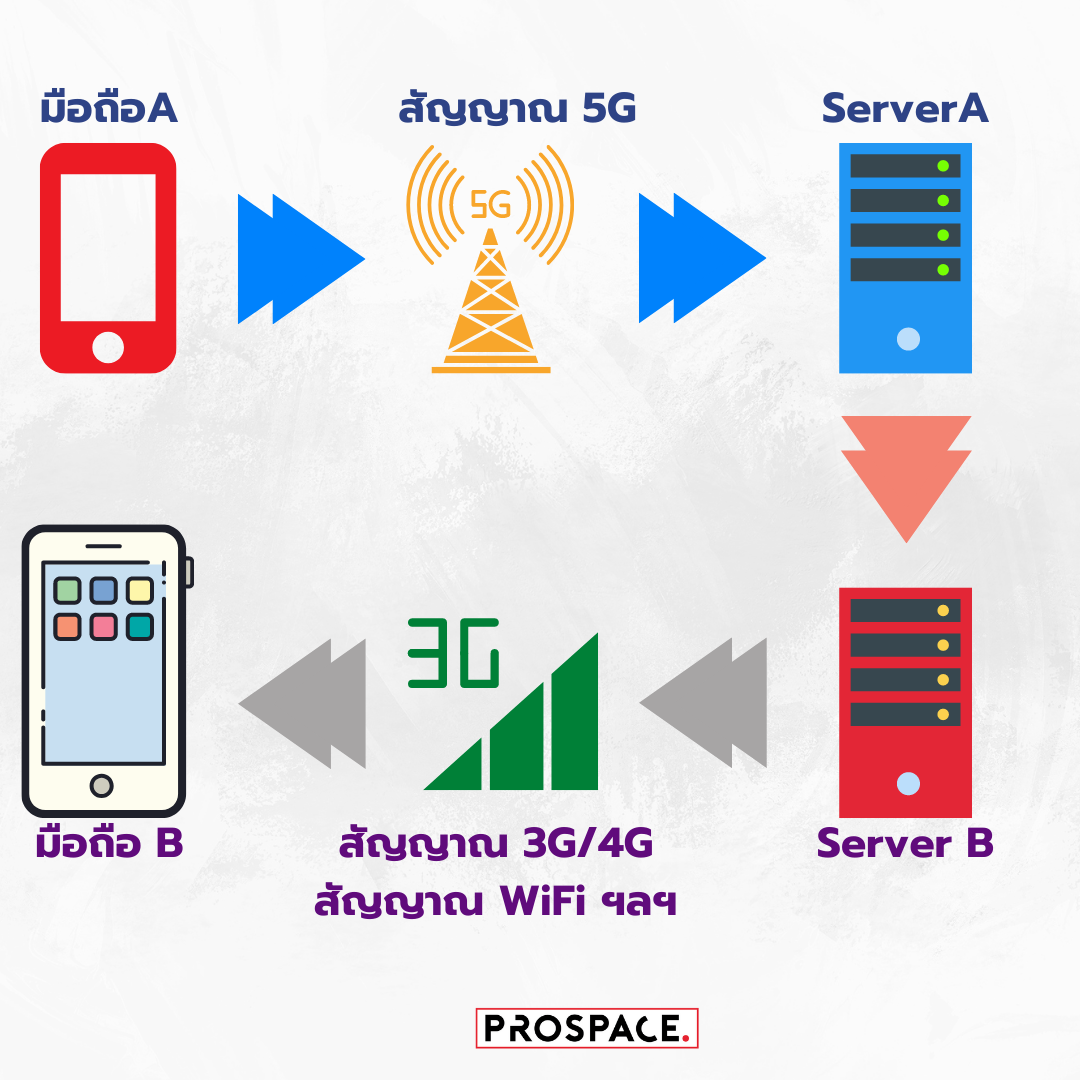

3G คือ สัญญาณเน็ต การก้าวกระโดดของเทคโนโลยี

3G คือ สัญญาณเน็ต การก้าวกระโดดของเทคโนโลยี

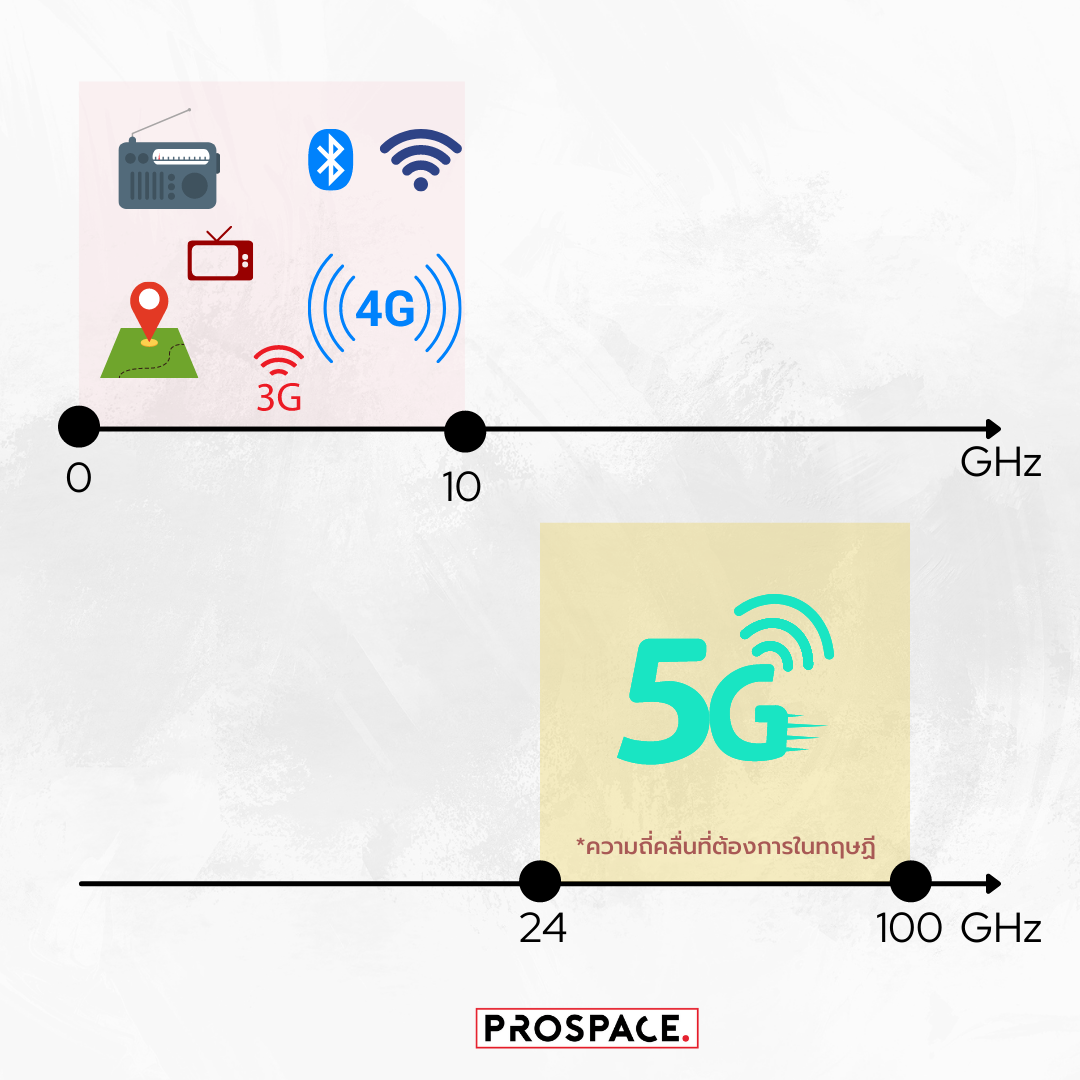

กฏของฟิสิกส์คือยิ่งคลื่นมีความถี่มากเท่าไหร่ จะมีความเข้มข้น (ส่งสัญญาณได้มากขึ้น ส่งข้อมูลได้ปริมาณมากขึ้น) แต่มันมีพลังการทะลุทะลวงที่ต่ำ ผ่านกำแพง ผ่านประตู ก็ทำให้ความเร็วดรอปลงมหาศาล แต่ก็เป็นที่มาของจุดแข็งการพัฒนาความเร็วอินเตอร์เน็ตสูงขึ้นมากๆ โดยใช้ช่วงคลื่น 24-100 GHz ที่ยังไม่มีใครนำมาใช้งาน

กฏของฟิสิกส์คือยิ่งคลื่นมีความถี่มากเท่าไหร่ จะมีความเข้มข้น (ส่งสัญญาณได้มากขึ้น ส่งข้อมูลได้ปริมาณมากขึ้น) แต่มันมีพลังการทะลุทะลวงที่ต่ำ ผ่านกำแพง ผ่านประตู ก็ทำให้ความเร็วดรอปลงมหาศาล แต่ก็เป็นที่มาของจุดแข็งการพัฒนาความเร็วอินเตอร์เน็ตสูงขึ้นมากๆ โดยใช้ช่วงคลื่น 24-100 GHz ที่ยังไม่มีใครนำมาใช้งาน

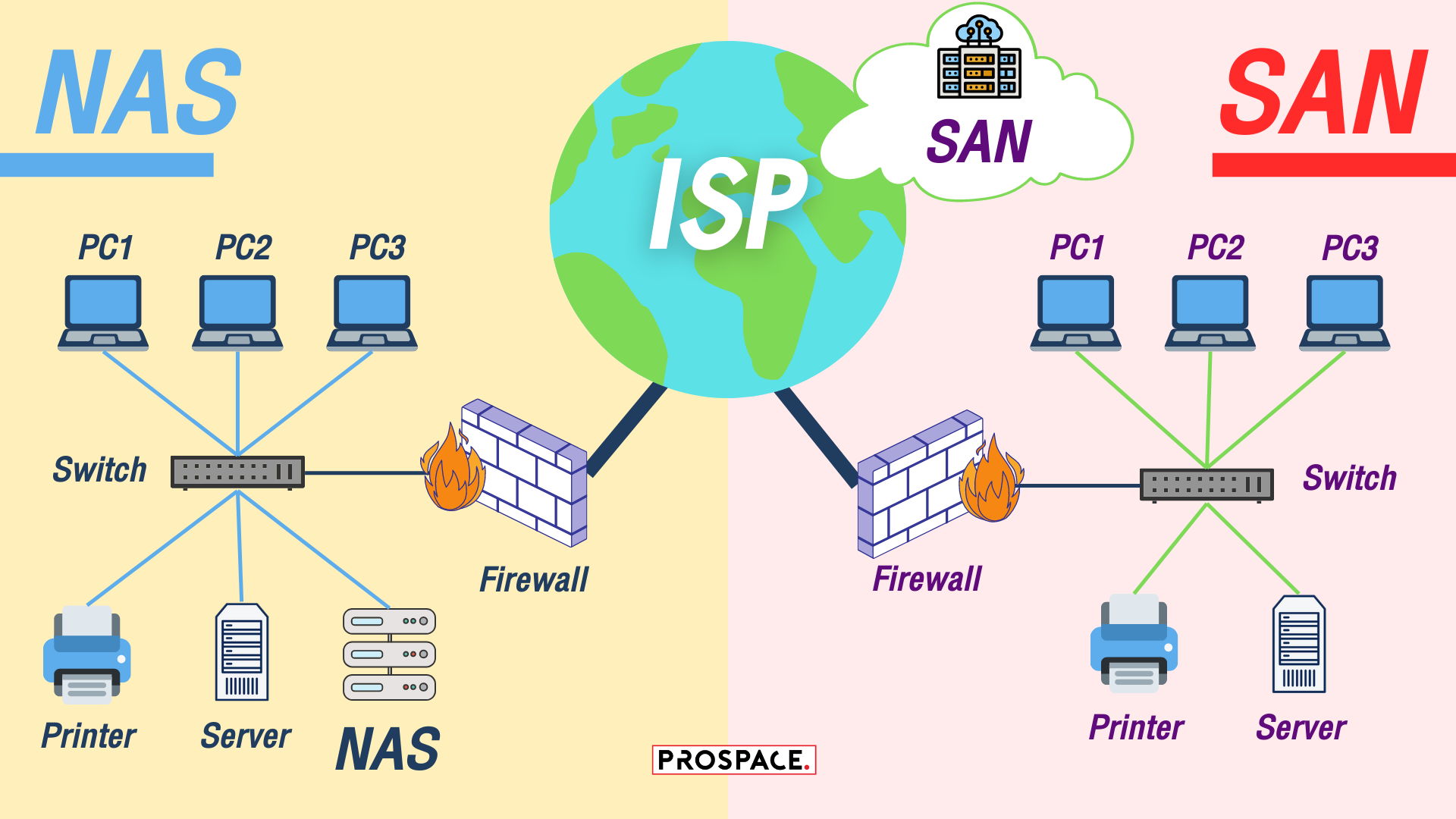

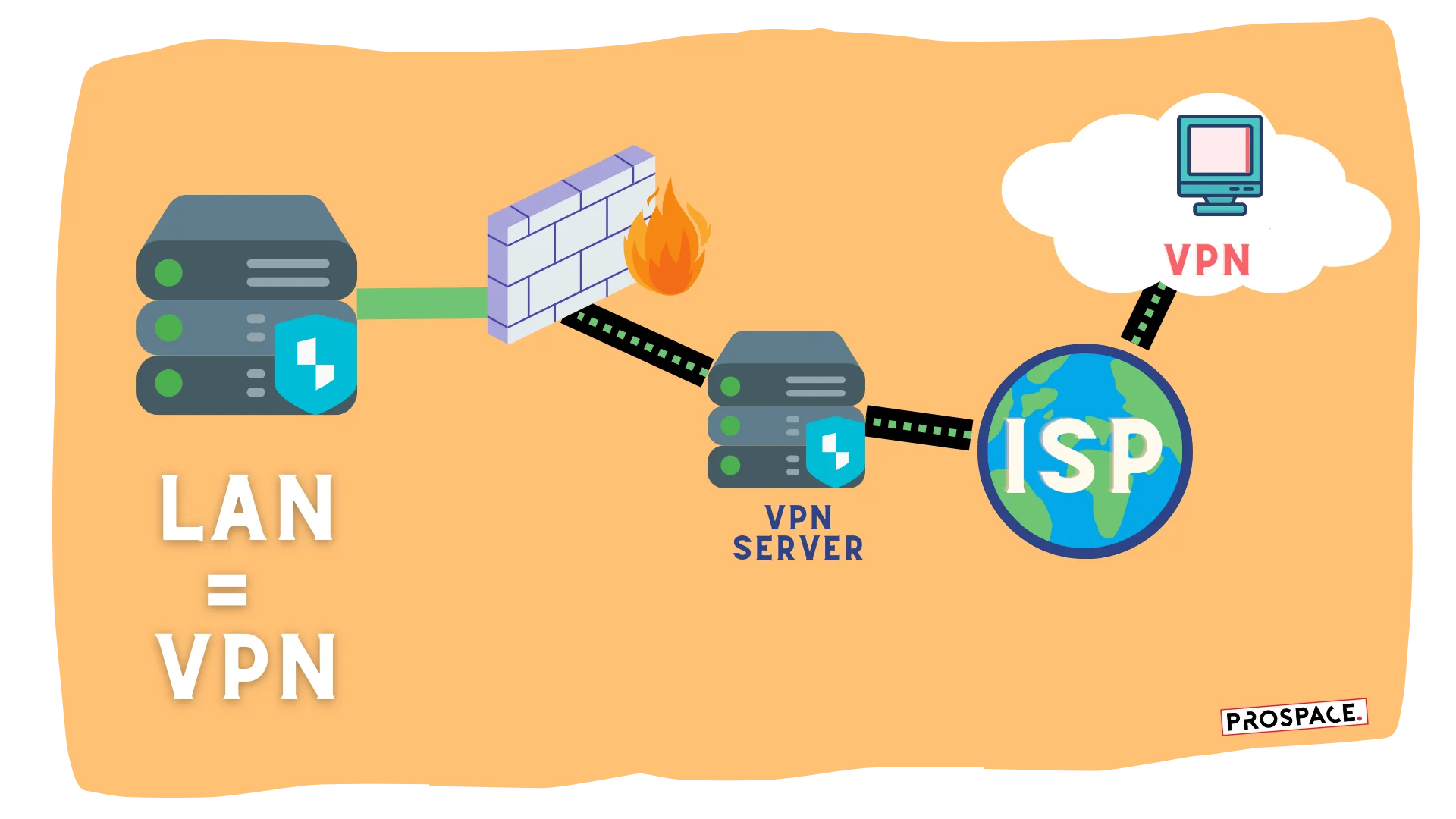

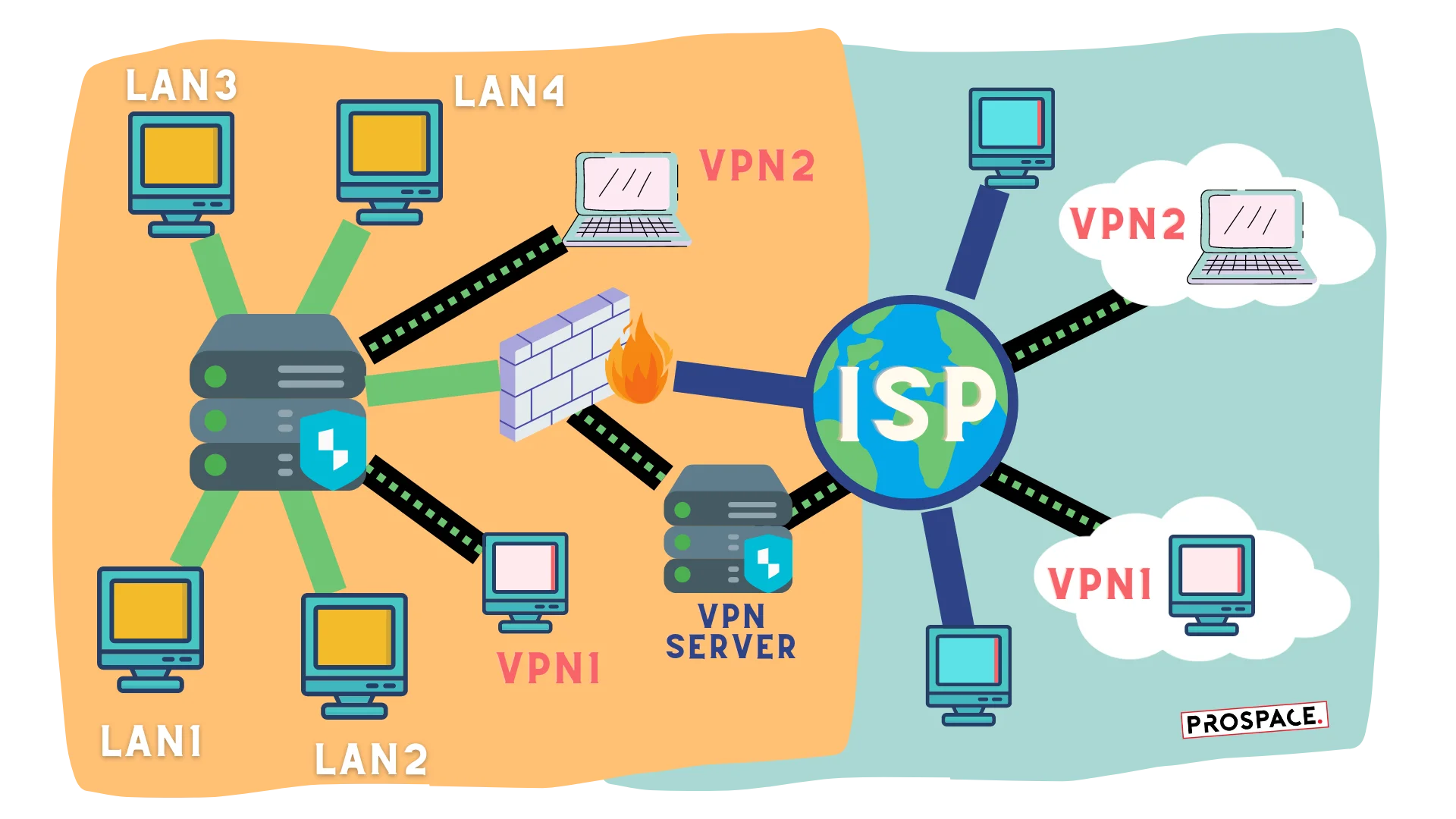

ระบบไหนถึงเหมาะสมกับการใช้งานในเครือข่าย

ระบบไหนถึงเหมาะสมกับการใช้งานในเครือข่าย

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล