Two-factor authentication : 2FA เป็นขั้นตอนการตรวจสอบรหัสความปลอดภัยสองชั้น โดยจะช่วยจากการเข้ารหัสแบบเดิมให้มีความซับซ้อนมากขึ้น มีระยะเวลาในการกรอกรหัสผ่าน หรือ ตรวจสอบมั่นใจว่าเป็นเจ้าตัวจริงๆ

Two-Factor authentication (2FA) การยืนยันตัวตน 2 ชั้น

การเข้าใช้งาน โซเชี่ยลมีเดีย อีเมล หรือ บัญชีออนไลน์ ในปัจจุบันมีความแตกต่างจากช่วงเริ่มต้น เนื่องจากแต่เดิมโลกออนไลน์นั้นไม่ได้มีบทบาทในชีวิตประจำวัน จนกระทั่งการเปลี่ยนแปลงเข้าสู่ยุคดิจิตอล ที่ทำให้กระบวนการใช้งานเกือบทุกอย่างในชีวิตถูกคอมพิวเตอร์เข้ามาเติมช่องว่างเหล่านั้น ไม่ว่าจะเป็น การใช้ชีวิตไลฟ์สไตล์ของเราก็จะมีการอัปเดตให้โลกออนไลน์รับรู้ การเสพคอนเท้นท์เป็นวีดีโอ การเข้าไปค้นหาข้อมูล รวมถึงการโอนเงินให้เพื่อนหรือร้านค้า ก็ต่างใช้การโอนให้กันผ่านโลกออนไลน์ การเติบโตก้าวหน้าเหล่านี้เองก็มาพร้อมกับผู้หาโอกาสจากช่องโหว่ของโลกออนไลน์ คือการขโมยข้อมูล ปลอมแปลง หรือทำให้คนอื่นเกิดความเข้าใจผิด จนเกิดความเสียหายทั้งร่างกาย ชื่อเสียง เงินทอง

มุมมองของนักพัฒนา

ฝ่ายทั้งนักพัฒนาของโลกออนไลน์ และผู้พัฒนาโปรแกรมจึงคิดค้นวิธีการที่ทำให้แน่ใจว่าผู้ใช้งานกรอกรหัสเข้ามาในระบบนั้นมีความปลอดภัยไม่เพียงพอสำหรับการใช้งานภายในเว็บไซต์หรือแอพพลิเคชั่นอีกต่อไป โดยปกตินั้นการเข้าใช้งานภายในระบบจะมีขั้นตอนเพียงกรอก Username และ Password เข้าไปใช้งานก็เสร็จเรียบร้อยแล้ว ทำให้ถ้าหากเกิดข้อมูลของผู้ใช้ (เรา) หลุดออกไปในโลกออนไลน์ ก็จะมีผู้สวมสิทธิ์การใช้งานเสมือนตัวเราเข้าไปใช้งาน เข้าไปปลอมแปลงเป็นตัวเราเพื่อหลอกลวงผู้อื่น หรือมีเจตนาแอบแฝงแล้วจะทำยังไงกันต่อ?

จุดเริ่มต้นของ 2fa คือ จอแสดงผลเล็กๆ

การคิดค้น

การนำการเข้ารหัสหลายขั้นตอนมาใช้นั้นแต่เดิมทีไม่ได้นำมาใช้บนโลกออนไลน์ มันถูกเริ่มจำหน่ายเพียงอุปกรณ์ที่มีจอแสดงผลเล็กๆที่สร้างรหัสผ่านสั้นๆขึ้นมา ซึ่งการสร้างรหัสเหล่านี้เองทำให้หลายบริษัทใหญ่ หน่วยงานรัฐบาล มีการนำไปใช้เพื่อความปลอดภัยของข้อมูลขององค์กรตั้งแต่ปี 1986 จะเห็นได้ว่าในระยะเริ่มต้นจนกระทั่งผ่านเวลาไปกว่า 30 ปีไม่ได้มีการนำมาใช้อย่างแพร่หลาย

การถูกบีบบังคับ

ในปี 2010 จุดเริ่มต้นของการใช้งานกับผู้คนมหาศาลเริ่มต้นขึ้น เมื่อรัฐบาลจีนต้องการเข้าถึงอีเมลของนักสิทธิมนุษยชนในประเทศจีน และ ทั่วโลก ทำให้หนึ่งในเป้าหมายที่รัฐบาลจีนต้องการควบคุมข้อมูลคือ Google รวมถึงกว่า 20 บริษัทของสัหรัฐฯที่มีการทำธุรกิจในประเทศจีน ซึ่งมีผลทำให้กูลเกิ้ลเองต้องถูกบีบให้เปลี่ยนแปลงโครงสร้างของการใช้งานเพื่อสอดคล้องกับนโยบาย ส่งผลให้บริษัทยุติการทำธุรกิจภายในประเทศจีนหลังจากนั้น

เครื่อง token 2 factor authenticator

การนำเข้ามาใช้

ในปี 2011 กูลเกิ้ลเองเป็นบริษัทแรกที่นำระบบ การเข้ารหัสหลายขั้นตอนมาใช้ก่อน ในเวลาต่อมาบริษัทผู้ให้บริการด้านโซเชี่ยลมีเดียอื่นๆก็ทะยอยนำมาให้บริการ ไม่ว่าจะเป็น Microsoft , Twitter , Apple , Amazon ซึ่งการนำมาใช้นั้นเองไม่ได้ผลตอบรับเท่าที่ควร เนื่องมาจากการใช้งานที่ซับซ้อน ขั้นตอน รวมถึงความสามารถในการใช้งานของแต่ละบุคคล อันเห็นได้จากยังมีผู้เสียหายจากการถูกขโมยข้อมูลให้เห็นได้อย่างแพร่หลายในปัจจุบัน ทำให้ผู้ให้บริการเองก็ไม่สามารถบีบบังคับให้ผู้ใช้ไปปรับเข้ากับระบบ ตอนหลังจึงมีการพัฒนาระบบอื่นเข้ามาร่วมกับการกรอกรหัสผ่าน เช่น ตำแหน่งที่ตั้ง การจดจำอุปกรณ์ เป็นต้น

การแก้ปัญหาเรื้อรังเดิมได้

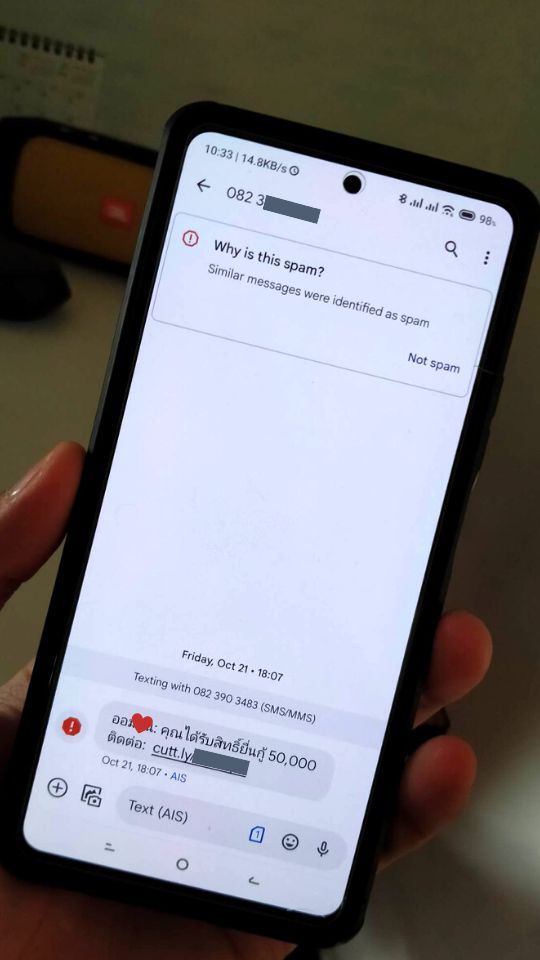

ตกเหยื่อที่ยากขึ้น : Phishing

เป็นวิธีการที่ใช้งานมาได้นานแล้วสำหรับการตกเหยื่อด้วยการหลอกให้กรอกรหัสเข้าไปจากนั้นก็ทำการเปลี่ยนรหัสผ่าน เปลี่ยนอีเมลที่เชื่อมต่อแล้วมีการยึดบัญชีได้อย่างง่ายดาย ถ้าหากมีการสร้างการเข้าสู่ระบบหลายขั้นตอน จะมีขั้นตอนการยืนยันตัวด้วยวิธีการที่ซับซ้อน เช่นการยืนยันตัวด้วย OTP รหัสผ่านจาก SMS หรือ การใช้แอพพลิเคชั่นสุ่มรหัสผ่าน 30 วินาที ซึ่งมีเวลาอันสั้นในการหลอกลวงให้เจ้าของบัญชีแจ้งให้กับผู้มาหลอกลวงเอาบัญชี

ลืมรหัสผ่าน

ถ้าหากว่าแฮกเกอร์สามารถเข้าสู่ข้อมูลอีเมลได้ และกู้รหัสผ่านโดยการส่งการตั้งรหัสใหม่เข้าอีเมลที่ถูกขโมยไปก็ทำได้ง่าย การติดตั้งระบบยืนยันตัวตนดังกล่าวจะช่วยให้เมื่อถึงขั้นตอนการเข้าใช้งานครั้งแรก หรือยืนยันตัวตนก่อนดำเนินการใด จำเป็นต้องเข้าถึงอุปกรณ์จริงของเจ้าของบัญชี หรือ ตัวตนจริงของเจ้าของบัญชี ทำให้การขโมยบัญชีเป็นเรื่องที่ยากมากยิ่งขึ้น

รับเทคนิคความรู้ดีๆ เรื่อง "ความปลอดภัยไอทีในองค์กร"

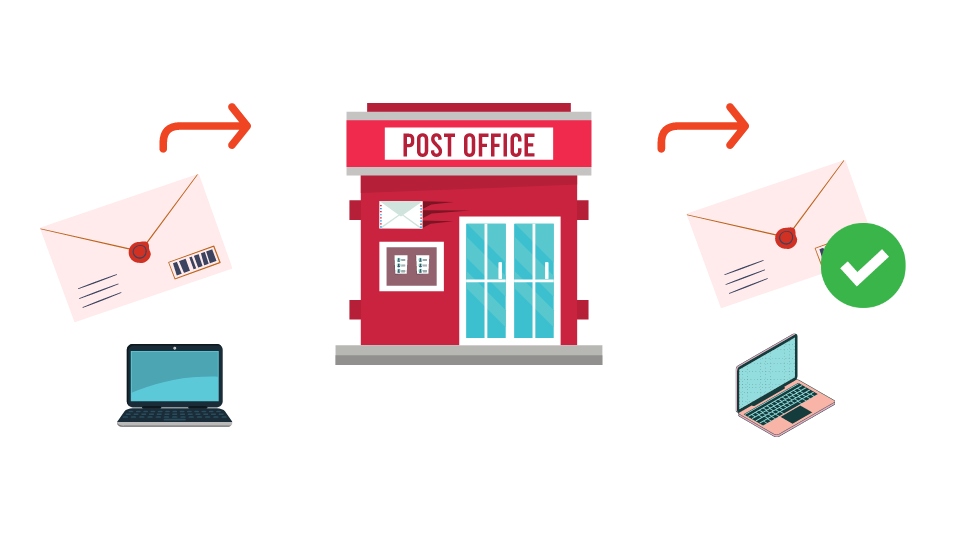

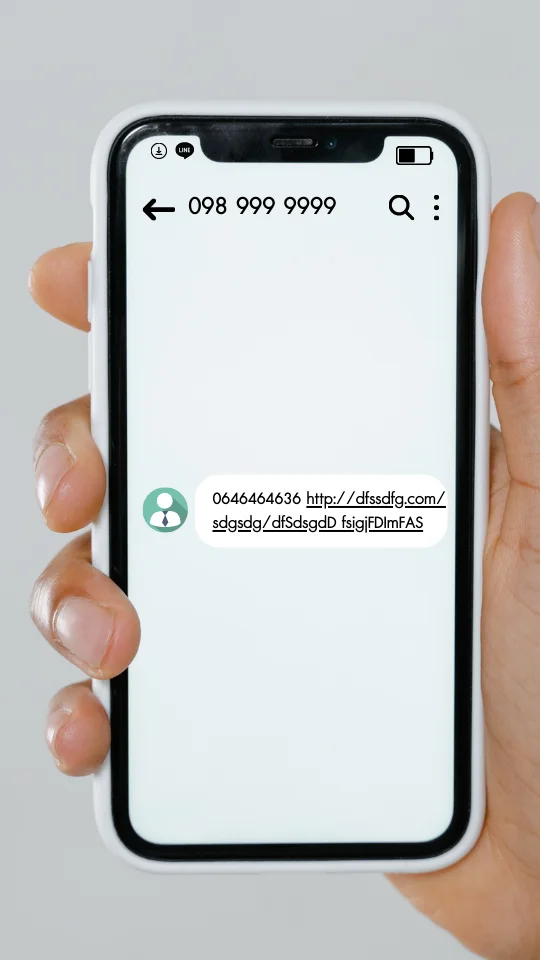

SMS การรับรหัสด้วยข้อความ

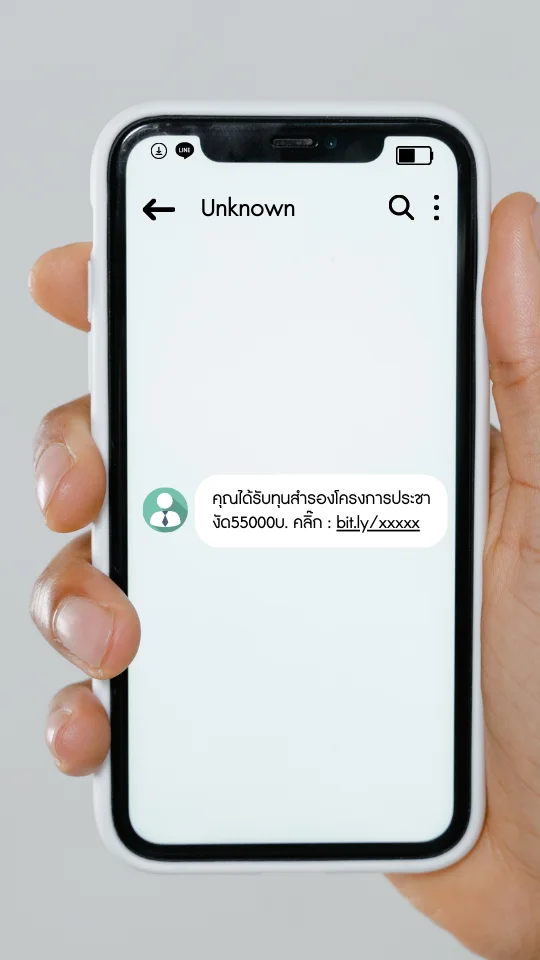

การรับรหัสการยืนยันผ่านข้อความมือถือนั้นเป็นที่นิยมสำหรับผู้ให้บริการในประเทศ โดยการส่งรหัสเข้าข้อความนั้นโดยมากจะมีอายุใช้งานประมาณ 5 นาที จะเห็นได้ในแอพพลิเคชั่นธนาคาร

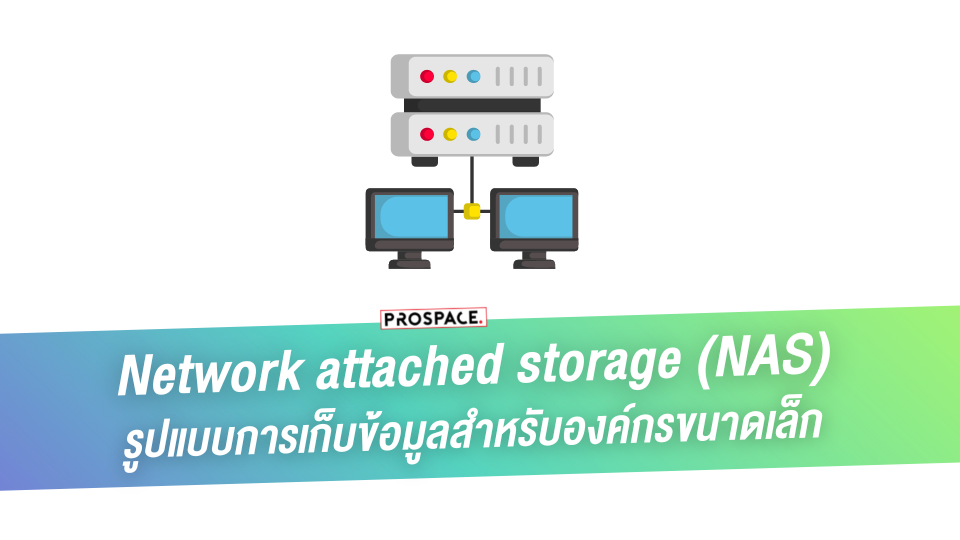

Token การรับรหัสด้วยอุปกรณ์

การใช้งานอุปกรณ์รับรหัสนั้นเป็นยุคแรกของการใช้งานระบบการยืนยันตัวหลายขั้นตอน โดยอุปกรณืจะเป็นหน้าจอเล็กๆและกดปุ่มเพื่อรับรหัส จากนั้นมีขั้นการพัฒนาเป็นการใช้ Token จากการเสียบ USB เข้าเครื่องคอมพิวเตอร์ ปัจจุบันวิธีดังกล่าวไม่เป็นที่นิยมเนื่องจากการใช้โปรแกรมคอมพิวเตอร์ในการสร้างรหัสผ่านนั้นสะดวกกว่านั่นเอง

Application การรับรหัสจากแอพพลิเคชั่น

การใช้ซอฟแวร์เป็นตัวสุ่มรหัสนั้นเริ่มต้นจากการใช้งานของ Google โดยขั้นตอนการเชื่อมต่อเข้ากับแอพพลิเคชั่นในตอนแรกอาจจะมีขั้นตอนที่มากขึ้นสำหรับมมือใหม่ จะขอยกตัวอย่างการทำ 2FA ของ Facebook โดยใช้ Google authenticator

ขั้นตอนที่ 1

ดาวน์โหลดแอพพลิเคชั่นตามระบบมือถือที่ใช้ Android / IOS

ขั้นตอนที่ 2

เปิดแอพพลิเคชั่นที่ต้องการทำเข้าสู่ระบบหลายขั้นตอนขึ้นมา เช่น Facebook หรือ Instagram

ขั้นตอนที่ 3

เข้าสู่หน้าตั้งค่าของบัญชีเข้าไปที่ความปลอดภัย (หรือ ความปลอดภัยและการเข้าสู่ระบบ ตามแต่แอพพลิเคชั่นที่ต้องการ)

ขั้นตอนที่ 4

จากนั้นจะได้ QR code จากแอพอย่างเช่น Facebook จะโชว์ QR code ในขั้นตอนนี้

ขั้นตอนที่ 5

จากนั้นเปิดแอพพลิเคชั่น Google authenticator ขึ้นมาแล้วกดแสกน QR code

ขั้นตอนที่ 6

เมื่อจับคู่กันแล้ว ต้องเอารหัส 6 ตัวที่แสดงใน authenticator ไปใส่ใน Facebook เป็นอันสำเร็จ

Biometric การยืนยันตัวด้วยไบโอเมตริก

รูปแบบดังกล่าวนั้นเริ่มเอามาใช้หลังจากที่นอกจากระบบปัญญาประดิษฐ์และอุปกรณ์มือถือสามารถใช้ลายนิ้วมือ หรือ กล้อง ในการยืนยันตัวตนได้ ซึ่งวิธีการนี้แน่นอนว่าต้องเป็นเจ้าของลายนิ้วมือที่สามารถมายืนยันได้ แต่การตรวจจับใบหน้านั้นอาจจะมีความซับซ้อนและข้อจำกัด ซึ่งขึ้นอยู่กับวิธีการที่นักพัฒนาโปรแกรมจะปิดช่องโหว่ที่อาจจะเกิดได้ ที่มีให้เห็นในปัจจุบันอาจจะขอให้กล้องแพลนหน้าไปหลายมุม ให้กระพริบตา เพื่อยืนยันว่าเป็นตัวคนจริงๆไม่ใช่เป็นรูปเหมือนนั่นเอง

การเข้าสู่ระบบหลายขั้นตอน ไม่ได้มีแค่ 2 ขั้นตอน

Two-factor authentication นั้นมีชื่อจริงมา Multi-factor authentication แท้จริงแล้วระบบการเข้าถึงหลายขั้นตอนนั้นไม่ได้หมายถึงว่ามีเพียงสองขั้นตอน แต่มันหมายถึงหลากหลายขั้นตอนตามแต่ต้องการความปลอดภัยสูงขนาดไหน ถึงแม้ตอนนี้ผู้ให้บริการนั้นเลือกใช้เพียง 2 วิธีการก็เพียงพอสำหรับความปลอดภัยทั้งหลายแล้ว ทำให้ส่วนใหญ่เราเรียกชื่อเล่นของวิธีการเหล่านี้ว่า 2-Factor authentication นั่นเอง

สมัครรับข่าวสาร "ความปลอดภัยไอทีในองค์กร"

Firewall as a Service

ช่วยออกแบบความปลอดภัยเน็ตเวิร์ค พร้อมกับทีมผู้เชี่ยวชาญดูแล

- Firewall subscription model

- ไม่ต้องเพิ่มรายจ่ายพนักงานเพิ่มเติม

- มีการตั้งค่า configuration ตามนโยบายบริษัท

- มีทีมงานดูแลระบบให้ตลอดอายุการใช้งาน