การเข้าสู่อินเตอร์เน็ตปัจจุบันเราสามารถรู้ตัวตนของอีกคนได้ผ่านสิ่งที่เรียกว่า IP Address ดังนั้นถ้าหากใครทำอะไรผิดกฏหมายจะสามารถติดตามได้จากเลขดังกล่าว จนกระทั่งมีการพัฒนาระบบการซ่อน ซ้อน IP Address ที่เรียกว่าระบบ TOR browser มันทำงานยังไง มีโอกาสที่ข้อมูลหลุดหรือเปล่า มาติดตามกันเลย

ทางลัดไปอ่าน

ToggleChrome , Firefox , Safari และบราวเซอร์ทั่วไป ทำงานยังไง?

โดยปกติการเข้าถึงอินเตอร์เน็ตนั้นเราจะเข้าผ่านบราวเซอร์ต่างๆ โดยปกติจะเป็นการรับ IP Address ที่เป็นเหมือนชื่อ-นามสกุลของเราในการเข้าถึงโลกออนไลน์ จากนั้นเราจะเดินทางจากคอมพิวเตอร์ของเราไปสู่เว็บไซต์ที่มีเซิพเวอร์เป็นตัวรับข้อมูลของเรา จากนั้นเริ่มมีการกังวลในความเป็นส่วนตัวของการใช้งานโลกออนไลน์ จึงมีการพัฒนาการใช้งานอินเตอร์เน็ตโดยไม่ระบุตัวตนขึ้นมา ผ่านโปรเจค TOR หรือ The Onion routing หรือระบบหัวหอม ทำไมถึงเป็นหัวหอม มาติดตามกันต่อไปเลย

รับเทคนิคความรู้ดีๆ เรื่อง "ความปลอดภัยไอทีในองค์กร"

TOR Browser เกิดมาเพื่อคนไม่อยากระบุตัวตนบนโลกอินเตอร์เน็ต

เริ่มแรกกระบวนการไม่ระบุตัวตนบนโลกอินเตอร์เน็ตนั้นถูกพัฒนาขึ้นในห้องปฏิบัติการวิจัยจากกองทัพเรือสหรัฐในช่วงประมาณกลางๆของปี 1990s

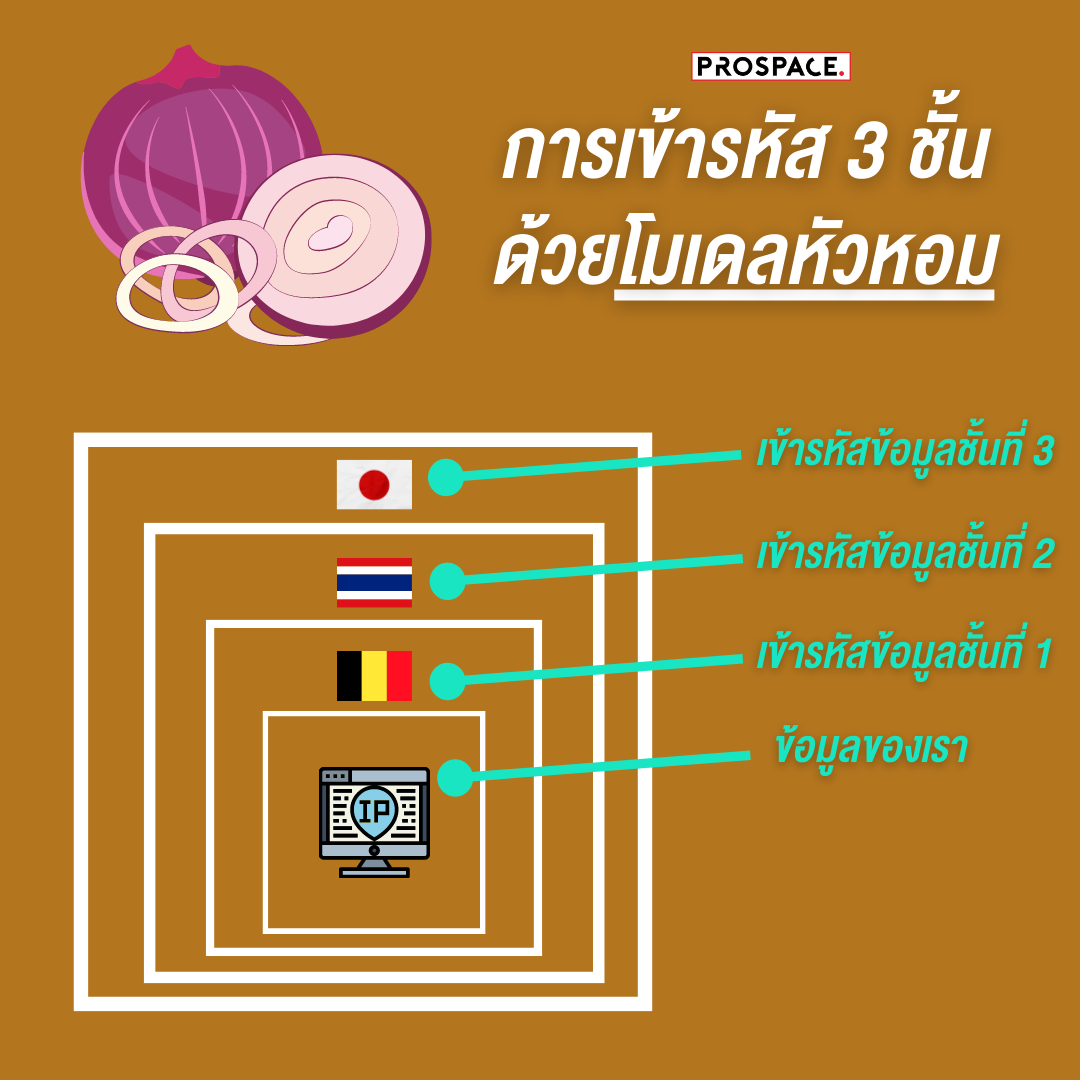

เพื่อจุดประสงค์การป้องกันการสื่อสารออนไลน์ระหว่างกัน ซึ่งกระบวนการนั้นเป็นการเข้ารหัสดิจิตอลเป็นชั้นๆ เพื่อไม่สามารถย้อนกลับไปได้ว่าเป็นข้อมูลข้องใคร และถูกส่งออกมาจากใคร?

TOR Browser คือหัวหอมหลายชั้นของการเขารหัส

อย่างที่กล่าวไปข้างต้นว่าบราวเซอร์ทั่วไปจะใช้วิธีการใช้ชื่อตัวเอง (IP Address) วิ่งไปหาผู้ให้บริการเว็บไซต์ต่างๆ(Server)

ทำให้ผู้ให้บริการรู้ว่า IP Address นี้อยู่ตำแหน่ง กรุงเทพมหานคร ระแวกบางรัก เป็นต้น แต่ TOR Network จะทำต่างออกไป โดยวิธีการ Onion routing จะมีวิธีการดังนี้

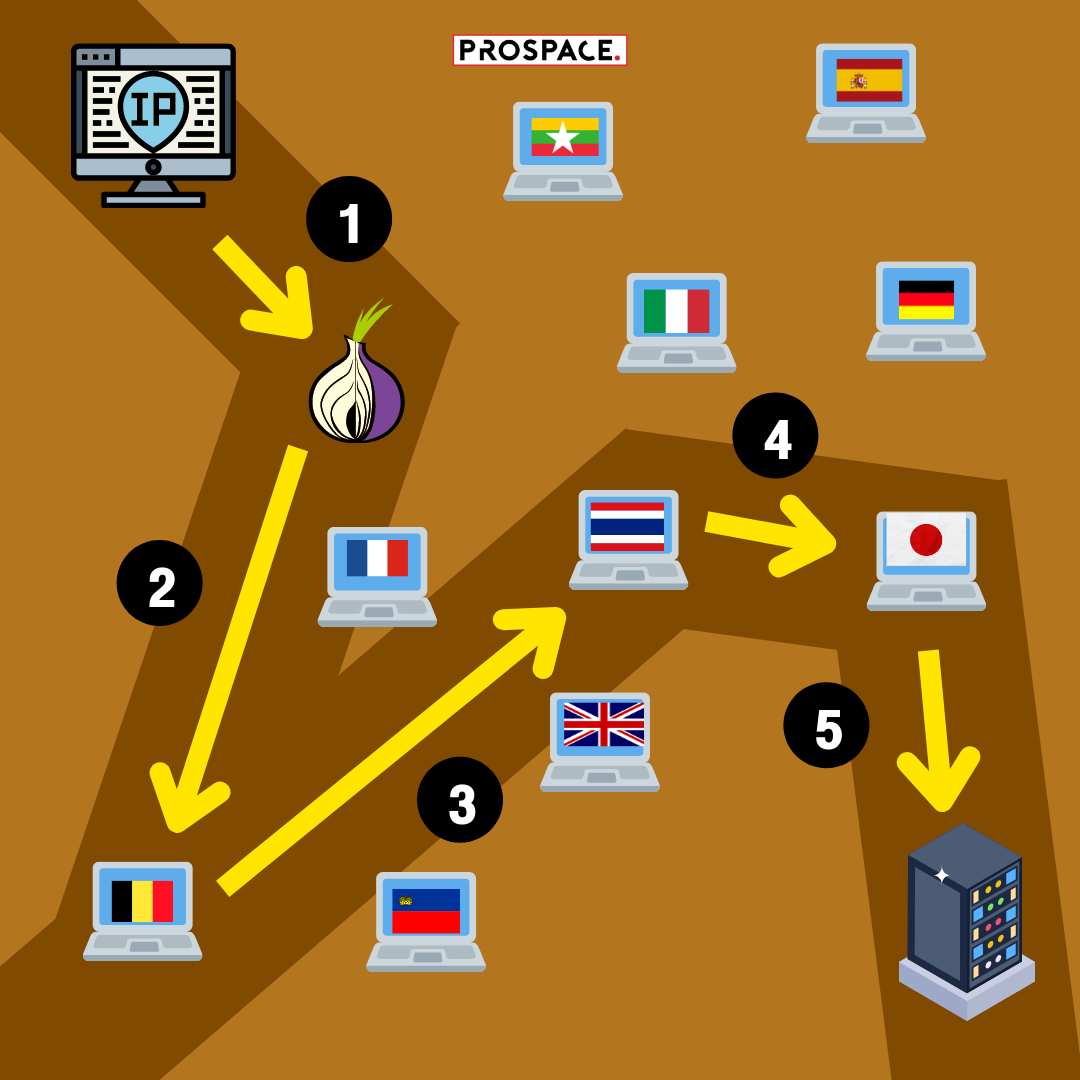

IP Address ที่จะส่งข้อมูล วิ่งเข้าไปหา TOR Directory

จากนั้น TOR จะโยนข้อมูลที่เราส่งไปให้ 1 ในอาสาสมัครกว่า 6 พัน IP Address ทั่วโลกในการเข้ารหัสข้อมูล (เป็นการเข้ารหัสข้อมูลครั้งที่ 1)

จากนั้น TOR จะสุ่มหาอาสาสมัครอีกครั้งเพื่อเอาข้อมูลที่เข้ารหัส ไปเข้ารหัสซ้อนอีกที (เป็นการเข้ารหัสข้อมูลครั้งที่ 2)

แล้วก็ทำแบบเดิมซ้ำอีกครั้ง (เป็นการเข้ารหัสข้อมูลครั้งที่ 3)

พอถึงปลายทางแล้วจะเป็นการเข้ารหัสข้อมูล 3 ชั้นเหมือนหัวหอมใหญ่

การถอดรหัสจะเป็นการถอดรหัสคู่ที่ 3 กับ 2 ,คู่ที่ 2 กับ 1 โดยที่ผู้รับปลายทางจะรู้แค่ข้อมูลถูกส่งมาจากประเทศ x แต่ไม่รู้ว่าก่อนหน้านี้ข้อมูลถูกเข้ารหัสมากี่ครั้งนั่นเอง

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

แม้ปัจจุบันการเข้าถึงข้อมูลนั้นเริ่มมีความยากและซับซ้อนขึ้น ด้วยเหตุผลด้านความปลอดภัย

หรือแม้กระทั่งการกระทำผิดกฏหมายก็ตาม แต่สิ่งหนึ่งที่เราเห็นได้ก็คือการพัฒนากันระหว่างผู้พัฒนาความปลอดภัย และผู้รักษาความลับของตัวเอง ซึ่งแน่นอนว่าสุดท้ายแล้วผู้ที่ตกเป็นเหยื่อด้านความปลอดภัยเหล่านี้ก็คือผู้รับบริการ บริษัทห้างร้านต่างๆ อันเนื่องมาจากการขาดการดูแลระบบความปลอดภัยในบริษัท หรือ Firewall

Firewall เป็นได้ทั้งจุดดับ และจุดประกาย

Firewall เป็นอุปกรณ์ที่เป็นหน่วยข่าวกรองของบริษัทมาช้านาน เหตุนี้เองทำให้หลายบริษัทละเลยความปลอดภัยขององค์กร

ปล่อยให้ลิขสิทธิ์การอัปเดตฐานข้อมูลหมดอายุ แล้วใช้ต่อเนื่องมาเรื่อยๆ จนกระทั่งวันหนึ่งพบว่าข้อมูลในฐานข้อมูลบริษัทถูกล็อคเรียกกับค่าไถ่การคืนข้อมูลกลับบริษัท จึงทำให้หลายบริษัทค่อยกลับมาหวนคืนถึงความปลอดภัยที่ละเลยมานาน การเติบโตของระบบความปลอดภัย Firewall ยุคใหม่เข้าสู่การเข้ารหัสดิจิตอล และการยืนยันตัวหลายขั้นตอน ซึ่งแน่นอนว่าการสร้างระบบ FIrewall ใหม่นั้นอาจจะเป็นเรื่องยากสำหรับการเรียนรู้ ในหลายประเทศจึงเกิดเป็นบริการที่ชื่อว่า Firewall as a Service ที่ใช้ทีม Cyber security มาออกแบบ สร้าง และดูแล Firewall ให้มีการอัปเดตระบบความปลอดภัยใหม่ตลอดเวลานั่นเอง

สมัครรับข่าวสาร "ความปลอดภัยไอทีในองค์กร"

Firewall as a Service

ช่วยออกแบบความปลอดภัยเน็ตเวิร์คใหม่

- ช่วยออกแบบโครงสร้าง Network องค์กรให้เสถียร ตามความต้องการของผู้ใช้งาน (Customer centric)

- สร้าง Network โดยเรียงระดับการรักษาความปลอดภัย ระดับต่ำ ระดับปานปลาง ระดับสูง เพื่อการป้องกันที่มีประสิทธิภาพ

- มีทีม Cyber Security ประสบการณ์ 20 ปี+ เข้ามาดูแลระบบ โดยไม่ต้องจ้างพนักงานเฉพาะทางมาดูแล