CyberSecurity เป็นระบบความปลอดภัยของไอที โดยอุปกรณ์ที่สามารถเชื่อมต่อ Network ได้ทั้งหมดสามารถตกเป็นเหยื่อของการโจมตีทางไซเบอร์ ตั้งแต่การทำลายอุปกรณ์เอง จนไปถึงการเข้าไปโจมตีระบบให้ล้มเหลว โดยความปลอดภัยทางไซเบอร์นี้เป็นการต่อสู้กันระหว่างโปรแกรมเมอร์นักพัฒนาโปรแกรม และ แฮกเกอร์ที่พยายามหาช่องว่างเพื่อหาผลประโยชน์

CyberSecurity คืออะไร?

CyberSecurity (ไซเบอร์ซีเคียวลิตี้) เรียกเป็นภาษาไทยว่า ความปลอดภัยทางไซเบอร์ เป็นความมั่นคงปลอดภัยทางไซเบอร์ โดยกระบวนการเพื่อทำให้องค์กรปราศจากความเสี่ยง และความเสียหายที่มีผลต่อความปลอดภัยของข้อมูล รวมถึงการระวังป้องกันต่อการอาชญากรรม การโจมตี การทำลาย การจารกรรม และความผิดพลาดต่าง ๆ ที่เกิดขึ้น โดยคำนึงถึงองค์ประกอบพื้นฐานของความปลอดภัยของข้อมูลเป็นสำคัญ

อ่านเพิ่มเติม : Cyber Security คืออะไร สำคัญอย่างไรต่อธุรกิจ , เทรนด์ใหม่ใน Network Security ปี 2024 สิ่งที่คุณต้องรู้

เป้าหมายของการโจมตี

โดยเป้าหมายของการโจมตีทางไซเบอร์นั้นไม่ได้มีเพียงคอมพิวเอร์อีกต่อไป หากแต่เป็นอุปกรณ์อะไรก็ตามที่สามารถเชื่อมต่อระบบ Network ได้ มีความสามารถในการคิดและประมวลผลออกมาได้ดังที่มีการกล่าวไปในข้างต้นว่า Cyber หมายถึงอุปกรณ์ทางไซเบอร์ทั้งหมดที่มีการเชื่อมต่อเครือข่ายและสามารถประมวลผลได้ด้วยตัวเอง ซึ่งอุปกรณ์เหล่านั้นเป็นส่วนหนึ่งในสำนักงาน บริษัท ห้างร้านต่างๆ ไม่ว่าจะเป็นอุปกรณ์คอมพิวเตอร์ อุปกรณ์ช่วยขาย POS เซิพเวอร์ที่จัดเก็บข้อมูลลูกค้าและข้อมูลการขายต่างๆ สิ่งเหล่านี้ได้ถูกเปลี่ยนแปลงการจัดเก็บจากการเก็บข้อมูลใส่แฟ้มมาใส่ฮาร์ดดิสก์ที่ติดเครื่องเซิพเวอร์มาสักพักหนึ่งแล้ว โดยที่ข้อมูลความลับ และ กระบวนการได้มาซึ่งรายได้นี้เอง จึงดึงดูดการเข้ามาของเหล่าแฮกเกอร์ที่มาทำให้ระบบนั้นขัดข้องเปลี่ยนแปลง ไม่ว่าจะเป็นการทำให้คอมพิวเตอร์ใช้งานไม่ได้ อินเตอร์เน็ตช้า การเข้าถึงข้อมูลไม่ได้ เหล่านี้เป็นที่มาของการสร้างระบบป้องกันการโจมตีทางไซเบอร์

ช่องโหว่ที่พบได้บ่อย

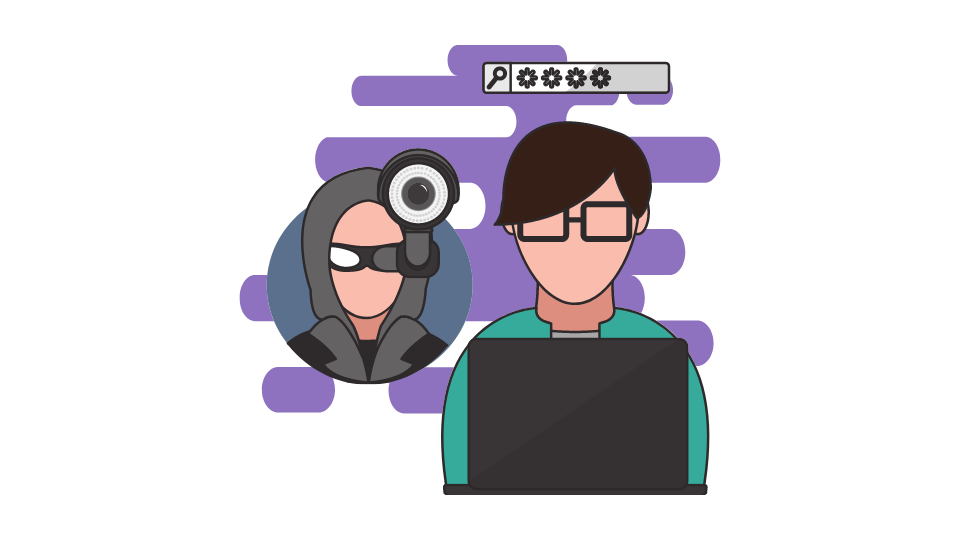

การคุกคามทางไซเบอร์ของเหล่าแฮกเกอร์นั้นเกิดจากการหาช่องว่างของระบบเข้ามาโจมตี โดยอาจจะเริ่มจากแค่การทดลองสุ่มรหัสผ่านเข้าไปในระบบ การส่งข้อความหรือแกล้งโทรถามรหัสผ่านจากเหยื่อ จนไปถึงการหาช่องว่างของโปรแกรมในการทดลองส่งคำสั่งแปลกๆที่ทำให้โปรแกรมเกิดความสับสน หรืออาวุธทางไซเบอร์รุนแรงในระดับไม่ต้องมีการคลิกเข้าไปเลยก็สามารถแฮกระบบได้เลยก็มีให้เห็นได้เช่นกัน ช่องโหว่ที่มีการถูกคุกคามบ่อยๆมีตัวอย่างข้อมูล ดังนี้

Phishing

ฟิชชิ่ง ที่เหมือนกิริยาในการตกปลานั้นเป็นกระบวนการที่สุ่งส่งอีเมล สุ่มโทรหา สุ่มส่งจดหมายไปหา เพื่อที่ทำให้เหยื่อเข้าใจผิด แล้วยอมส่งข้อมูลส่วนตัว ข้อมูลรหัสผ่าน ข้อมูลทางการเงิน โดยจุดประสงค์อาจจะต่างกันออกไปในแต่ละกรณี แต่กระบวนการนั้นคล้ายกัน โดยที่หลังจากที่เหยื่อนั้นติดกับดักแล้วจะมีการนำข้อมูลออกมา หรือ ขโมยบางอย่างออกมา ปัจจุบันวิธีการนี้มีเหยื่อในการถูกโจรกรรมวิธีการนี้มากที่สุด

Denial of service ทำให้ระบบปฏิเสธการให้บริการ

แฮกเกอร์จะใช้อุปกรณ์ของเหยื่อในการเข้าถึงเว็บไซต์ซ้ำๆ การใส่รหัสผ่านผิดซ้ำๆจนถูกแบน การส่งคำสั่งแสปมซ้ำๆจนอุปกรณ์เครื่องนั้นถูกแบนออกจากระบบ โดยที่ถ้าหากมีการโจมตีมาจาก IP Address เดียวกันจะสามารถใช้เครื่องมือ Firewall ในการจัดการพฤติกรรมดังกล่าวได้ แต่แฮกเกอร์นั้นพัฒนาในการใช้ IP Address หลายตัวในการส่งคำสั่งทำให้ระบบนั้นยากที่จะรู้ว่า IP Address ไหนที่มีพฤติกรรมผิดปกติ

Social Engineering วิศวกรรมทางสังคม

การใช้จิตวิทยาในการหลอกลวง โดยใช้อำนาจทางสังคมมากดดัน โดยเคสตัวอย่างมีการอ้างตัวว่าเป็นผู้บริหาร ลูกค้า ผู้มีอำนาจ มากดดันการทำงานโดยจะทำผ่านอีเมล เนื่องจากเป็นวิธีการที่เป็นทางการและไม่เปิดเผยตัวได้ โดยกระบวนการทำคล้ายกับการฟิชชิ่ง

Spoofing การปลอมแปลงตัวตน

วิธีการนี้มีตั้งแต่การปลอมอีเมลให้คล้ายกับเจ้าตัว การปลอมแปลงที่มาของ IP Address ให้สามารถเข้าถึงข้อมูลที่ถูกจำกัดการเข้าใช้ การปลอมแปลงตัวตน IP เพื่อหลบเลี่ยงการถูกตรวจสอบ จนไปถึงการปลอมแปลงตัวตน ลายนิ้วมือในระบบ

การจัดการระบบ CyberSecurity

ในปัจจบุบันเองเราไม่มีวิธีการป้องกันการเกิดความเสียหายทางไซเบอร์ได้ จึงเป็นเรื่องท้าทายระหว่างผู้ดูแลระบบไอทีและผู้บริหาร ที่ต้องหาทางจัดการความเสี่ยงที่อาจจะเกิดขึ้นถ้าหากระบบมีการถูกโจมตีด้วยวิธีการใด วิธีการหนึ่ง กระบวนการจัดการกับความเสี่ยงนั้นแบ่งออกเป็น 5 อย่างด้วยกัน

ระบุความเสี่ยงของภัยคุกคาม

เริ่มต้นจากกำหนดความเสี่ยงที่จะเกิดขึ้น ในที่นี้สามารถแยกย่อยออกมาเป็นปัญหาเล็ก กลาง ใหญ่ เช่น ถ้าหากถูกไวรัสโจมตีระบบ ปัญหาเล็ก อาจจะเป็นเพียงคอมพ์ทำงานช้าลง ปัญหากลางอาจจะมีการส่ง spam ไปหาเครื่องที่อยู่ในวง Network เดียวกัน ปัญหาใหญ่ อาจจะเป็นการถูกขโมยข้อมูลทั้งหมดแล้วถูกเรียกค่าไถ่ในการนำข้อมูลกลับมา เป็นต้น

ประเมินความเสียหายถ้าหากเกิดขึ้น

การประเมินความเสียหายนั้นอาจจะแบ่งได้เป็นความเสียหายจากค่าเสียโอกาส ความเสียหายทางการเงิน ความเสียหายทางธุรกิจก็ได้ แต่โดยมากจะใช้ความเสียหายทางการเงินมากกว่า ในการประเมินว่าถ้าหากเกิดเหตุการณ์ถูกขโมยข้อมูลทั้งหมดแล้วไม่ได้คืนกลับมาจะคิดเป็นมูลค่าความเสียหายเท่าไหร่ แล้วถ้าหากเตรียมระบบความปลอดภัยทางไซเบอร์ไว้ จะต้องใช้ต้นทุนเท่าไหร่ในการดำเนินการ

กำหนดความเสี่ยง

หลังจากที่รู้แนวทางของปัญหาที่อาจจะเกิดขึ้นมาและประเมินความเสียหายที่จะเกิดขึ้น ในขั้นตอนนี้จะเป็นการหาจุดที่อาจจะเกิดความเสี่ยง เช่น ความเสี่ยงจากบุคคล ความเสี่ยงจากสิ่งแวดล้อม ความเสี่ยงจากระบบ หรืออาจจะกำหนดด้วย ความเสี่ยงที่ควบคุมได้ กับ ความเสี่ยงที่ควบคุมไม่ได้ ก็สามารถทำได้ตามความเหมาะสมในการกำหนดค่าขึ้นมา

กำหนดแนวทางในการลดผลกระทบ

แนวทางต่างๆนั้นเป็นไปในการลดความเสี่ยง หรือ เกิดความเสียหายน้อยที่สุด โดยกระบวนการลดผลกระทบในการถูกเรียกค่าไถ่ทางไซเบอร์ เป็นการสำรองข้อมูลไว้อีกตัวหนึ่ง หรือ การเปลี่ยนแปลงระบบเป็นระบบไฮบริดลูกผสมระหว่างลงทุนเซิฟเวอร์เองผสมกับ cloud computing ตามแต่นโยบายการทำงานของแต่ละบริษัท

จัดการลำดับความสำคัญ

ในขั้นตอนการเรียงลำดับความสำคัญนั้นสามารถอ้างอิงจากแนวทางการลดผลกระทบได้เช่นกัน ตัวอย่างการกระจายความเสี่ยงเพื่อลดผลกระทบจากการเรียกค่าไถ่ข้อมูลของบริษัท แนวทางการลดผลกระทบอาจจะเป็นการตรวจการอัปเดตฐานข้อมูลไวรัสทุกๆสัปดาห์ การทดสอบการตรวจหาระบบทุกๆหกเดือน การเก็บ log ที่มีการถูกเข้าระบบที่น่าสงสัยในทุกเดือน เป็นต้น

การวางกลยุทธ์ทาง CyberSecurity

หลายปีที่ผ่านมาบริษัทส่วนใหญ่มักมุ่งเน้นไปที่การป้องกันความเสี่ยงภายในบริษัทเป็นหลัก และพนักงานต้องมีส่วนรับผิดชอบด้วย หากเกิดเหตุการณ์โจมตีระบบ Network แม้ว่าผู้ที่ต้องรับผิดชอบ จะต้องเป็นเพียงเจ้าหน้าที่ฝ่ายไอทีก็ตาม อย่างไรก็ดีการวางกลยุทธ์จะเป็นส่วนหนึ่งในการเกิดความเสียหายที่จะเกิดขึ้นจากเหตุการณ์โจมตีระบบ

Gartner รายงานว่าในปี 2020 กว่า 60% ของ การจัดการความปลอดภัยทางไซเบอร์ถูกทุ่มงบไปกับการตรวจจับการแฮกหรือไวรัสต่าง ๆ ภายในบริษัท

การจัดการข้อมูล

การจัดการองค์ประกอบของข้อมูลเป็นเหมือนหัวใจในการดูแลข้อมูลเพื่อให้แน่ใจว่าไม่มีการตกหล่นไป การจัดระเบียบข้อมูลจึงเป็นสิ่งสำคัญในการเข้าใจโครงสร้างของชุดข้อมูล โดยการจัดเรียงข้อมูลไปตามชนิดของข้อมูล ข้อมูลลูกค้า ข้อมูลคู่ค้า ข้อมูลพนักงาน ข้อมูลทางบัญชี เป็นต้น โดยหลังจากนี้ข้อมูลที่มีการสร้างขึ้นมาใหม่ จำเป็นต้องมีการเก็บไว้เป็นหมวดหมู่ เพื่อที่จะง่ายต่อการจัดการสิทธิ์ของผู้เข้ามาใช้งาน

สิทธิการเข้าถึงข้อมูลและความปลอดภัย

หลังจากที่มีการจัดการกับข้อมูลอย่างเป็นระเบียบแล้ว สิ่งต่อมาคือการกำหนดการเข้าถึงข้อมูล ถึงแม้ว่าข้อมูลนั้นจะเป็นสัดส่วนหมวดหมู่ แต่ผู้ที่ได้รับอนุญาตในการเข้าถึงข้อมูลนั้นจำเป็นต้องมีการกำหนดบทบาทชัดเจน เช่น ผู้จัดการสาขา สามารถเข้าถึงข้อมูลเฉพาะบัญชีรายรับในสาขานั้น พนักงานบัญชี สามารถเข้าถึงเฉพาะข้อมูลบัญชี ไม่สามารถเข้าไปดูไฟล์ของต่างแผนกได้ รวมถึงข้อมูลความลับของบริษัท เช่น สัญญาระหว่างบริษัท สิทธิบัตรต่างๆ อาจจะมีกฏเกณฑ์ในการเข้าถึงข้อมูลที่มากขึ้น เช่น การให้พนักงานที่รับผิดชอบ 2 คนในการแสกนนิ้วมือในการเข้าถึงข้อมูลส่วนนั้น ก็จะช่วยให้สามารถกำหนดบทบาท โดยในกรณีที่เกิดปัญหาขึ้นมาจะสามารถรู้ได้ว่าใครเป็นคนรับผิดชอบหน้าที่ดังกล่าว

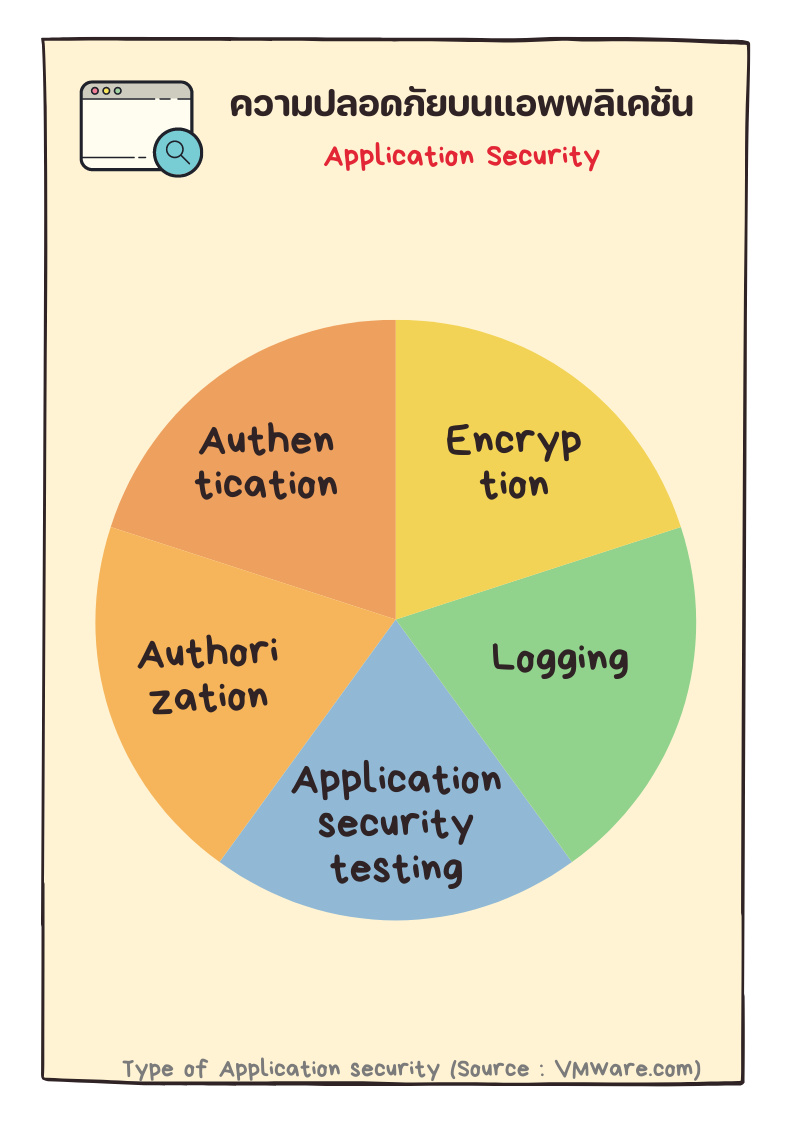

การจัดการระบบไอทีทางเทคนิค

โดยผู้อยู่เบื้องหลังการติดตั้งระบบ ดูแลนโยบายการใช้งาน รวมถึงผู้ที่อำนวยการให้ระบบนั้นสามารถใช้งานได้ตลอดเวลา โดยที่ทีมดูแลนั้นจะต้องมีความเชี่ยวชาญด้านอุปกรณ์ Firewall และเข้าใจระบบ IT infrastructure ที่ใช้งานภายในองค์กรโดยแบ่งหน้าที่เป็น

ผู้ออกแบบ

ทีมผู้ออกแบบนั้นจำเป็นต้องมีความเข้าใจอุปกรณ์ Firewall และรู้ IT Infrastructure โดยทำงานร่วมกับผู้บริหาร ในการ Configuration ให้สอดคล้องกับความต้องการรวมถึงการรู้ load balance ในแต่ละวันเพื่อมาคำนวนความจำเป็นที่ต้องใช้ของบริษัทซึ่งเป็นการเตรียมไว้รองรับระบบในระยะยาว

ผู้ควบคุม

ผู้ควบคุมนั้นจำเป็นต้องมาดูระบบ การเข้าใช้งาน รวมถึงการเก็บข้อมูล เพื่อมาพัฒนาระบบ

ผู้ตรวจสอบ

ต้องมีการทำกระบวนการตรวจสอบตามระยะที่กำหนด ทดสอบประสิทธิภาพ ทดสอบการ filtering ดูแลการอัปเดตข้อมูล และการต่อใบอนุญาต ซึ่งจำเป็นต้องศึกษาอุปกรณ์ที่มาติดตั้ง รวมถึงฟีเจอร์ที่มีการนำมาใช้งาน

สงครามไฮบริดลูกผสมระหว่างโลกและไอที

ในกระบวนการต่อสู้ในสงครามระหว่างรัสเซีย และ ยูเครน โดยนอกจากมีการใช้การต่อสู้ด้วยอาวุธจริงแล้ว ยังมีการต่อสู้ด้วยอาวุธทางไซเบอร์ในการเข้าถึงระบบอาวุธไอที อย่างเช่น การเจาะเข้าระบบหน่วยข่าวกรอง การสร้างข่าวสาร การรบกวนสัญญาณโดรน ซึ่งทั้งหมดนี้ถือว่าเป็นกระบวนการที่มาซึ่งการล้มเหลวในการติดต่อสื่อสาร และกระบวนการทำงาน

การต่อสู้ที่ใช้ไซเบอร์

โดยเราจะเห็นได้ว่าทุกวันนี้เราเห็นการใช้อุปกรณ์ที่สามารถเชื่อมต่อเน็ตเวิร์คได้เกือบทุกอย่างในชีวิตประจำวัน ตั้งแต่การควบคุมการทำงานของหลอดไฟฟ้า ควบคุมสัญญาณไฟจราจร รถยนต์ที่มีคอมพิวเตอร์ในการควบคุมการทำงานภายใน จนไปถึงการใช้อุปกรณ์ไอทีในการต่อสู้ในสงคราม เลยมีผู้ที่เห็นประโยชน์ในการเข้าไปปรับเปลี่ยนการทำงานภายใน การเจาะระบบเพื่อรบกวนการทำงาน การขโมยเอกสารสำคัญเพื่อเรียกค่าไถ่ การทำลายอุปกรณ์โดยการดัดแปลงคำสั่งภายในโปรแกรม แน่นอนว่าไม่มีใครอยากจะประสบปัญหาการใช้งานระบบไอที จนเป็นที่มาของการสร้างความปลอดภัยทางไซเบอร์ การป้องกันการถูกคุกคามในการต่อสู้ระหว่างหนูกับแมว คนพัฒนากับคนแฮกระบบดังที่เห็นได้ในปัจจุบัน

ข้อจำกัด

ข้อจำกัดการทำระบบความปลอดภัยทางไอที คือหลายครั้งผู้ดูแลนั้นไม่ได้เข้าใจ หรือ ไม่มีการดูแลระบบหลังบ้าน จนมาพบว่ามีปัญหาด้านระบบหรือถูกโจมตีด้วยวิธีการต่าง นอกจากทำให้บริษัทมีความเสี่ยง หรือ ในกรณีที่มีการถูกโจมตีด้วยการขโมยข้อมูล พังระบบ สร้างปัญหามหาศาลให้กับบริษัทที่ไม่มีคนเฉพาะทางดูแล รวมถึงไม่มีอุปกรณ์ Firewall ที่ใช้ในการกรองข้อมูลที่อันตราย ทำให้บริการของ Firewall as a Service เข้ามาตอบโจทย์ของคนที่ต้องการระบบ Firewall subscription ที่มีทั้งพนักงานไซเบอร์เฉพาะทาง และระบบที่มีคนจัดการให้อย่างครบครัน

Firewall as a Service

- Firewall subscription

- มีทีมงานดูแลระบบหลังบ้าน configuration ต่างๆ

- แก้ปัญหาคอขวด เน็ตล่ม เน็ตช้า เน็ตพัง

- รับประกันอุปกรณ์และการบริการตลอดสัญญา

ปรึกษาการทำระบบ

กรอกข้อมูลเพื่อให้เจ้าหน้าที่ติดต่อกลับ

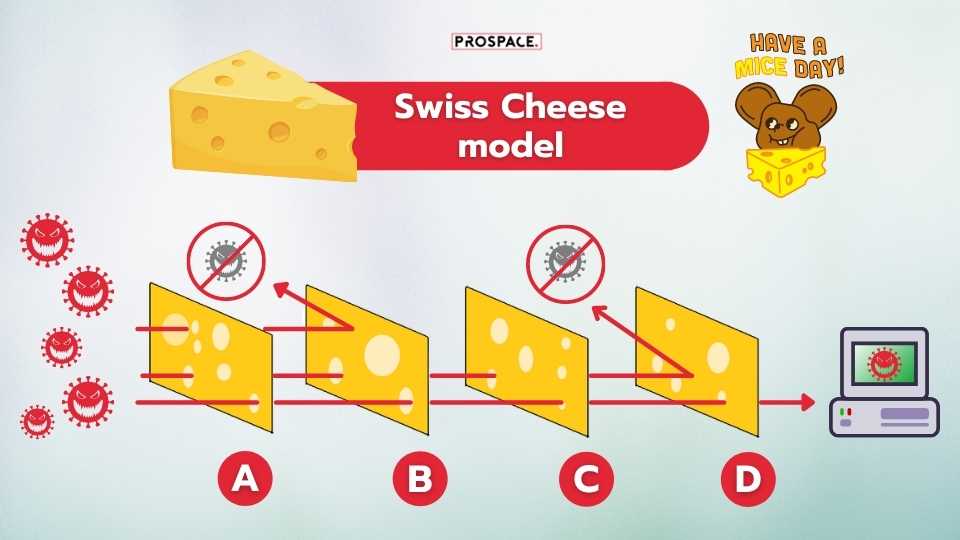

โมเดลชีสสวิสต์ (Swiss Cheese model)

โมเดลชีสสวิสต์ (Swiss Cheese model)