การป้องกันการถูกแฮกเกอร์โจมตีเป็นเรื่องสำคัญที่ไม่ควรละเลย เนื่องจากการถูกโจมตีในระบบคอมพิวเตอร์สามารถสร้างผลกระทบร้ายแรงแก่ธุรกิจและความเป็นส่วนตัวของผู้ใช้งานได้ แต่หลายคนอาจคิดว่าการป้องกันการโจมตีนั้นต้องใช้งบประมาณมาก ในบทความนี้เราจะแนะนำถึงวิธีการป้องกันการถูกแฮกเกอร์โจมตีโดยไม่ต้องเสียเงินสักบาท! มีอะไรบ้างไปดูกันได้เลยครับ

ทำไมต้องป้องกันการถูกแฮกเกอร์โจมตี

ผลกระทบทางการเงินของธุรกิจ

การป้องกันการถูกแฮกเกอร์โจมตีเป็นเรื่องสำคัญเพราะมีผลกระทบต่อการเงินและธุรกิจขององค์กร ซึ่งสามารถเกิดขึ้นได้ดังนี้

- การขาดทุนและความเสียหายทางการเงิน: การถูกแฮกเกอร์โจมตีอาจทำให้ระบบการเงินขององค์กรถูกเข้าถึงและถูกล่วงละเมิดทรัพย์สิน อาจเกิดการโอนเงินผิดพลาดหรือการโจรกรรมเงินที่อาจทำให้เกิดความเสียหายทางการเงิน

- การสูญเสียความไว้วางใจของลูกค้า: การถูกแฮกเกอร์โจมตีอาจทำให้ลูกค้าสูญเสียความไว้วางใจในองค์กร ลูกค้าอาจไม่ประสงค์ที่จะทำธุรกรรมกับองค์กรอีกต่อไป ซึ่งอาจส่งผลให้ธุรกิจมีความน่าเชื่อถือลดลงหรือสูญเสียลูกค้าคนสำคัญได้ ส่งผลทำให้บริษัทไม่สามารถดำเนินธุรกิจต่อไปได้

วิธีป้องกันการถูกแฮกเกอร์โจมตีโดยไม่เสียเงินสักบาท

1. ปรับแต่งการตั้งค่าความปลอดภัยของระบบ

1.1 การอัปเดตซอฟต์แวร์และระบบปฏิบัติการ

การอัปเดตซอฟต์แวร์และระบบปฏิบัติการอยู่เสมอๆ เป็นปัจจัยสำคัญในการป้องกันการโจมตี อัปเดตโปรแกรมในคอมพิวเตอร์ อัปเดตวินโดว์ หรืออัปเดพ Mac Os อย่างสม่ำเสมอเพื่อรับการแก้ไขช่องโหว่และรักษาความปลอดภัยของระบบ

1.2 การตรวจสอบและปรับปรุงการตั้งค่าระบบเครือข่าย

การตรวจสอบการตั้งค่าระบบเครือข่ายเพื่อตรวจหาช่องโหว่ที่อาจถูกใช้ในการโจมตีและการปรับปรุงการตั้งค่าการรักษาความปลอดภัยของเครือข่ายเพื่อลดความเสี่ยง เช่น ระบบรักษาความปลอดภัยทางเครือข่าย (Firewall) โดยต้องเลือกใช้ Firewall ที่เปิดให้ใช้ฟรี หรือมีกำหนดระยะเวลาทดลองใช้ อย่างไรก็ตามการใช้ระบบรักษาความปลอดภัยทางเครือข่าย (Firewall) แบบฟรี จะมีข้อจำกัดบางอย่างที่ไม่สามารถใช้งานได้

1.3 การใช้การตรวจจับการบุกรุกและระบบป้องกันการโจมตี

การติดตั้งและใช้งานระบบตรวจจับการบุกรุกช่วยในการตรวจหาและป้องกันการโจมตีที่เกิดขึ้น ระบบป้องกันการโจมตีช่วยลดโอกาสในการเจอกับการโจมตีที่มีความเสี่ยงสูง

- การใช้ฟีเจอร์ตรวจจับการบุกรุกที่มีอยู่ในระบบปฏิบัติการ: ระบบปฏิบัติการ (Operating System – OS) เช่น Windows, Linux, macOS มักจะมีฟีเจอร์ตรวจจับการบุกรุกที่มาพร้อมกับระบบปฏิบัติการเหล่านี้ ซึ่งสามารถเปิดใช้งานและกำหนดค่าได้โดยไม่ต้องใช้ค่าใช้จ่ายเพิ่มเติม

รับเทคนิคความรู้ดีๆ เรื่อง "ความปลอดภัยไอทีในองค์กร"

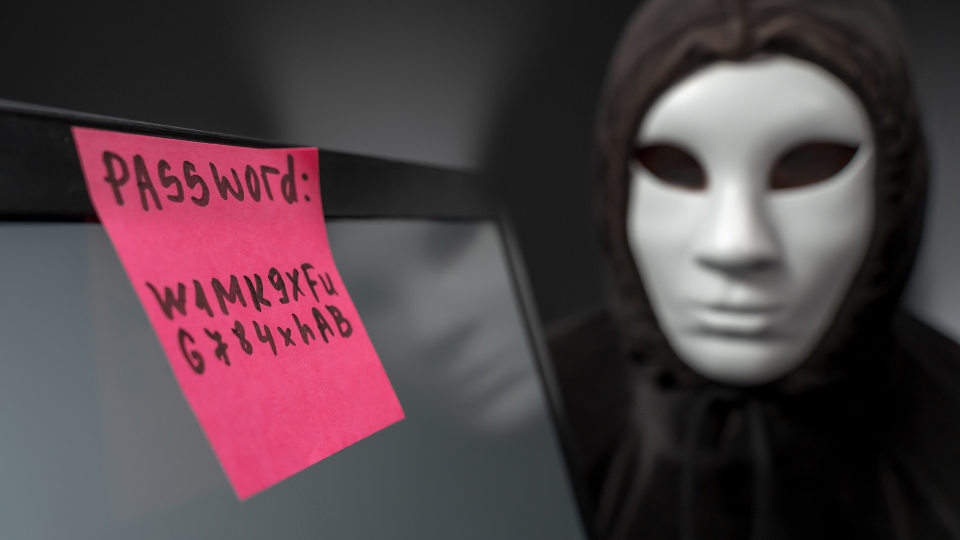

2. การสร้างรหัสผ่านที่แข็งแกร่ง

2.1 การใช้รหัสผ่านยากๆ ที่จะถูกคาดเดา

การใช้รหัสผ่านที่ยากถูกคาดเดาคือหนึ่งในวิธีการที่สำคัญในการป้องกันบัญชีและข้อมูลส่วนบุคคลของคุณจากการถูกเข้าถึงโดยไม่ได้รับอนุญาต ดังนั้น ควรปฏิบัติตามคำแนะนำเพื่อสร้างรหัสผ่านที่เข้มแข็งต่อไปนี้:

- ความยาว: รหัสผ่านควรมีความยาวอย่างน้อย 8 ตัวอักษรหรือมากกว่ายิ่งดี ยาวกว่าจะลดโอกาสให้ผู้ไม่หวังดีสามารถคาดเดารหัสผ่านได้ยากขึ้น

- ความซับซ้อน: รหัสผ่านควรประกอบด้วยตัวอักษรตัวใหญ่และตัวเล็กพร้อมกับตัวเลขและอักขระพิเศษ เช่น A-Z, a-z, 0-9, และสัญลักษณ์พิเศษ เพื่อเพิ่มความยากในการคาดเดา

- ไม่ใช้ข้อมูลส่วนบุคคล: อย่าใช้ข้อมูลส่วนบุคคลเช่นชื่อ, วันเกิด, หมายเลขโทรศัพท์ เป็นส่วนหนึ่งของรหัสผ่าน เนื่องจากข้อมูลดังกล่าวอาจง่ายต่อการค้นหาหรือคาดเดาได้

- ไม่ใช้คำพูดที่แพร่หลาย: เลือกใช้คำผสมคำศัพท์ที่ไม่สัมพันธ์กัน หลีกเลี่ยงการใช้คำพูดที่ได้รับความนิยมหรือที่ใช้กันแพร่หลาย เนื่องจากมีโปรแกรมที่ใช้ในการคาดเดารหัสผ่านที่ใช้คำพูดเหล่านั้น

- รหัสผ่านไม่ซ้ำ: อย่าใช้รหัสผ่านเดียวกันสำหรับบัญชีต่างๆ ที่คุณมี เนื่องจากหากบัญชีหนึ่งถูกเจาะจงเดารหัสผ่าน ผู้ไม่หวังดีอาจสามารถเข้าถึงบัญชีอื่นๆ ของคุณได้

- การใช้ตัวช่วย: สามารถใช้ตัวช่วยเช่นการจดบันทึกรหัสผ่านที่ปลอดภัยหรือผู้จัดการรหัสผ่าน (password manager) เพื่อจัดเก็บและสร้างรหัสผ่านที่เข้มแข็งให้คุณ

2.2 การใช้การระบุตัวตนสองชั้น

การใช้การระบุตัวตนสองชั้น (Two-Factor Authentication, 2FA) เป็นวิธีหนึ่งในการเพิ่มความปลอดภัยในการเข้าถึงบัญชีและข้อมูลส่วนบุคคลของคุณ โดยการระบุตัวตนสองชั้นนี้จำเป็นต้องผ่านขั้นตอนการยืนยันตัวตนอีกชั้นหนึ่งนอกเหนือจากรหัสผ่านที่มีอยู่แล้ว เพื่อให้ผู้ไม่หวังดีที่พยายามเข้าถึงบัญชีของคุณยากขึ้น ลักษณะหลักของการระบุตัวตนสองชั้นคือ:

- การพิสูจน์ตัวตน (Authentication Code): เมื่อคุณเข้าสู่ระบบด้วยรหัสผ่านที่ถูกต้อง ระบบจะส่งรหัสผ่านเพิ่มเติมไปยังอุปกรณ์หรือแอปพลิเคชันอื่นๆ ที่เชื่อมต่อกับบัญชีของคุณ รหัสผ่านเพิ่มเติมนี้อาจเป็นรหัสผ่านที่เปลี่ยนไปทุกครั้ง (One-Time Password) หรือรหัสผ่านที่สร้างขึ้นโดยใช้ข้อมูลเฉพาะของคุณ เพื่อให้คุณป้อนรหัสผ่านเหล่านี้เพื่อยืนยันตัวตน

- อุปกรณ์ระบุตัวตน (Authentication Device): อุปกรณ์ระบุตัวตนเป็นอุปกรณ์ที่คุณครอบครองเพิ่มเติม เช่น สมาร์ทโฟน, โทรศัพท์มือถือ, หรืออุปกรณ์รหัสผ่านที่เฉพาะเจาะจง (เช่น USB รหัสผ่าน) โดยอุปกรณ์เหล่านี้จะถูกเชื่อมต่อกับบัญชีของคุณและเมื่อคุณพยายามเข้าสู่ระบบ คุณจะต้องยืนยันตัวตนอีกครั้งผ่านอุปกรณ์ดังกล่าว เช่นการกดปุ่มยืนยันบนสมาร์ทโฟนหรือการเสียบ USB รหัสผ่าน

3. การควบคุมการเข้าถึงข้อมูล

3.1 การตั้งค่าการเข้าถึงข้อมูล

- กำหนดสิทธิ์การเข้าถึง: กำหนดสิทธิ์ให้แต่ละผู้ใช้เพื่อเข้าถึงข้อมูลเฉพาะที่เป็นสิทธิ์ของพวกเขาเท่านั้น โดยกำหนดระดับการเข้าถึงตามบทบาทหรือระดับการอนุญาตที่เหมาะสมกับผู้ใช้แต่ละคนในระบบ

- การใช้ระบบการพิสูจน์ตัวตน: ใช้เทคโนโลยีการพิสูจน์ตัวตนเพื่อให้แน่ใจว่าผู้ใช้เข้าถึงข้อมูลเป็นผู้ที่ได้รับอนุญาต โดยรวมถึงการใช้รหัสผ่านที่ซับซ้อนและเครื่องมือการพิสูจน์ตัวตนเช่นการสแกนลายนิ้วมือหรือระบบตรวจจับใบหน้า

- การตรวจสอบและบันทึกการเข้าถึง: ติดตั้งระบบตรวจสอบและบันทึกการเข้าถึงข้อมูลเพื่อตรวจสอบและบันทึกกิจกรรมการเข้าถึงข้อมูลที่เกิดขึ้น เพื่อตรวจสอบว่ามีการเข้าถึงข้อมูลที่ไม่เหมาะสมหรือขัดกฎหมายเกิดขึ้นหรือไม่

3.2 การสำรองข้อมูลเพื่อป้องกันการสูญหายของข้อมูล

การสำรองข้อมูลในระยะเวลาที่เหมาะสมเพื่อให้ข้อมูลสามารถกู้คืนได้ในกรณีที่ถูกลบหรือสูญหายจากการโจมตี

- การประเมินความสำคัญของข้อมูล: ประเมินและระบุข้อมูลที่สำคัญและจัดเรียงสำหรับการสำรองข้อมูล เน้นการสำรองข้อมูลที่มีผลกระทบสูงต่อธุรกิจหรือองค์กร เช่น ข้อมูลลูกค้า, ข้อมูลการเงิน และข้อมูลทางธุรกิจสำคัญอื่นๆ

- การเลือกวิธีสำรองข้อมูล: เลือกวิธีสำรองข้อมูลที่เหมาะสมกับความต้องการขององค์กร เช่น การสำรองข้อมูลในระดับไฟล์ การสำรองข้อมูลในระดับฐานข้อมูล หรือการใช้บริการคลาวด์สำรองข้อมูล โดยคำนึงถึงความปลอดภัยและความสะดวกในการกู้คืนข้อมูล

- การทดสอบและยืนยันการสำรองข้อมูล: ทดสอบระบบการสำรองข้อมูลเพื่อให้แน่ใจว่าข้อมูลสำรองสามารถกู้คืนและใช้งานได้ตามที่ต้องการ ประเมินความถูกต้องของข้อมูลที่ถูกสำรอง และทำการยืนยันว่ากระบวนการสำรองข้อมูลทำงานได้อย่างถูกต้องและเป็นประสิทธิภาพ

4. การสร้างความตระหนักรู้การป้องกันการโจมตี

4.1 การฝึกอบรมพนักงาน

การฝึกอบรมพนักงานเกี่ยวกับความปลอดภัยทางไซเบอร์และการสร้างความตระหนักในการป้องกันการโจมตีช่วยเพิ่มความรู้และความสามารถในการระบุและป้องกันการโจมตี ทำได้ดังนี้

- การศึกษาและการอัพเดตข้อมูล: พนักงานควรมีการศึกษาและติดตามข่าวสารเกี่ยวกับเทรนด์และวิธีการโจมตีที่เกิดขึ้นในสายงานที่เกี่ยวข้อง รวมถึงการติดตามแนวคิดใหม่ๆ และเทคโนโลยีที่สามารถใช้ในการป้องกันการโจมตี

- การอบรมและการสัมมนา: จัดการอบรมและการสัมมนาเพื่อเพิ่มความรู้และความเข้าใจในเรื่องการป้องกันการโจมตี รวมถึงการเรียนรู้เครื่องมือและเทคนิคที่ใช้ในการตรวจสอบและป้องกันอันตรายจากการถุกแฮกเกอร์โจมตี

- การทดลองและการฝึกสายงาน: การจัดทำและฝึกโปรแกรมการป้องกันการโจมตีเพื่อให้พนักงานมีความเข้าใจและสามารถปฏิบัติงานในสถานการณ์จริงได้ เช่น ลองส่งอีเมล์ฟิชชิ่ง เข้าไปในเมลบริษัท แล้วดูว่าจะมีพนักงานจำนวนกี่คนที่หลงเชื่อบ้าง

- การสร้างวัฒนธรรมความปลอดภัย: การสร้างและส่งเสริมวัฒนธรรมความปลอดภัยในองค์กร เช่น การสร้างการตระหนักรู้ในเรื่องความสำคัญของการป้องกันการโจมตี การเสริมสร้างนโยบายและกระบวนการที่เน้นความปลอดภัย และการส่งเสริมพฤติกรรมที่เพิ่มความตระหนักรู้และการปฏิบัติตามนโยบายและกระบวนการที่เกี่ยวข้องกับความปลอดภัย

4.2 การตรวจสอบและปรับปรุงระบบตลอดเวลา

การตรวจสอบและปรับปรุงระบบตลอดเวลาเป็นกระบวนการที่สำคัญในการรักษาความปลอดภัยและประสิทธิภาพของระบบที่ใช้ในองค์กรหรือธุรกิจ โดยทำการตรวจสอบและปรับปรุงเป็นรอบๆ เพื่อดูแลและป้องกันปัญหาที่อาจเกิดขึ้น รวมถึงพัฒนาความสามารถใหม่เพื่อตอบสนองความต้องการของผู้ใช้งาน ลักษณะหลักของการตรวจสอบและปรับปรุงระบบตลอดเวลาได้แก่:

- การตรวจสอบความปลอดภัย: ตรวจสอบระบบเพื่อตรวจหาช่องโหว่ทางความปลอดภัยและความเสี่ยงที่อาจเกิดขึ้น เช่น การตรวจสอบการใช้งานรหัสผ่าน การตรวจสอบระบบการรับรองตัวตน การตรวจสอบการสำรองข้อมูล และการป้องกันการเข้าถึงที่ไม่ได้รับอนุญาต

- การปรับปรุงประสิทธิภาพ: ตรวจสอบและปรับปรุงระบบให้มีประสิทธิภาพที่ดีขึ้น เช่น การปรับแต่งการกำหนดสิทธิ์การเข้าถึง การปรับปรุงเทคโนโลยีใหม่ เพื่อเพิ่มความเร็วและประสิทธิภาพในการทำงาน

- การอัพเกรดและการแก้ไข: ตรวจสอบและอัพเกรดระบบเพื่อให้เป็นไปตามความต้องการและมาตรฐานใหม่ นอกจากนี้ จะมีการแก้ไขข้อผิดพลาดหรือปัญหาที่พบเจอในระบบเพื่อให้ระบบทำงานได้อย่างต่อเนื่องและเสถียร

- การอัพเดตและการปรับปรุง: ติดตามและนำเข้าการอัพเดตและการปรับปรุงจากผู้ผลิตซอฟต์แวร์หรือผู้ให้บริการ เพื่อให้ระบบมีการดูแลและใช้งานล่าสุด และเพิ่มฟีเจอร์ใหม่เพื่อให้ระบบมีประสิทธิภาพสูงขึ้น

- การวิเคราะห์และการติดตาม: การวิเคราะห์ผลการใช้งานระบบเพื่อตรวจสอบปัญหาที่เกิดขึ้นและวิเคราะห์แนวโน้มการใช้งาน เพื่อให้สามารถปรับปรุงและปรับแก้ไขได้อย่างตรงจุด

การโจมตีที่อาจเกิดขึ้นในอนาคต

โดยทั่วไปแล้ว การป้องกันการถูกแฮกเกอร์โจมตีทำได้โดยไม่เสียเงินสักบาท แต่ต้องใช้เวลาและความรับผิดชอบสูงในการดูแลและปรับปรุงความปลอดภัยของระบบอย่างต่อเนื่อง

บทความที่เกี่ยวข้อง

สมัครรับข่าวสาร "ความปลอดภัยไอทีในองค์กร"