Cyber security หรือการรักษาความปลอดภัยทางไซเบอร์ คือการช่วยป้องกันระบบที่เชื่อมต่อกับอินเทอร์เน็ต ไม่ว่าจะเป็นคอมพิวเตอร์ ฮาร์ดแวร์ ซอฟต์แวร์ และข้อมูลต่าง ๆ ซึ่งปัจจุบันดูเหมือนว่าอุปกรณ์ใกล้ตัวของเราเริ่มเป็นคอมพิวเตอร์ขนาดเล็กรอบๆตัวเรามากขึ้น โดยสิ่งหนึ่งในนั้นเป็นอุปกรณ์ที่เรียกว่า IoT หรือ อินเตอร์เน็ตของสรรพสิ่ง (Internet of Things) ตั้งแต่นาฬิกา เครื่องช่างน้ำหนัก ลำโพง หรือแม้กระทั่งหลอดไฟก็ตาม มันเป็นสิ่งที่เชื่อมต่ออินเตอร์เน็ตและถูกโจมตีได้ ถ้าหากไม่มีระบบ Cyber security ที่ป้องกันการเข้าถึงข้อมูล

ชีวิตของเราต้องพึ่งพา Cyber Security มากแค่ไหน?

สิ่งหนึ่งของอุปกรณ์ที่เชื่อมอินเตอร์เน็ตหรือ IoT นั้นเข้ามาสร้างความสะดวกสบายให้เรามากมาย เช่น เก็บข้อมูลการนอน เก็บข้อมูลความดันโลหิต หรือเก็บข้อมูลการใช้จ่ายในชีวิตประจำวัน จะเป็นอย่างไรถ้าหากอุปกรณ์เหล่านั้นถูกโจรกรรมไปเพื่อนำไปขายให้กับผู้ที่ไม่หวังดี ฉะนั้นเราจึงต้องพึ่งพาระบบในการมาป้องกัน ที่เรียกว่า Cybersecurity นั่นเอง

รับเทคนิคความรู้ดีๆ เรื่อง "ความปลอดภัยไอทีในองค์กรของคุณ"

ประเภทของ Cybersecurity

Critical infrastructure security

เป็นความปลอดภัยระดับโครงสร้างพื้นฐานที่เรียกว่า Cyber physical systems (CPS) ที่สังคมสมัยใหม่ต้องพึ่งพา ซึ่งเป็นสิ่งที่ใช้ในชีวิตประจำวัน ระบบไฟฟ้า ระบบน้ำประปา ระบบไฟจราจร ระบบข้อมูลคนไข้ในโรงพยาบาล รวมไปถึงระบบขนส่งสาธารณะ ซึ่งในปัจจุบันอุปกรณ์เหล่านี้จำเป็นต้องพึ่งพาระบบคอมพิวเตอร์มาช่วยทำงาน ควบคุมการจ่ายไฟ ควบคุมการจ่ายน้ำ การควบคุมจราจรโดยวัดความหนาแน่นของรถบนถนน ซึ่งแต่ละวันแต่ละวินาทีถ้าไม่มีคอมพิวเตอร์เป็นตัวกลางควบคุมสิ่งต่าง ถ้าหากให้มนุษย์มาควบคุมแบบ 1 จุดต่อ 1 คน นอกจากจะมีประสิทธิภาพในการทำงานที่จำกัดแล้ว ความต่อเนื่องในการทำงาน รวมถึงความผิดพลาดที่เกิดจากความเป็นมนุษย์เองจะทำให้ไม่ได้รับความสะดวกสบายอย่างแน่นอน

Cyber physical system level ระดับการควบคุมทางไซเบอร์

โดยการควบคุมทางไซเบอร์นั้นถูกเรียงลำดับตามการทำงานที่พึ่งพาอุปกรณ์ไซเบอร์น้อยสุดจนไปถึงการควบคุมโดยสมบูรณ์

Configuration level

เป็นการทำทุกอย่างโดยมนุษย์ ทุกกระบวนการขั้นตอน

Cognition level

เป็นขั้นตอนการทำงานทุกอย่างโดยมนุษย์โดยมีวิธีการทำงาน แนวทางที่แน่นอน

Cyber level

มีการทำงานโดยมนุษย์โดยมีเครื่องจักร (ที่มีคอมพิวเตอร์) มาช่วยทำงานบางส่วน

Data to Information level

มีการใช้ข้อมูลที่เก็บมาได้จากหลายส่วนมาวิเคราะห์การทำงาน

Smart connection level

เป็นการทำงานโดยคอมพิวเตอร์โดยสมบูรณ์ โดยเพียงทำแค่การเสียบปลั๊กเท่านั้น

ทำให้เบื้องหลังของโครงสร้างพื้นฐานที่อยู่ในชีวิตประจำวันของเราจึงถูกควบคุมด้วยเซนเซอร์อุปกรณ์ต่างๆแล้วส่งข้อมูลไปให้คอมพิวเตอร์ประมวลผลออกมา ทำให้ถ้าหากมีการถูกแทรกแซงระบบ ทำให้ระบบไม่สามารถทำงานได้อย่างเป็นปกติ ไม่ว่าจะถูกแฮกเข้ามา ไม่ว่าไฟฟ้าที่ใช้เกิดดับ ระบบที่มีเกิดล่มกระทันหัน ก็จะเป็นหายนะทางการดำเนินชีวิตของมนุษย์ ซึ่งในปีที่ผ่านมาเรามีเหตุการณ์ที่ระบบ Network ของหน่วยงานต่างๆถูกโจมตี และนำข้อมูลมาขายทางเว็บมืดมากมาย ซึ่งสิ่งต่างๆเหล่านี้เป็นเสมือนสิ่งที่แจ้งเตือนให้กับผู้ดูแลออกมาว่า ระบบที่มีมันยังต้องพัฒนามากขึ้นไปอีกนั่นเองApplication security

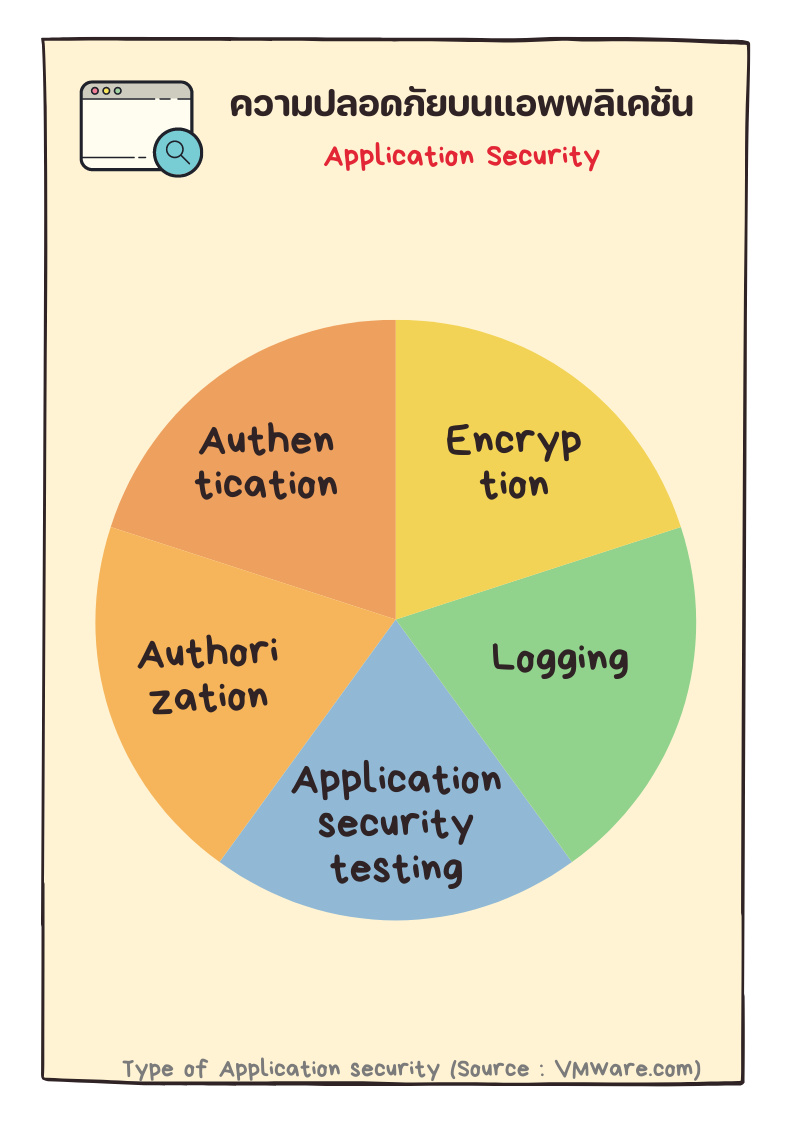

Application security เป็นหนึ่งในมาตรการรักษาความปลอดภัยที่ควรต้องมีเพื่อใช้ปกป้องระบบ application securityจะใช้ซอฟต์แวร์และฮาร์ดแวร์ เพื่อจัดการกับภัยคุกคามภายนอกที่อาจเกิดขึ้นในขั้นตอนการพัฒนาแอปพลิเคชัน แอปพลิเคชันสามารถเข้าถึงได้ง่าย ๆ ผ่านระบบเครือข่าย ทำให้การใช้มาตรการรักษาความปลอดภัยในระหว่างการพัฒนาแอปเป็นขั้นตอนที่สำคัญมากที่สุด

ชนิดของ Application security มี 5 รูปแบบ

Authentication

การตรวจสอบความถูกต้องจะใช้กระบวนการเข้าผู้ใช้งาน และกรอกรหัสผ่านที่มีการลงทะเบียนไว้

Authorization

การอนุญาตเป็นกระบวนการตรวจสอบว่าผู้ที่กรอกเข้ามูลเข้ามานั้นมีความถูกต้องกับในระบบหรือเปล่า

Encryption

การเข้ารหัสเป็นขั้นตอนต่อไปในการปกปิดข้อมูลระหว่างทาง ทำให้ถ้าเกิดการส่งข้อมูลระหว่างผู้ให้บริการ กับผู้รับบริการถูกขโมยไปจะมั่นใจได้ว่าข้อมูลดังกล่าวนั้นถูกปกปิดไว้ ไม่สามารถแกะออกได้

Logging

การบันทึกข้อมูลทำให้ระบบนั้นสามารถตรวจสอบย้อนกลับได้ว่ามีการเข้าสู่ระบบในช่วงเวลาใด ในตำแหน่งใดเพื่อดูความเสี่ยงที่มีพฤติกรรมการเข้าสู่ระบบที่ไม่น่าปลอดภัย

Testing

การทดสอบความปลอดภัยเป็นกระบวนการตรวจสอบกิจกรรมทั้งหมดให้แน่ใจว่าทำงานได้ตามขั้นตอน

Network security

เนื่องจาก Cyber security เกี่ยวข้องกับการถูกโจมตีจากผู้ใช้นอกเครือข่าย ดังนั้น Network security จึงเป็นการป้องกันการบุกรุกเข้ามาภายในเครือข่ายโดยไม่ได้รับอนุญาตช่วยให้มีความปลอดภัย และเป็นการปกป้องโครงสร้างพื้นฐานและยับยั้งบุคคลภายนอกที่อาจเข้ามาเพื่อการเพิ่มประสิทธิภาพของการทำงานปัจจุบันอุปกรณ์ที่เรียกว่า Firewall นั้นนอกจากทำการกรองข้อมูล กรองผู้ใช้ที่ปลอมเนียน จนระบบยากจะแยกออกแล้ว มีการพัฒนาเครื่องมือที่เรียกว่า Machine learning ที่เป็นการเรียนรู้พฤติกรรมของผู้ใช้งานที่แอบปลอมเนียนเข้าระบบ ให้ตัว Firewall นั้นแยกแยะผู้แอบเข้ามาใช้งานได้ดีขึ้นตัวอย่างการเรียนรู้ด้วย Machine learning เช่น การจดจำเวลาที่เข้าใช้งาน ความเร็วในการเข้าหน้าต่างๆ หรือแม้กระทั่งความเร็วในการกดคลิกคำสั่ง ก็ล้วนทำให้ระบบ Machine learning สามารถวิเคราะห์ออกมาว่าพฤติกรรมต่างๆเหล่านี้เป็นอย่างไร และเป็นการเข้าใช้ด้วยตัวปลอมหรือเปล่า เป็นต้น

Cloud security & Cloud computing

ระบบคลาวด์ หรือ Cloud security คือหนึ่งในความปลอดภัยทางไซเบอร์ เป็นระบบที่ถูกใช้งานแพร่หลายมากขึ้นหลังจากการใช้อินเตอร์เน็ตความเร็วสูงแบบแพร่หลาย โดยระบบนี้ใช้โปรแกรมมาควบคุม ข้อมูลบน Cloud resources นอกจากนี้ผู้ให้บริการระบบคลาวด์ที่กำลังพัฒนาและใช้เครื่องมือ security ใหม่ ๆ อย่างต่อเนื่องเพื่อช่วยให้ผู้ใช้ระดับองค์กรสามารถรักษาความปลอดภัยของข้อมูลให้ดียิ่งขึ้นเมื่อการเติบโตของระบบ Cloud ทั้งระบบ Server และ Security ก็เกิดนวัตกรรมขึ้นมาเพิ่มที่ชื่อว่า Cloud computing ซึ่งเป็นเทคโนโลยีในการเก็บข้อมูลในรูปแบบออนไลน์โดยปกติแล้วการประมวลผลข้อมูลเป็นล้านๆรายชื่อออกมาด้วยคอมพิวเตอร์ปกตินั้น อาจจะใช้เวลา 3 ปี แต่การใช้ระบบดังกล่าวที่เป็นคอมพิวเตอร์เร็วสูงมาช่วยประมวลผล จะช่วยลดเวลาคิดคำนวลผลเหลือเพียง 3 วันก็เป็นได้เช่นกันอย่างไรก็ตามระบบ Cloud server และ Cloud computing เหล่านี้เราต้องทำการเชื่อมเข้าระบบด้วยอินเตอร์เน็ตนั่นเอง ซึ่งยังต้องมีข้อด้อยด้านความปลอดภัยที่ถูกโจมตีได้ง่ายอยู่นั่นเอง

Internet of things (IoT) security

เป็นระบบทางกายภาพไซเบอร์ที่มีความหลากหลาย เช่น เครื่องใช้ไฟฟ้าระบบเซ็นเซอร์, โทรทัศน์, อุปกรณ์กระจายสัญญาณ, เครื่องพิมพ์, และกล้องวงจรปิดการศึกษาโดย Bain พบว่า ความปลอดภัยเป็นหนึ่งในอุปสรรคที่ใหญ่ที่สุดของ IoT ซึ่งบริษัทต่าง ๆ จะซื้ออุปกรณ์ IoT เพิ่ม ถ้าหากพบว่าอุปกรณ์ IoT ที่ใช้อยู่มีความเสี่ยงเรื่องความปลอดภัย นอกจากนี้บริษัทส่วนใหญ่ยังไม่ค่อยสนใจในเรื่องของมูลค่าและการเติบโตของ IoT อีกด้วย หากธุรกิจของคุณใช้ผลิตภัณฑ์ที่มีการเชื่อมต่อกับอินเทอร์เน็ต มันก็เป็นสิ่งสำคัญอย่างมากในการป้องกันความเสี่ยงก่อนที่ผลิตภัณฑ์นั้นจะถูกจัดส่งหรือใช้งาน และจงจำไว้ว่าทุกอุปกรณ์ทางไอทีนั้นมีความเสี่ยงแทบทุกเครื่อง

วางระบบใหม่

ปัจจุบันนี้เมื่อมีการเติบโตทางการใช้งานอุปกรณ์ที่เชื่อมต่ออินเตอร์เน็ต และการใช้งานที่เชื่อมต่อด้วยอินเตอร์เน็ต โดยมีทั้งข้อมูลสำคัญ และข้อมูลละเอียดอ่อนมากมายที่เป็นที่หมายของแฮกเกอร์มากขึ้น ทำให้ระบบ Cyber Security ต้องมีการดูแลที่ซับซ้อนยิ่งขึ้น ด้วยเหตุนี้เองการให้ทีมผู้เชี่ยวชาญเข้ามาคอยดูแลให้ตลอดจึงช่วยให้ระบบงานมีความเสถียร และ ลดเวลาการแก้ปัญหาที่ยาวนาน ผ่านบริการ Firewall as a Service

Firewall as a Service

ช่วยออกแบบความปลอดภัยเน็ตเวิร์ค พร้อมกับทีมผู้เชี่ยวชาญดูแล

- Firewall subscription model

- พร้อมพนักงานบริหารจัดการระบบหลังบ้าน

- มีการตั้งค่า configuration ตามนโยบายบริษัท

- มีที่ปรึกษาดูแลระบบตลอดอายุสัญญา

ปรึกษาการทำ Cyber Security

กรอกแบบฟอร์มด้านล่างนี้