Cyber security คืออะไร สำคัญอย่างไรต่อธุรกิจ

Cyber security ในธุรกิจ ความสำคัญและการปกป้องข้อมูล

ในยุคดิจิทัล ความปลอดภัยทางไซเบอร์หรือ Cyber security ได้กลายเป็นหนึ่งในประเด็นสำคัญที่ธุรกิจทุกขนาดต้องให้ความสนใจ การป้องกันข้อมูลและระบบเทคโนโลยีจากการโจมตีทางไซเบอร์ไม่เพียงแต่ช่วยป้องกันข้อมูลลูกค้าและข้อมูลภายในองค์กรจากการถูกละเมิดเท่านั้น แต่ยังช่วยรักษาความน่าเชื่อถือและชื่อเสียงของธุรกิจด้วย

Cyber security คือการป้องกันและการจัดการกับภัยคุกคามต่างๆ ในโลกไซเบอร์ รวมถึงการป้องกันการเข้าถึง การเปลี่ยนแปลง หรือการทำลายข้อมูลและระบบโดยไม่ได้รับอนุญาต ผลกระทบของการละเมิดข้อมูลสามารถนำไปสู่ความเสียหายทางธุรกิจ ทั้งในด้านการเงินและชื่อเสียง

Cyber security คืออะไร? การเข้าใจพื้นฐานที่สำคัญ

อธิบายแนวคิดพื้นฐานของ Cyber security คืออะไร

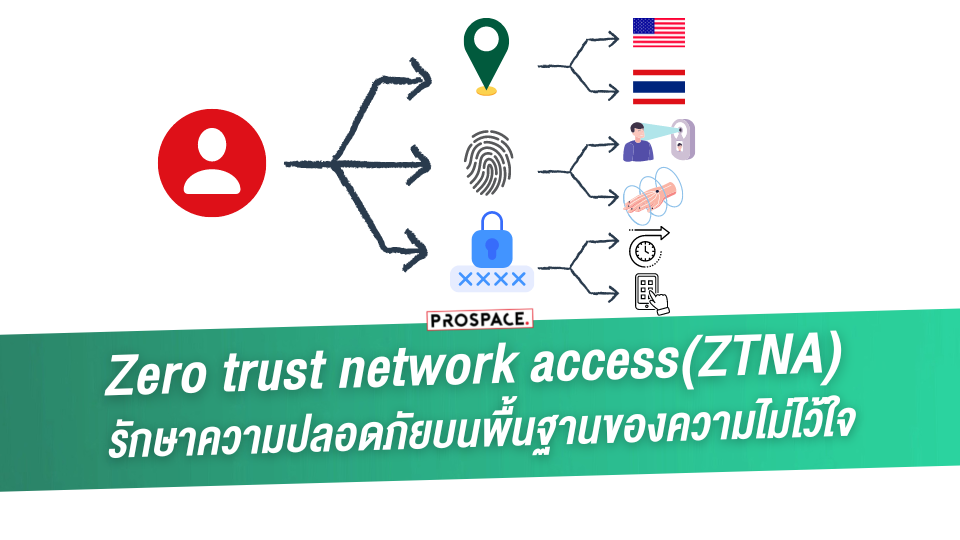

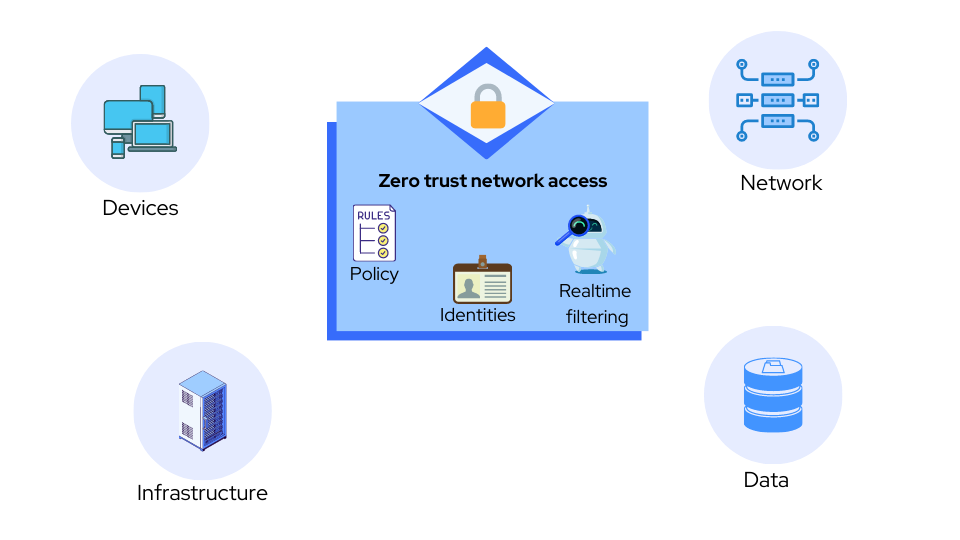

– Cyber security คือการปกป้องระบบคอมพิวเตอร์, เครือข่าย, และข้อมูลจากการเข้าถึง, การเปลี่ยนแปลง, หรือการทำลายโดยไม่ได้รับอนุญาต

– มีวัตถุประสงค์เพื่อป้องกันข้อมูลจากภัยคุกคามต่างๆ ที่อาจเกิดจากภายนอกหรือภายในองค์กร

– รวมถึงการปกป้องต่อเหตุการณ์ไม่คาดคิด เช่น ความผิดพลาดจากมนุษย์, ความล้มเหลวของระบบ, หรือภัยธรรมชาติ

ประเภทของภัยคุกคามทางไซเบอร์

– มัลแวร์ (Malware): ซอฟต์แวร์ที่มีจุดประสงค์เพื่อทำลายหรือขโมยข้อมูล รวมถึงไวรัส, โทรจัน, สปายแวร์

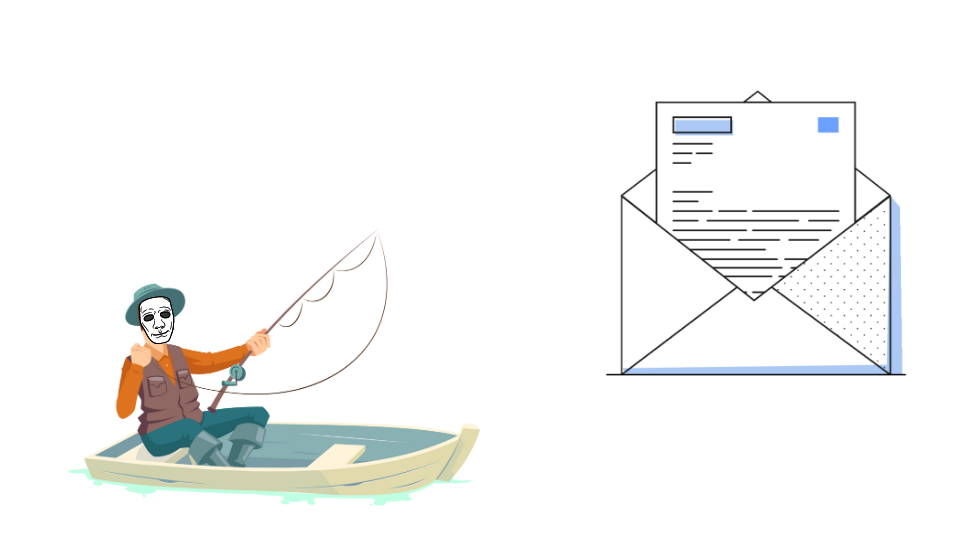

– ฟิชชิ่ง (Phishing):การส่งอีเมลหลอกลวงเพื่อหลอกให้ผู้รับเปิดเผยข้อมูลส่วนบุคคลหรือข้อมูลทางการเงิน

– การโจมตีแบบ DDoS (Distributed Denial of Service): การโจมตีที่ทำให้เว็บไซต์หรือระบบไม่สามารถให้บริการได้โดยการท่วมระบบด้วยจำนวนการเข้าถึงที่มากเกินไป

– การโจมตีแบบ Ransomware: การล็อคระบบหรือข้อมูลและเรียกร้องเงินค่าไถ่เพื่อปลดล็อค

– การโจมตีผ่านช่องโหว่ของซอฟต์แวร์: การใช้ช่องโหว่ที่ยังไม่ได้รับการแก้ไขในซอฟต์แวร์หรือระบบเพื่อเข้าถึงหรือทำลายข้อมูล

ผลกระทบต่อธุรกิจ

– การสูญเสียข้อมูลลูกค้าและความลับทางธุรกิจ อาจนำไปสู่การสูญเสียความเชื่อมั่นจากลูกค้าและคู่ค้า

– การหยุดชะงักของการดำเนินงาน ภัยคุกคามทางไซเบอร์อาจทำให้การดำเนินงานของธุรกิจหยุดชะงักทำให้เกิดความเสียหายทางการเงินและชื่อเสียง

– ความเสี่ยงทางกฎหมายและการปฏิบัติตามข้อบังคับ การละเมิดข้อมูลอาจทำให้ธุรกิจต้องเผชิญกับความรับผิดชอบทางกฎหมายและการปรับจากหน่วยงานกำกับดูแล

ความสำคัญของ Cyber security ต่อธุรกิจขนาดเล็กและขนาดกลาง

การวิเคราะห์ความเสี่ยงและความจำเป็นของ Cyber securityในธุรกิจขนาดเล็กและขนาดกลาง

– ธุรกิจขนาดเล็กและกลางมักมีทรัพยากรจำกัดในการจัดการกับภัยคุกคามทางไซเบอร์ เช่น ทรัพยากรทางการเงิน ความรู้เฉพาะทางด้านเทคนิค หรือบุคลากรที่มีความชำนาญ

– ความเสี่ยงที่เพิ่มขึ้นจากการใช้เทคโนโลยีและการเชื่อมต่ออินเทอร์เน็ตในการดำเนินธุรกิจ ทำให้ธุรกิจเหล่านี้ต้องเผชิญกับภัยคุกคามที่หลากหลาย ตั้งแต่การโจมตีด้วยมัลแวร์ไปจนถึงการโจมตีแบบ DDoS

– การป้องกันข้อมูลลูกค้าและข้อมูลภายในองค์กรเป็นสิ่งสำคัญ เนื่องจากการรั่วไหลของข้อมูลสามารถนำไปสู่การสูญเสียความเชื่อมั่นและความน่าเชื่อถือจากลูกค้า

– ธุรกิจขนาดเล็กและกลางมีความเสี่ยงจากการโจมตีเพราะแฮคเกอร์รู้ว่าบริษัทเหล่านี้มีการป้องกันไม่รัดกุม ทำให้เขาสนใจที่จะโจมตีมากกว่า บริษัทขนาดใหญ่เพราะมีการป้องกันที่รัดกุมกว่า การเจาะระบบจึงทำได้ยาก

ตัวอย่างจากเหตุการณ์จริงและกรณีศึกษา

– ตัวอย่างจากเหตุการณ์จริงของโรงพยาบาลสระบุรีซึ่งได้รับผลกระทบจากการโจมตีด้วย Ransomware โดยถูกเรียกค่าไถ่ด้วยจำนวนมากถึง 200,000 บิตคอยน์ หรือประมาณ 63,000 ล้านบาท ซึ่งเป็นตัวอย่างของการโจมตีที่ส่งผลกระทบอย่างรุนแรงต่อธุรกิจและบริการสาธารณสุขในประเทศไทย

– กรณีศึกษาของธุรกิจที่ถูกโจมตีผ่านช่องโหว่ของซอฟต์แวร์ เป็นตัวอย่างของความจำเป็นในการอัปเดตระบบและซอฟต์แวร์อย่างสม่ำเสมอเพื่อป้องกันภัยคุกคาม

ในประเทศไทยมีกรณีที่บริษัทหรือองค์กรถูกโจมตีผ่านช่องโหว่ของซอฟต์แวร์ โดยเฉพาะที่ใช้ช่องโหว่บน VMware ESXi (CVE-2021-21974) ซึ่งเป็นตัวอย่างของการโจมตีที่ใช้ประโยชน์จากช่องโหว่เก่า การโจมตีเช่นนี้เน้นย้ำถึงความสำคัญของการอัปเดตซอฟต์แวร์และระบบปฏิบัติการอย่างสม่ำเสมอเพื่อป้องกันภัยคุกคาม

ข่าวอ้างอิง

– กรณีศึกษาของการโจมตีแบบฟิชชิ่งที่ส่งผลให้ธุรกิจสูญเสียข้อมูลทางการเงินและข้อมูลลูกค้าสำคัญ

ถึงแม้จะยังไม่มีการเปิดเผยบริษัทโดยตรงแต่ในประเทศไทย การโจมตีแบบฟิชชิ่งได้ส่งผลให้ธุรกิจหลายแห่งต้องเผชิญกับการสูญเสียข้อมูลทางการเงินและข้อมูลลูกค้าสำคัญ ตัวอย่างเช่น การโจมตีที่มีผู้ใช้ในไทยถูกหลอกขโมยข้อมูลมากถึง 1.5 ล้านครั้ง โดยการโจมตีเหล่านี้มักจะอาศัยเหตุการณ์สำคัญ เช่น ภัยธรรมชาติหรือโรคระบาด เป็นโอกาสในการหลอกลวง และมีการใช้เว็บไซต์ปลอมที่เลียนแบบเว็บไซต์ของธนาคารเพื่อให้เหยื่อกรอกข้อมูลล็อกอินและรหัสผ่าน ซึ่งสามารถนำไปสู่การสูญเสียข้อมูลทางการเงินสำคัญของธุรกิจ

การป้องกันและการรับมือกับภัยคุกคามทางไซเบอร์จึงเป็นสิ่งที่ธุรกิจขนาดเล็กและกลางไม่ควรมองข้าม การลงทุนในมาตรการป้องกันและระบบความปลอดภัยทางไซเบอร์ไม่เพียงแต่ช่วยป้องกันการสูญเสียทางการเงินและชื่อเสียงเท่านั้น แต่ยังช่วยให้ธุรกิจสามารถดำเนินการได้อย่างมั่นใจและปลอดภัยในยุคดิจิทัล

กลยุทธ์ในการป้องกันและรับมือกับภัยคุกคามทางไซเบอร์

- การฝึกอบรมพนักงาน: การฝึกอบรมพนักงานเกี่ยวกับการรักษาความปลอดภัยและการจดจำภัยคุกคามทางไซเบอร์เป็นสิ่งสำคัญ หลายครั้งความผิดพลาดจากมนุษย์เป็นช่องทางหลักที่ทำให้เกิดการโจมตีทางไซเบอร์

- การใช้ซอฟต์แวร์ป้องกันมัลแวร์: ซอฟต์แวร์ป้องกันมัลแวร์ช่วยป้องกันภัยคุกคามที่อาจเข้ามาทางเครือข่ายขององค์กร การติดตั้งและอัปเดตซอฟต์แวร์เป็นประจำจึงเป็นสิ่งจำเป็น

- การจัดการพาร์ติชันและการเข้าถึงข้อมูล: การจำกัดสิทธิ์ในการเข้าถึงข้อมูลตามหน้าที่การงานช่วยลดความเสี่ยงจากการเข้าถึงข้อมูลที่ไม่ได้รับอนุญาต

- การสำรองข้อมูล: มีระบบสำรองข้อมูลที่มีความน่าเชื่อถือช่วยให้ธุรกิจสามารถกู้คืนข้อมูลได้อย่างรวดเร็วหากเกิดเหตุการณ์เช่นการโจมตีด้วยไวรัสหรือมัลแวร์

การปรับตัวของธุรกิจในยุคดิจิทัลและการรับมือกับ Cyber security

ความจำเป็นของการปรับตัวต่อเทคโนโลยีใหม่ๆ และความเสี่ยงที่เพิ่มขึ้น

– ธุรกิจในยุคดิจิทัลต้องปรับตัวเพื่อรับมือกับเทคโนโลยีใหม่ๆ ที่พัฒนาอย่างรวดเร็ว

– การเปลี่ยนแปลงเหล่านี้มาพร้อมกับความเสี่ยงทางไซเบอร์ที่เพิ่มขึ้น, เช่น การโจมตีทางไซเบอร์และการละเมิดข้อมูล

การบูรณาการ Cyber security เป็นส่วนหนึ่งของกลยุทธ์ธุรกิจ

– การรวม Cyber security เข้ากับกลยุทธ์ทางธุรกิจเป็นสิ่งสำคัญเพื่อความยั่งยืนและความปลอดภัยของธุรกิจ

– รวมถึงการสร้างวัฒนธรรมความปลอดภัยในองค์กร การอัปเดตระบบและซอฟต์แวร์อย่างสม่ำเสมอ, และการฝึกอบรมพนักงานในเรื่องความรู้ด้านไซเบอร์ security

การปรับตัวในด้านเทคโนโลยีและการรวม Cyber security เข้ากับกลยุทธ์ทางธุรกิจจึงเป็นสิ่งจำเป็นเพื่อรับมือกับความเสี่ยงและภัยคุกคามที่เพิ่มขึ้นในยุคดิจิทัล.

อนาคตของ Cyber security และการเตรียมตัวของธุรกิจ

นวัตกรรมและแนวโน้มใหม่ๆ ใน Cyber security

– อนาคตของ Cyber security จะเน้นไปที่การใช้ปัญญาประดิษฐ์ (AI) และการเรียนรู้ของเครื่อง (Machine Learning) เพื่อตรวจจับและป้องกันภัยคุกคามอย่างอัตโนมัติ

– การใช้เทคโนโลยีบล็อกเชนเพื่อเพิ่มความปลอดภัยในการแลกเปลี่ยนข้อมูลและทรัพย์สินดิจิทัล

คำแนะนำในการเตรียมตัวสำหรับอนาคตและการป้องกันธุรกิจ

– ธุรกิจควรปรับกลยุทธ์ความปลอดภัยทางไซเบอร์เพื่อรับมือกับภัยคุกคามและเทคโนโลยีใหม่ๆ

– การฝึกอบรมและการสร้างความตระหนักรู้ให้แก่พนักงานเกี่ยวกับภัยคุกคามทางไซเบอร์

สรุป

– Cyber security เป็นส่วนสำคัญที่ไม่สามารถมองข้ามได้ในการดำเนินธุรกิจ

– ธุรกิจต้องให้ความสำคัญกับการปรับปรุงและอัปเดตระบบความปลอดภัยอย่างต่อเนื่องเพื่อรับมือกับภัยคุกคามที่เปลี่ยนแปลงไป

อ่านเพิ่มเติม : เทรนด์ใหม่ใน Network Security ปี 2024 สิ่งที่คุณต้องรู้

หรือหากคุณต้องการบริการผู้เชี่ยวชาญทางด้าน Cyber Securities ที่ดูแลคุณแบบครบวงจร จ่ายเป็นรายเดือน แนะนำบริการจาก Firewall as a Service จาก Prospace เลยครับ

Firewall as a Service

ช่วยออกแบบความปลอดภัยเน็ตเวิร์ค พร้อมกับทีมผู้เชี่ยวชาญดูแล

- Firewall subscription model

- พร้อมพนักงานบริหารจัดการระบบหลังบ้าน

- มีการตั้งค่า configuration ตามนโยบายบริษัท

- มีที่ปรึกษาดูแลระบบตลอดอายุสัญญา

ปรึกษาการทำ Cyber Security

กรอกแบบฟอร์มด้านล่างนี้