ในช่วงไม่กี่ปีที่ผ่านมาวิธีการที่อาชญากรไซเบอร์ใช้ในการโจมตี Ransomware คืออะไร เกิดการเปลี่ยนไปมาก โดยวิธีการที่ใช้มากที่สุดคือการกระจายไฟล์ที่มีการเข้ารหัสซับซ้อน และในตอนนี้ก็ดูเหมือนว่าการโจมตีจะทวีความรุนแรงมากกว่าเดิม การโจมตีในรูปแบบใหม่นี้ อาชญากรไซเบอร์จะทำการเช็กข้อมูลของเหยื่ออย่างละเอียด จากนั้นก็ค้นข้อมูลจำพวก business data ของเหยื่อเพิ่มเติม ซึ่งหากคุณไม่อยากให้บริษัทของคุณเป็นหนึ่งในเหยื่อรายต่อไป ทาง ProSpace ก็ได้มีเคล็ดลับในการป้องกันบริษัทของคุณจากการโจมตีของไวรัสชนิดนี้มาอัปเดตให้ได้รู้กัน

Ransomware

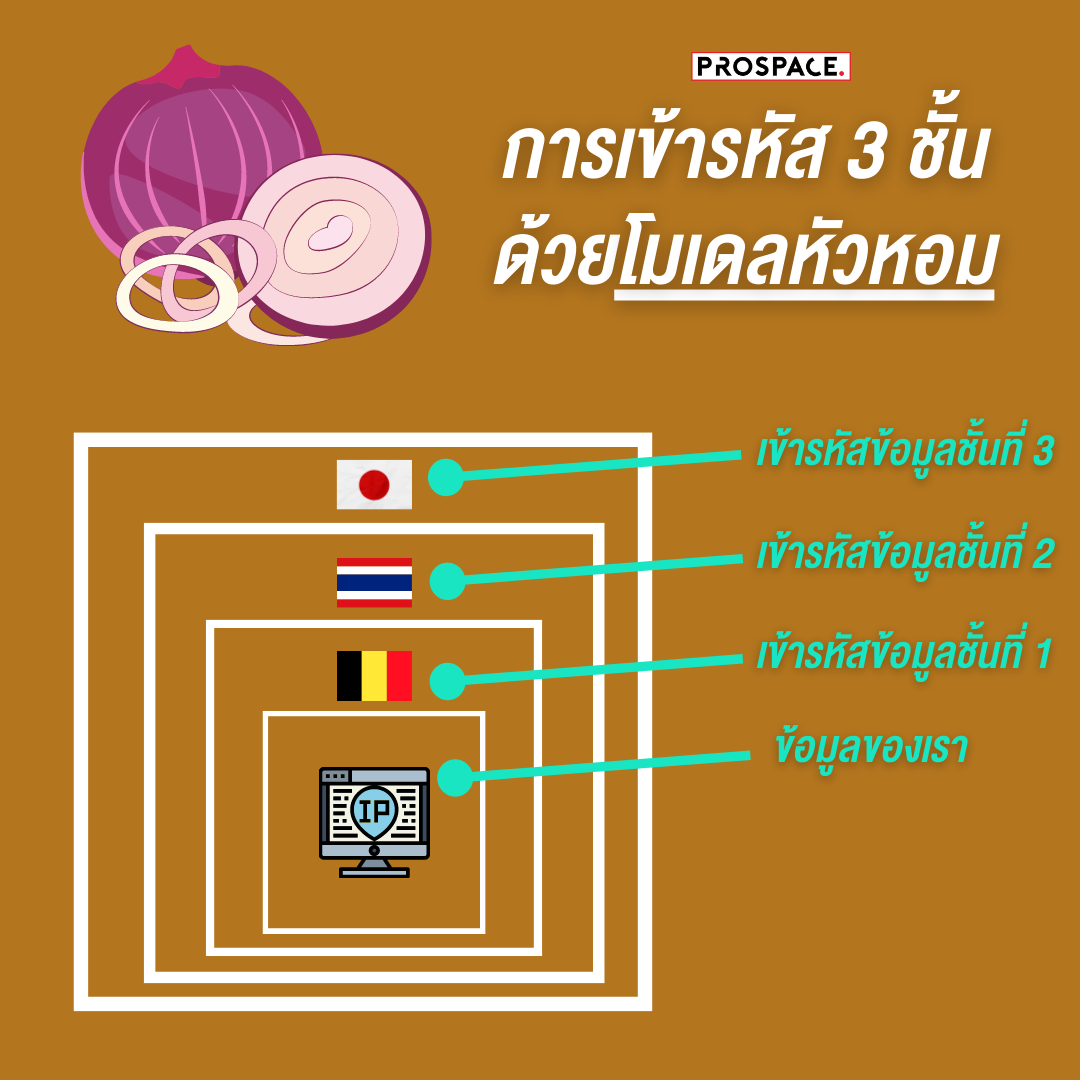

แรนซัมแวร์เป็นโค้ดคอมพิวเตอร์ชนิดหนึ่ง ไวรัสคอมพิวเตอร์ หรือ มัลแวร์ ที่ออกแบบมาเพื่อขโมยข้อมูลของเหยื่อไปแล้วทำการเอาข้อมูลนั้นไปเก็บไปเข้ารหัสข้อมูล แล้วเรียกค่าไถ่โดยการแจ้งให้โอนเหรียญคริปโตไปในวอลแลตที่กำหนด เนื่องจากการโอนไปยังกระเป๋าเงินคริปโตที่ไม่มีตัวกลางอย่างเช่น Bitkub หรือ Binance เป็นตัวกลางในการยืนยันว่าใครเป็นเจ้าของกระเป๋าตังที่โอนไป

เป้าหมายของการโจมตี

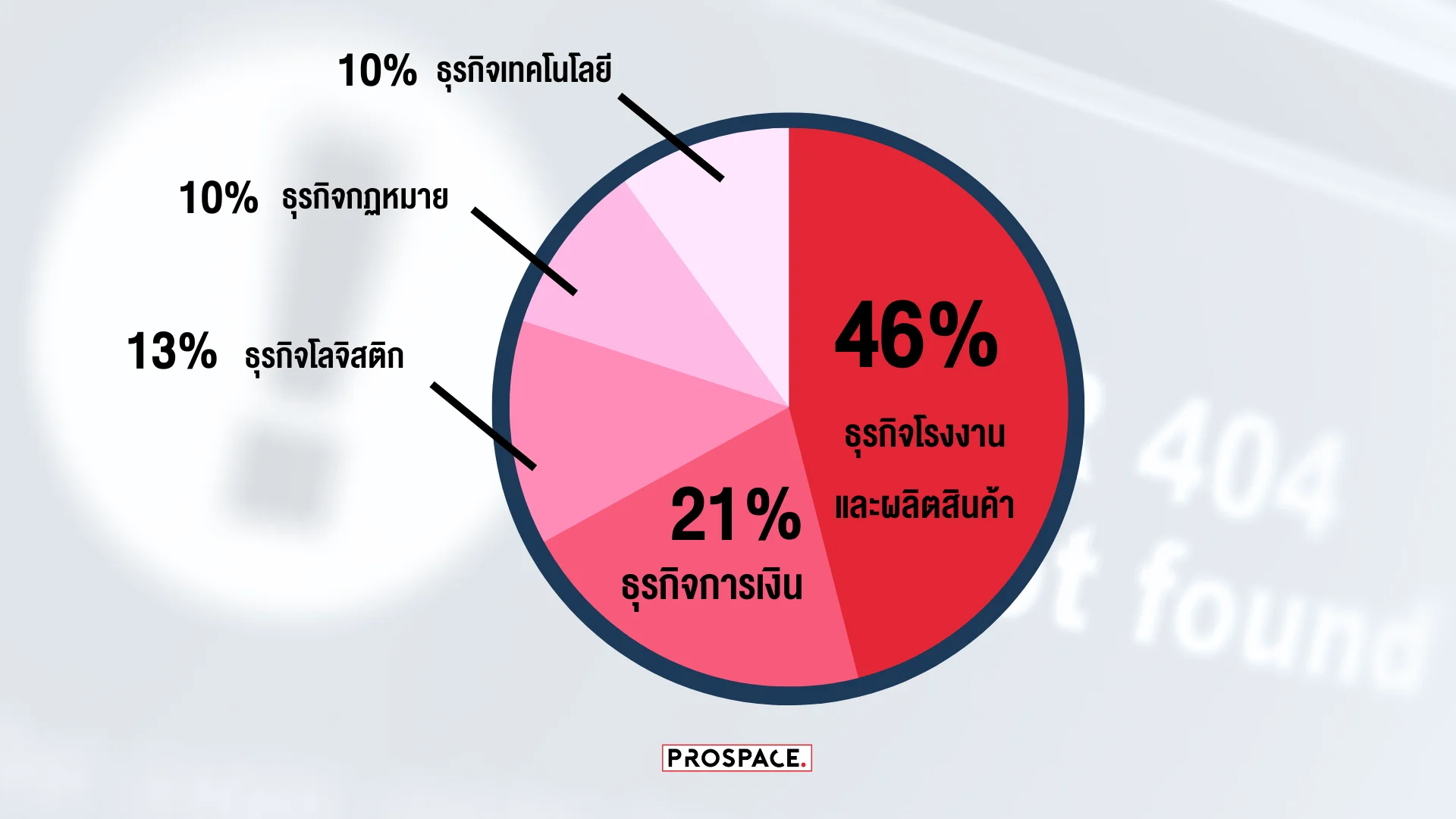

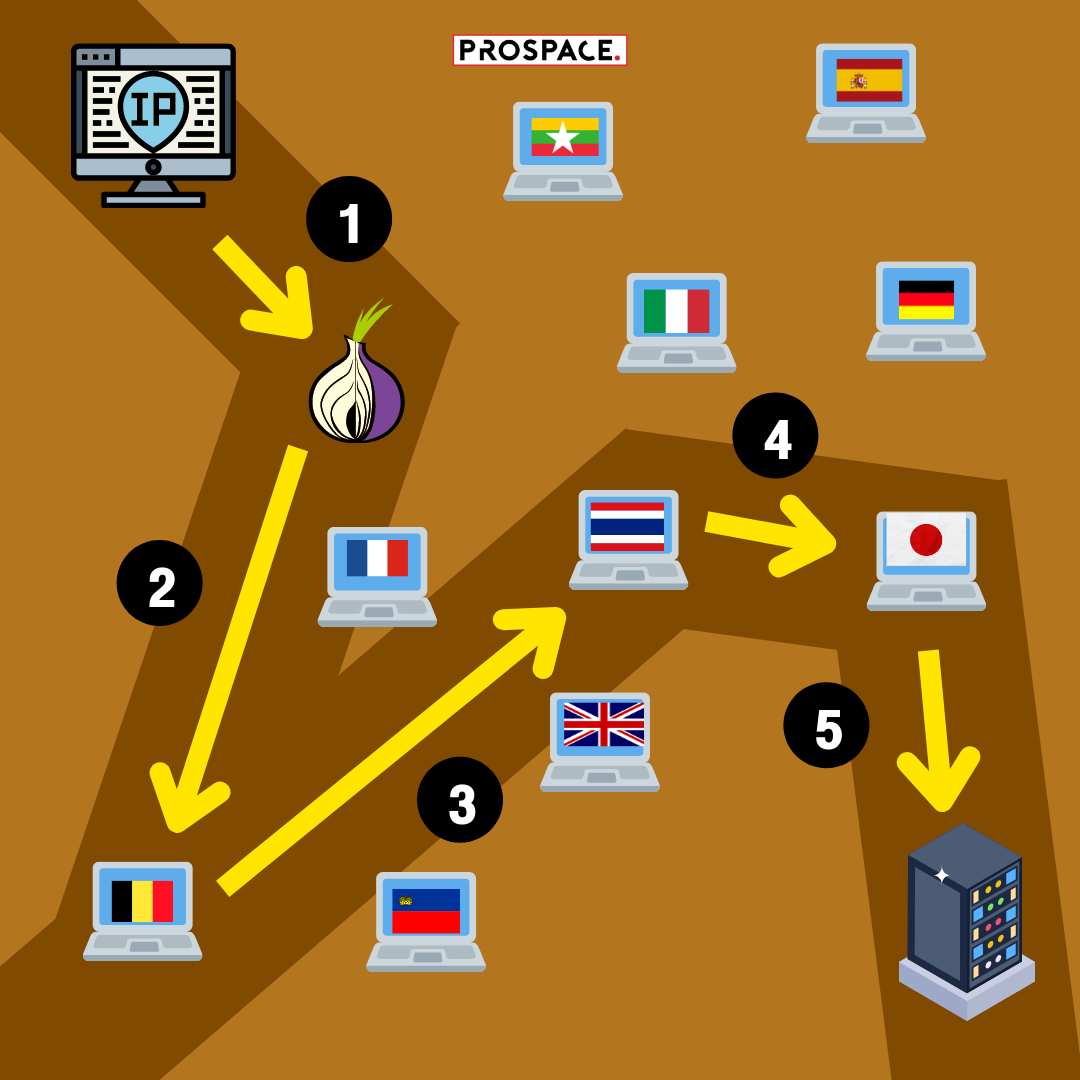

จุดประสงค์การเข้ามาของโจรส่วนใหญ่ คือผลตอบแทนอันสวยงามจากการยอมมอบรหัสปลดล็อคไฟล์ในยุคก่อนหน้านี้ลักษณะการเรียกค่าไถ่นั้นอาจจะเกิดจากการแลกเปลี่ยนกันในดาร์คเว็บ การโอนเงินเข้าไปในประเทศที่สาม หรือใช้บัญชีปลอม ชื่อปลอม ที่ทำให้การค้นหาตัวตนนั้นซับซ้อน จนกระทั่งการเข้ามาของเหรียญคริปโต ที่ทำให้การทำ Ransomware นั้นเริ่มโตขึ้น ง่ายขึ้น เพราะไม่สามารถติดตามหาคนร้ายได้ โดยเป้าหมายหลักในการพุ่งเป้าโจมตีได้แก่

เงิน

ปฏิเสธไม่ได้เลยว่าหลายครั้งการดึงดูดแฮกเกอร์หน้าใหม่เข้าวงการจะเป็นค่าจ้างอันหอมหวานจากการก่ออาชญากรรม โดยจุดแข็งของอาชญากรรมในยุคนี้คือการตรวจสอบเส้นทางการเงินที่ยากลำบาก โดยเมื่อเหยื่อรายใหญ่ตกเป็นผู้เสียหายแล้ว สิ่งที่เหยื่อของการกระทำเหล่านั้นต้องเผชิญคือ ชื่อเสียงที่สั่งสมมาเป็นเวลานาน การเรียกเงินค่าไถ่ก็จะดูสมเหตุสมผลขึ้นอย่างมาก

ชื่อเสียง

กว่าที่หนึ่งองค์กรหรือหน่วยงานจะได้รับความไว้วางใจจากผู้คนมากมายในการดูแลจัดการกับข้อมูลให้นั้น ต้องสะสมเป็นเวลานาน ซึ่งจากที่เราเห็นตัวอย่างในรัฐบาลหลายประเทศที่ปล่อยปะละเลยกับข้อมูลมหาศาลของประชาชน ไม่ว่าจะเป็นการเก็บรักษาข้อมูลที่ปลอดภัยต่ำ ตั้งรหัสผ่านเข้าไปได้ง่าย ทำให้ฐานข้อมูลของประชาชนหลายล้านคนถูกขโมยออกจากระบบเพื่อถูกนำมาแลกเปลี่ยนกับการทำลายชื่อเสียง

แก้แค้น

ถ้าหากผู้ให้บริการรายใดที่มีการดูแลข้อมูลของลูกค้าแล้วมีปัญหาภายในองค์กร การแก้แค้นของคนในเองก็เคยเป็นประเด็นที่นำมาหยิบยก ซึ่งในหลายเคสเองเป็นบริษัทที่มีการรักษาความปลอดภัยถูกต้องทุกประการ มีการป้องกันบุคคลภายนอกและเครือข่ายภายนอกอย่างเต็มที่ แต่สิ่งที่ไม่สามารถควบคุมได้คือการกระทำผิดพลาดจากคนในเองที่มีการนำไวรัสดังกล่าวเข้ามา แล้วปกปิดการกระจายตัวได้

ประท้วง

เราจะเห็นการบอยคอต ประท้วงทางไซเบอร์ที่มากยิ่งขึ้น โดยในยุคแรกการประท้วงทางไซเบอร์ ถ้าผู้คนไม่พอใจเว็บไซต์ของบางหน่วยงานก็อาจจะเข้าไปอยู่หน้าเว็บแล้วกด reload จนทำให้เว็บล่มไป แต่ในระยะหลังปัญหาคอขวดทางวิศวกรรมก็มีไม่มากเหมือนช่วงนั้น วิธีการประท้วงไม่พอใจของผู้คนก็จะส่งผ่านมายังกลุ่มแฮกเกอร์ ไม่ว่าจะเป็นการระบายความไม่พอใจในรัฐบาล หรือ หน่วยงานบางหน่วย ทำให้มีการลักลอบส่งแรนซัมแวร์ หรือ ในองค์กรจะมีซ่อนอยู่บนเครื่องคอมพิวเตอร์อยู่แล้วแต่พอถึงจังหวะที่ต้องการเรียกใช้ก็ปลุกชีพให้มันตื่นขึ้นมายึดข้อมูลไปดื้อๆก็มีให้เห็นกันมากมาย

รับเทคนิคความรู้ดีๆ เรื่อง "ความปลอดภัยไอทีในองค์กร"

วิธีการเบื้องต้นป้องกัน Ransomware

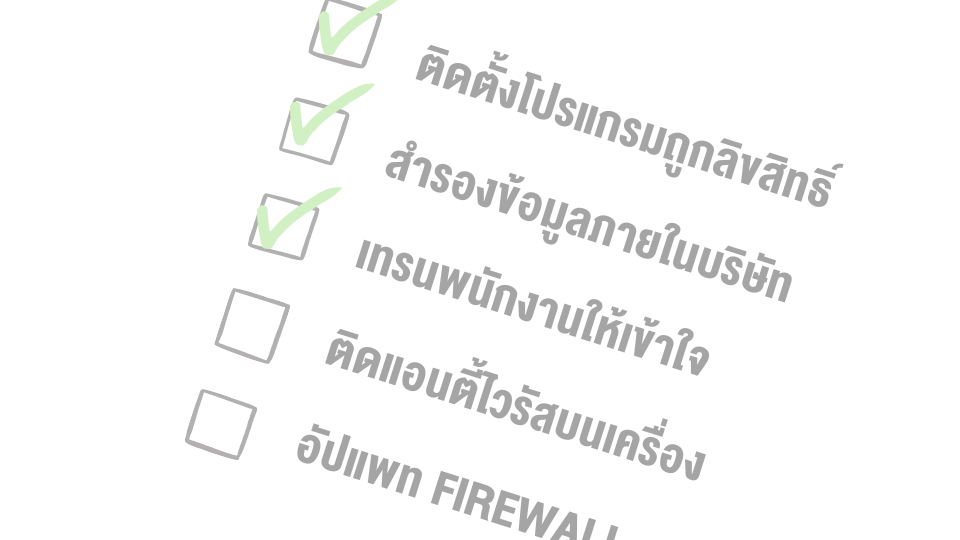

ปัจจุบันยังไม่มีการป้องกันการโจมตีได้อย่างแน่นอน เลยมีเช็คลิสต์ที่เอามาให้ดูว่าจะสามารถป้องกันด้วยตัวเอง

ติดตั้งเฉพาะแอปพลิเคชันจากแหล่งที่เชื่อถือได้

เช่น จากเว็บไซต์ official เท่านั้น

Backup ไฟล์อยู่เสมอ เพื่อที่ว่าคุณจะได้มีข้อมูลสำรองในกรณีที่ไฟล์ข้อมูลสูญหาย

เช่น จากการโจมตีของมัลแวร์ หรืออุปกรณ์พัง) อย่าลืมจัดเก็บไฟล์ไว้ในที่ที่ปลอดภัย รวมถึงเก็บไว้ในระบบคลาวด์ด้วย เพื่อเสริมการป้องกันที่มากขึ้น

สร้างความรู้เรื่องดิจิทัลภายในบริษัท

อบรมพนักงานตัวอย่างเช่น การ training เรื่อง cybersecurity ให้กับพนักงาน

ติดตั้งโปรแกรม Antivirus บนเครื่อง

และจัดการให้อัปเดตจนเป็นปัจจุบัน เพราะการอัปเดตระบบปฏิบัติการ และซอฟต์แวร์อยู่เสมอจะช่วยลดความเสี่ยงจากช่องโหว่ต่าง ๆ ได้

หมั่นตรวจสอบ Cyber Security ของ Network ภายในบริษัทอยู่เสมอ

และถ้าเจอจุดที่ต้องแก้ไขหรือคิดว่ามีช่องโหว่ก็ให้รีบแก้ไขโดยเร็ว

เปิดใช้งานระบบป้องกัน Ransomware ที่ Firewall ที่ใช้ภายในบริษัท

เพื่อเป็นตัวกรองข้อมูลที่เน้นไปที่การตรวจจับไฟล์ที่เสี่ยงเป็นไวรัสหรือพฤติกรรมที่ไม่พึงประสงค์ โดยจะแบ่งตามลักษณะที่ไวรัสชนิดนั้นจะแทรกตัวเข้ามา ไม่ว่าจะเป็นการกรองข้อมูลผ่านอีเมล แหล่งที่มา

Risk management

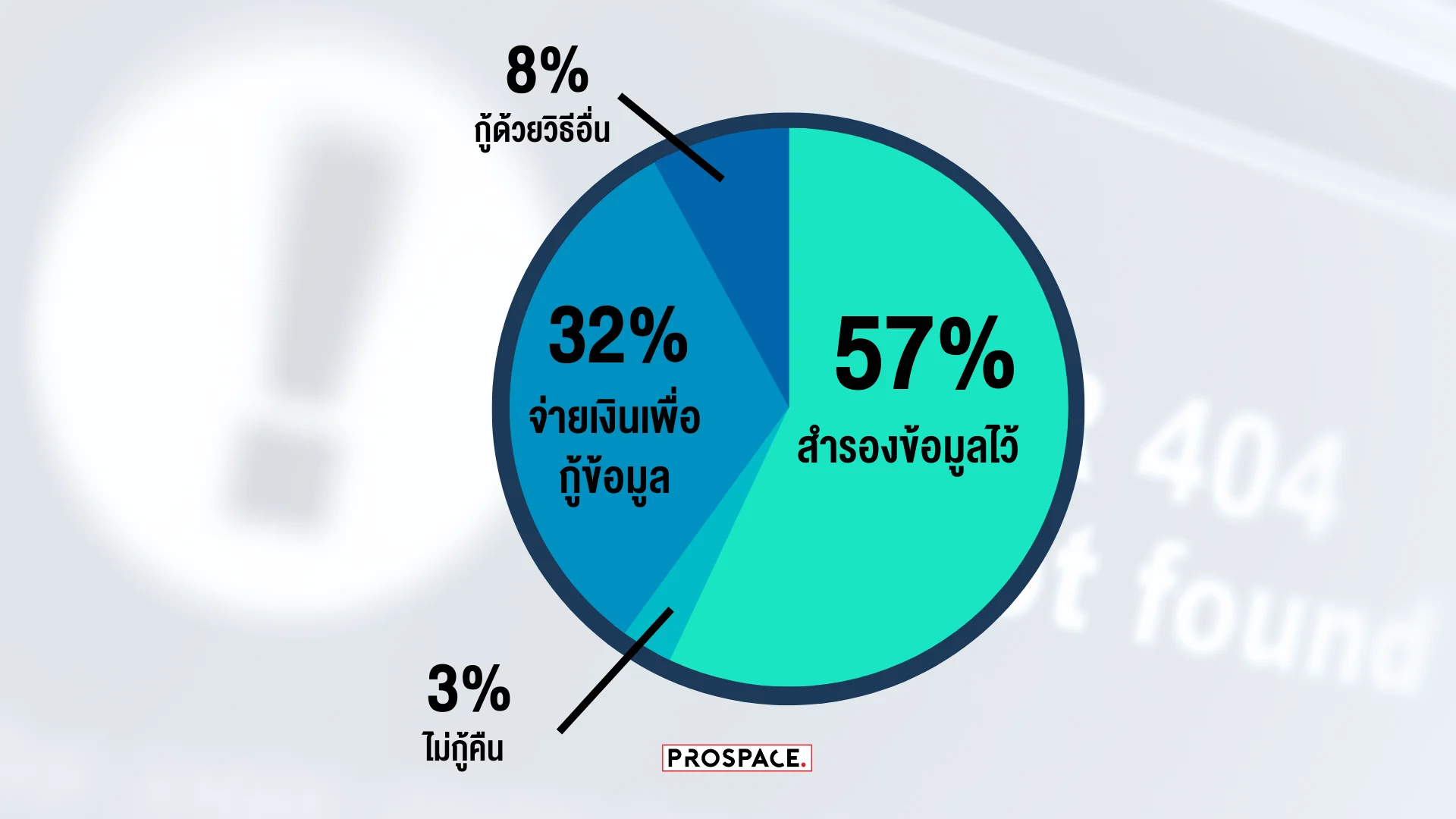

เบื้องต้นถ้าหากมีการโจมตีทางข้อมูลในองค์กรของคุณ แน่นอนว่าการเจรจากับอาชญากรเป็นสิ่งที่จำเป็น แต่ถ้าหากมีการชั่งน้ำหนักของความเสี่ยงดูแล้ว อาจจะมีความเสี่ยงทั้งการได้คืนมาหรือไม่ เบื้องต้นอาจจะต้องยอมเสียข้อมูลนั้นทิ้งไป หรือยอมเสี่ยง ขึ้นอยู่กับการตกลงภายในองค์กร รวมถึงการแจ้งความเพื่อเป็นหลักฐานในการดำเนินคดี

ระบบและความเชี่ยวชาญ

หลายบริษัทที่เคยผ่านเหตุการณ์การเรียกค่าไถ่ไวรัสนั้นจะค่อนข้างเข้าใจถึงความจำเป็นในการวางระบบ Firewall ที่มีอยู่เดิมให้รัดกุมยิ่งขึ้น ทั้งส่งพนักงานไปเทรน ซื้อ อุปกรณ์ตัวใหม่ เพียงแต่ความซับซ้อนของระบบปฏิบัติการ หลายครั้งก็จะมีอาการเน็ตหลุดบ้าง เข้าบางเว็บไม่ได้บ้าง ทั้งที่ไม่ได้ตั้งค่า เหล่านี้เป็นสิ่งที่หลายบริษัทต้องเรียนรู้ร่วมกันไป 2 สิ่งที่หลายบริษัทเลือกตั้งแนวป้องกันด้วยสิ่งนี้

ตั้งรับ

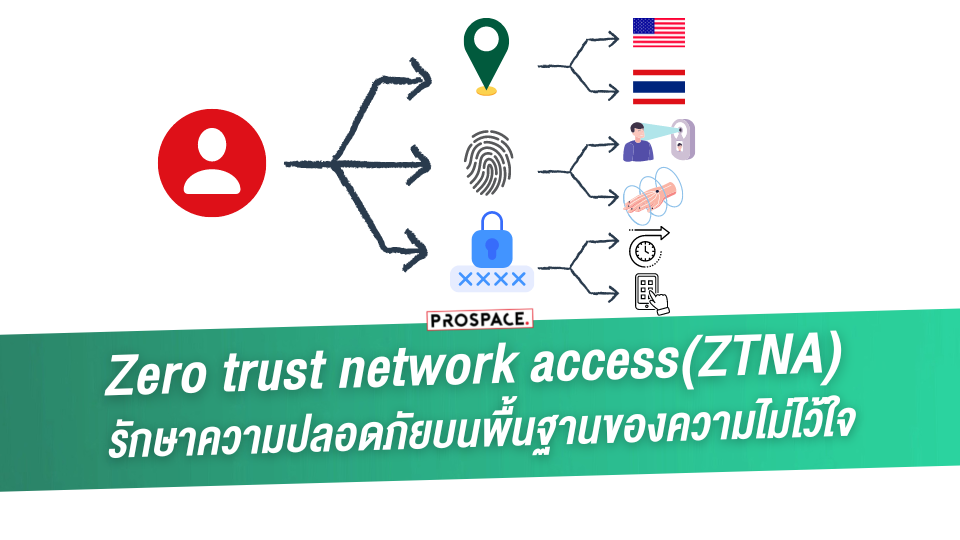

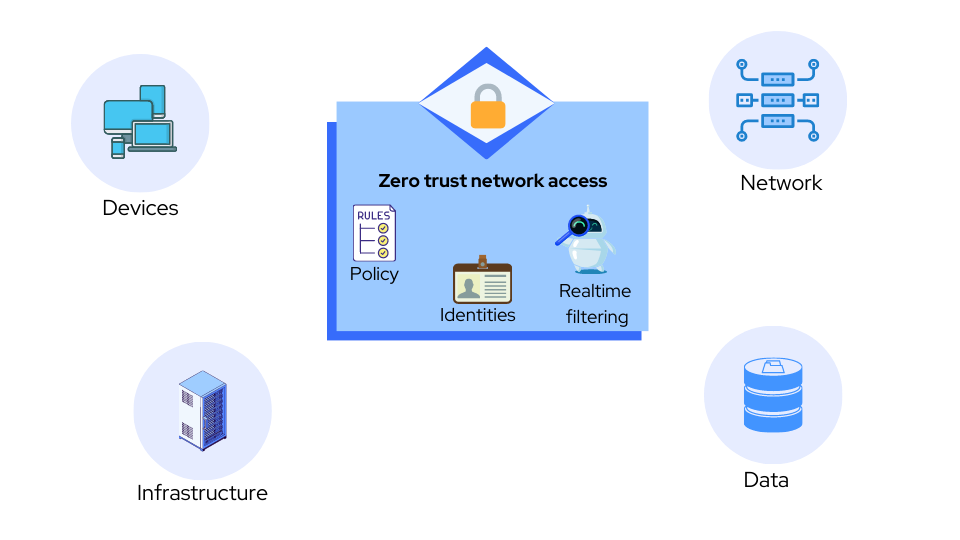

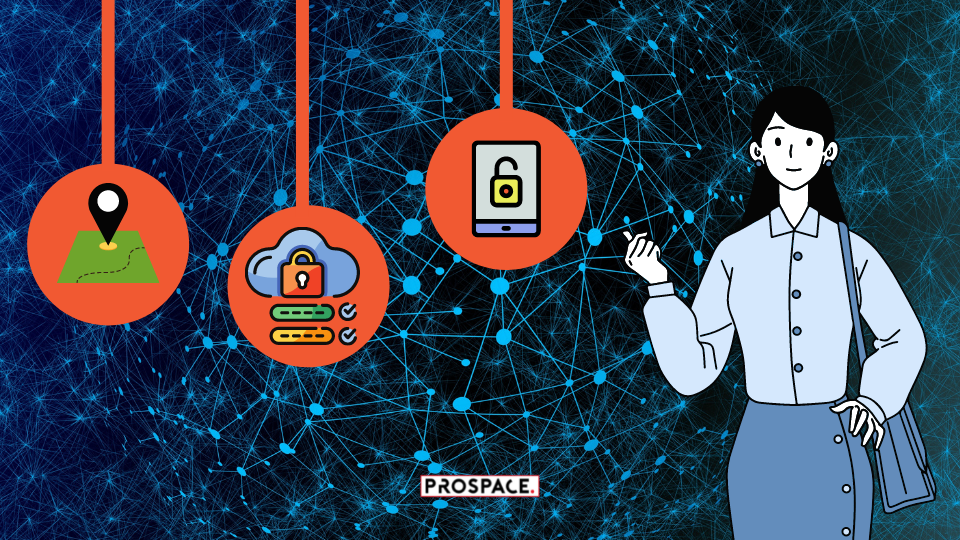

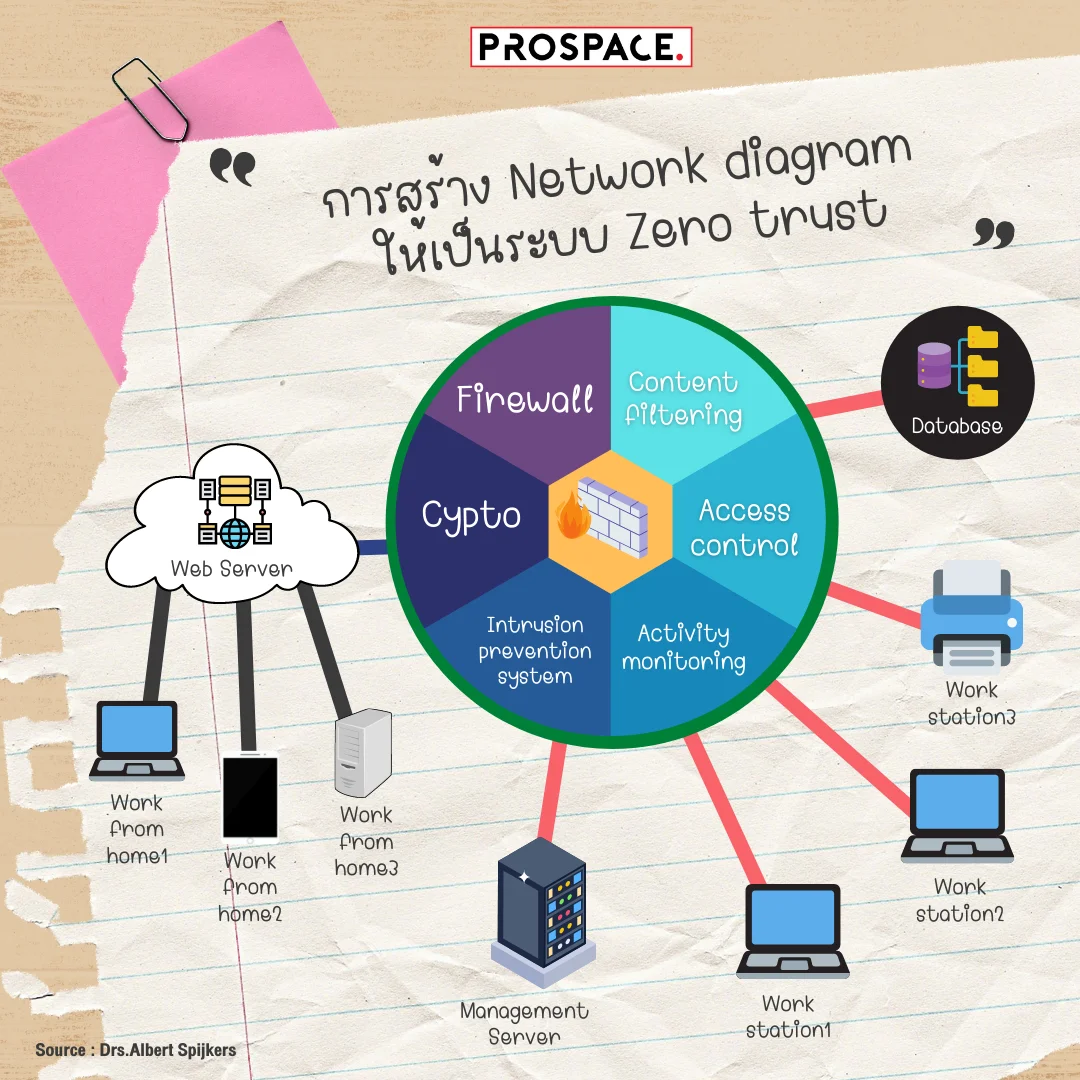

สิ่งที่เริ่มปูทางระบบใหม่คือการรื้อ Network system ของบริษัทใหม่ทั้งหมด แบ่งระดับชั้นของข้อมูล การขอเข้าถึงต้องมีการใช้ Multi factor authentication ในการใช้ลายนิ้วมือ ม่านตา ใบหน้า หรือ OTP ต่างๆ ในการยื่นยันว่าเป็นตัวตนจริงก็เป็นสิ่งที่นิยมในการทำเช่นเดียวกัน

ซับแรงกระแทก

ต่อมานอกจากมีระบบที่รัดกุมยิ่งขึ้น คือการมี Backup ข้อมูลอีกตัว เพื่อให้มั่นใจว่าเมื่อตัวแรกถูกโจมตี Server อีกตัวจะยังคงรักษาข้อมูลนั้นได้อยู่ สิ่งเหล่านี้เป็นส่วนจากการวางระบบอย่างมีประสิทธิภาพ

แก้ปัญหาระบบโครงสร้าง

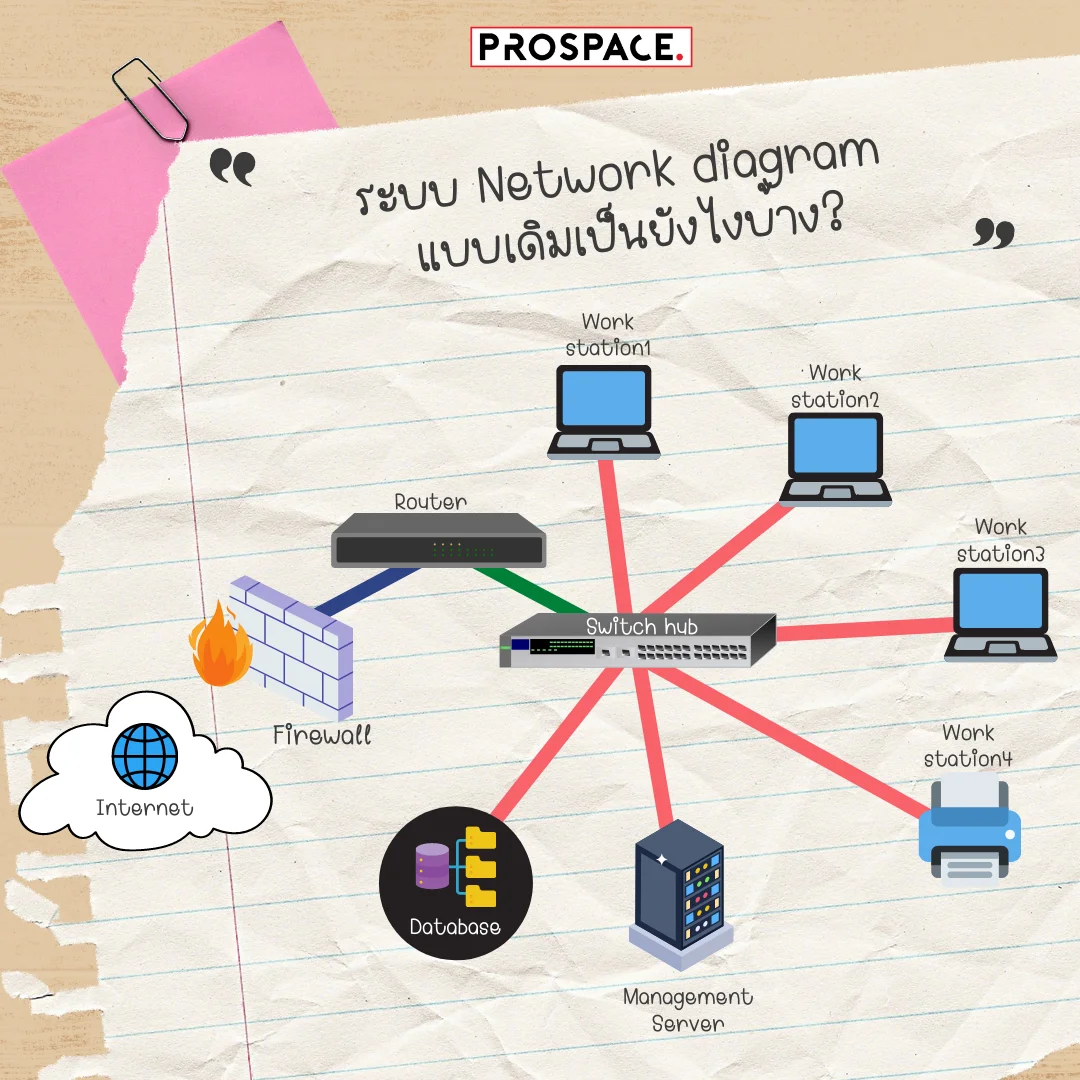

การจัดการกับโครงสร้างของเครือข่าย LAN เป็นกระบวนการที่ช่วยให้ทราบว่าการต่อพ่วงอุปกรณ์ภายในนั้นถูกต้องหรือไม่ เมื่อมีการติดตั้งอุปกรณ์ Firewall เข้ามาอยู่ระหว่างกลางแล้ว สิ่งที่ควรคำนึงต่อมาคือกระบวนการวาง Netowork policy ที่มากำกับว่าในบริษัทจะให้ทำอะไรได้บ้าง จะห้ามทำอะไรบ้าง เพื่อเป็นไปตามนโยบายบริษัท โดยการร่วมมือกันระหว่าง ผู้บริหารองค์กร ผู้เชี่ยวชาญด้านระบบ และ ผู้ได้รับมอบหมายในการดูแลระบบ ซึ่งปัจจุบันมีการใช้ผู้เชี่ยวชาญภายนอกเข้ามาเซอร์วิสเป็นครั้งคราวจาก SI แต่อาจจะไม่ครอบคลุมการดูแลตอนเกิดปัญหาที่ไม่คาดคิดขึ้นจึงเกิดเป็นบริการดูแลระบบความปลอดภัยอย่างครบวงจร โดยผู้มีใบ certificate ด้านความปลอดภัย โดยมีจุดน่าสนใจคือการทำงานร่วมกันแบบนี้ผ่านบริการ Firewall as a Service

สมัครรับข่าวสาร "ความปลอดภัยไอทีในองค์กร"

ออกแบบ Network ด้วยลูกค้าเป็นศูนย์กลาง

จะเริ่มจาก architech ที่ต้องมีการร่วมกันหาแนวทางที่ต้องการ เช่น ความปลอดภัยของข้อมูล ระบบการยืนยันตัวสองชั้น ความเร็วในการรับส่งข้อมูลภายในองค์กร สิ่งเหล่านี้จะทำให้ทุกคนเห็นภาพการวางระบบ Firewall ที่เหมาะสม

การทำงานร่วมกันทั้งองค์กร

ความเสี่ยงที่ถูกคุกคาม Ransomware นั้นเป็นสิ่งที่ต้องสร้างความตระหนักรู้ทั้งองค์กร ดังนั้นการเข้าไปทำงานร่วมกับองค์กรต่างๆนั้นจึงเป็นการสร้างความร่วมมือในทุกฝ่ายที่เกี่ยวข้อง และได้ใช้คอมพิวเตอร์ทำงาน

ตกรุ่นเปลี่ยนใหม่ ต่อ MA ให้ฟรี

หลายปัญหาของการใช้งาน Firewall คือการต้องคอยมาตรวจสอบดูว่าอุปกรณ์นั้นตกรุ่น หมดเวลาหักค่าเสื่อมในระยะเวลาเท่าไหร่ ไอทีต้องคอยจัดการขอใบเสนอราคาไปกับ SI ในการต่อ MA เปรียบเทียบราคา รอผู้บริหารอนุมัติ มั่นใจได้เลยว่าเราแก้ปัญหาเหล่านี้ให้หมดจด เพราะเราดรอปเครื่องให้ ดูแลให้ มีปัญหาเปลี่ยนเครื่องให้ฟรีตลอดสัญญา

ปรึกษาทีม Cyber Security ได้เสมอ

การรับบริการ FWaaS ของคุณนั้นจะรวมการซัพพอร์ตต่างๆจากทีม Cyber Security โดยที่เราจะมีทีมให้คำปรึกษา ทีมซัพพอร์ต และทีมเปลี่ยนอุปกรณ์ ให้มั่นใจได้ว่าทุกการทำงานของคุณจะปลอดภัยและมีเสถียรภาพสูง

Firewall as a Service

บริการ Firewall พร้อมผู้เชี่ยวชาญดูแล ช่วยซัพพอร์ตธุรกิจ ติดตั้งนโยบายข้อมูล เก็บ Log ให้ตามกฏหมาย ผ่าน Audit มีปัญหาซัพพอร์ตให้ตลอดอายุ

- ฟรี Firewall BOX ติดที่บริษัท

- ฟรี ต่อ MA ตลอดสัญญา

- ฟรี อุปกรณ์เสีย เปลี่ยนเครื่องใหม่

- ขยายออฟฟิศ เพิ่มไซต์ อัปเกรดได้ตลอด

แบบฟอร์มติดต่อทีม Cyber Security

เพื่อให้ทีมงานจะติดต่อกลับไป

ข้อดีในตอนนี้คือ Pegasus ไม่ได้อยู่ในมือของกลุ่มอาชญากรไซเบอร์หรือผู้ก่อการร้าย เพราะ NSO Group ให้ Pegasus เป็น “เทคโนโลยีที่ช่วยให้หน่วยงานของรัฐป้องกันและตรวจสอบการก่อการร้ายและอาชญากรรม เพื่อช่วยชีวิตคนหลายพันคนทั่วโลก” อาจจะฟังดูดี เว้นเสียแต่ว่า “รัฐบาล” บางประเทศไม่ได้ใช้ Pegasus เพื่อช่วยชีวิตคน แต่กลับใช้ Pegasus เพื่อสอดแนมนักข่าว นักธุรกิจ ผู้นำทางศาสนา นักวิชาการ และเจ้าหน้าที่สหภาพแรงงาน (UAE)

ข้อดีในตอนนี้คือ Pegasus ไม่ได้อยู่ในมือของกลุ่มอาชญากรไซเบอร์หรือผู้ก่อการร้าย เพราะ NSO Group ให้ Pegasus เป็น “เทคโนโลยีที่ช่วยให้หน่วยงานของรัฐป้องกันและตรวจสอบการก่อการร้ายและอาชญากรรม เพื่อช่วยชีวิตคนหลายพันคนทั่วโลก” อาจจะฟังดูดี เว้นเสียแต่ว่า “รัฐบาล” บางประเทศไม่ได้ใช้ Pegasus เพื่อช่วยชีวิตคน แต่กลับใช้ Pegasus เพื่อสอดแนมนักข่าว นักธุรกิจ ผู้นำทางศาสนา นักวิชาการ และเจ้าหน้าที่สหภาพแรงงาน (UAE) เป้าหมายสูงสุดของการใช้ 0-day ก็เพื่อจะได้เข้าถึงและควบคุมโทรศัพท์มือถือได้ เมื่อสามารถเข้าถึงได้แล้ว Pegasus ก็จะถูกติดตั้งหรือเข้าไปเปลี่ยนแอปพลิเคชันในระบบ เปลี่ยนการตั้งค่า เข้าถึงข้อมูลต่าง ๆ และเปิดใช้งานเซ็นเซอร์ ที่ปกติแล้วจะต้องได้รับความยินยอมจากเจ้าของก่อน

เป้าหมายสูงสุดของการใช้ 0-day ก็เพื่อจะได้เข้าถึงและควบคุมโทรศัพท์มือถือได้ เมื่อสามารถเข้าถึงได้แล้ว Pegasus ก็จะถูกติดตั้งหรือเข้าไปเปลี่ยนแอปพลิเคชันในระบบ เปลี่ยนการตั้งค่า เข้าถึงข้อมูลต่าง ๆ และเปิดใช้งานเซ็นเซอร์ ที่ปกติแล้วจะต้องได้รับความยินยอมจากเจ้าของก่อน

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ