การ “ป้องกันไวรัส” เป็นสิ่งสำคัญสำหรับธุรกิจ SME (Small and Medium-sized Enterprises) ซึ่งเป็นส่วนสำคัญของเศรษฐกิจทั่วโลก ธุรกิจ SME มีความสำคัญเพราะเป็นเป้าหมายของผู้ไม่ประสงค์ดีที่จะโจมตีและเข้าถึงข้อมูลทางธุรกิจเพื่อประโยชน์ส่วนตัวหรือเพื่อก่อกวนกิจการทางธุรกิจ

ดังนั้นการรักษาความปลอดภัยทางไอทีและการป้องกันไวรัสเป็นสิ่งสำคัญอย่างยิ่งสำหรับธุรกิจ SME เพื่อปกป้องข้อมูลที่สำคัญและธุรกิจของพวกเขา

เคล็ดลับในการป้องกันไวรัสสำหรับธุรกิจ SME

เพื่อช่วยให้ธุรกิจ SME ป้องกันไวรัสอย่างมีประสิทธิภาพและปกป้องความเชื่อถือของลูกค้า นี่คือเคล็ดลับที่สำคัญสำหรับธุรกิจ SME เพื่อป้องกันไวรัสจากการรุกรานจากผู้ไม่ประสงค์ดี

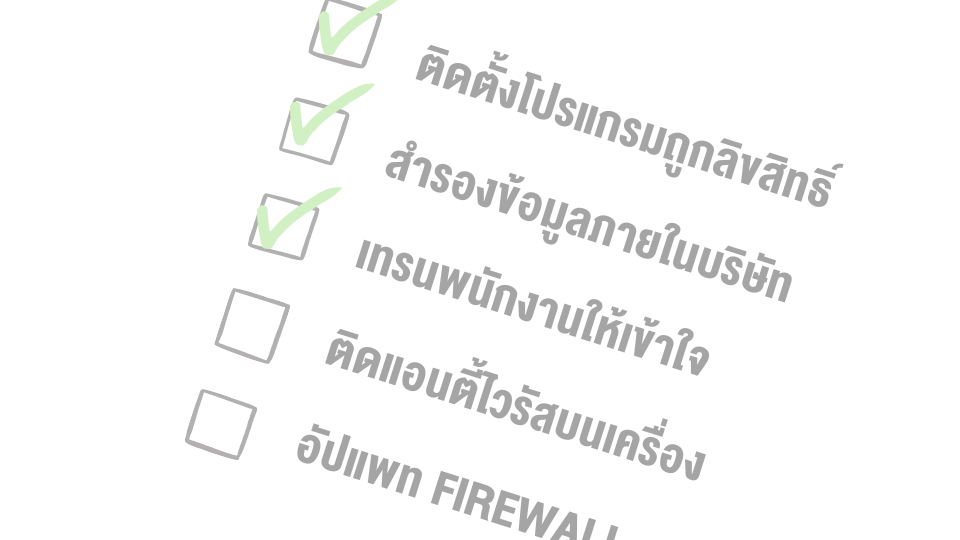

1. อัปเดตซอฟต์แวร์และระบบปฏิบัติการเป็นประจำ

การอัปเดตซอฟต์แวร์เป็นขั้นตอนสำคัญในการป้องกันไวรัส เนื่องจากผู้ไม่ประสงค์ดีอาจใช้ช่องโหว่ในซอฟต์แวร์เพื่อเข้าถึงระบบของธุรกิจ SME ดังนั้น แนะนำให้ธุรกิจมีการอัปเดตซอฟต์แวร์และระบบปฏิบัติการอย่างสม่ำเสมอ เพื่อป้องกันการถูกไวรัสเข้ามาเล่นงาน

2. เลือกใช้โปรแกรมแอนตี้ไวรัสที่มีคุณภาพสูงและน่าเชื่อถือ

การเลือกโปรแกรมแอนตี้ไวรัสที่เหมาะสมสำหรับธุรกิจ SME เป็นสิ่งสำคัญ ธุรกิจควรเลือกใช้โปรแกรมแอนตี้ไวรัสที่มีคุณภาพและน่าเชื่อถือ เพื่อตรวจสอบและกำจัดไวรัสที่อาจเข้ามาสู่ระบบของธุรกิจ และต้องมั่นใจว่าโปรแกรมแอนตี้ไวรัสมีอัพเดตซอฟท์แวร์ให้ใหม่อยู่ตลอดเวลา

รับเทคนิคความรู้ดีๆ เรื่อง "ความปลอดภัยไอทีในองค์กร"

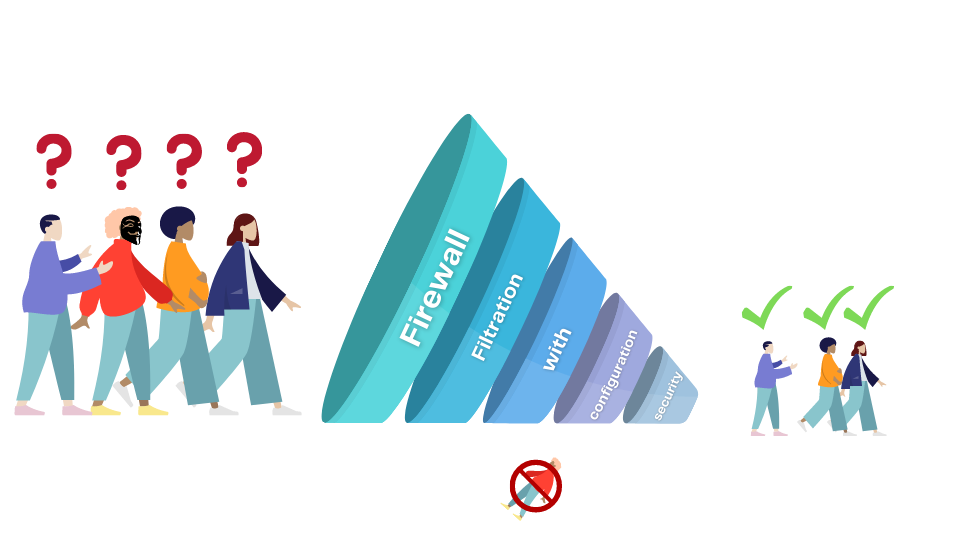

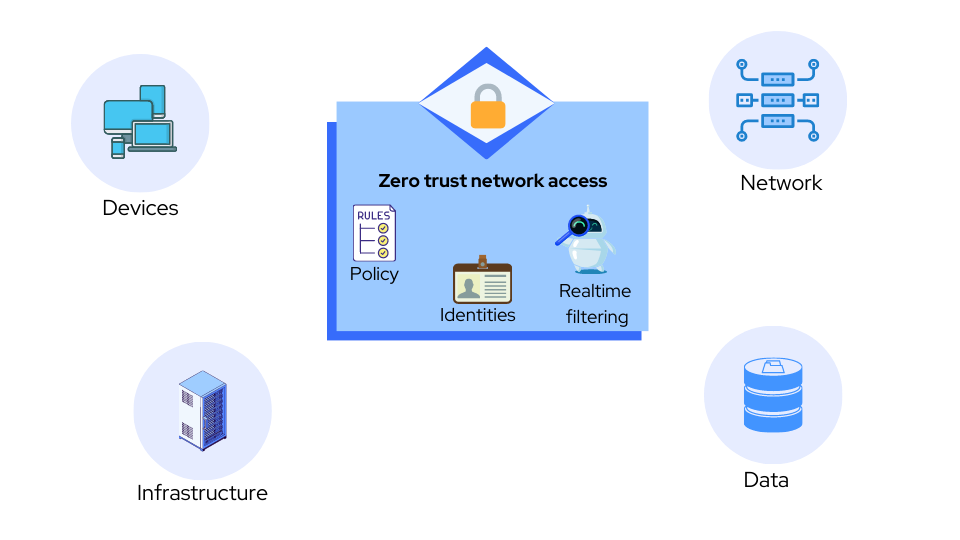

3. ติดตั้งและอัปเดตไฟร์วอลล์ (Firewall)

การติดตั้งและอัปเดตไฟร์วอลล์ (Firewall) เป็นอีกหนึ่งวิธีป้องกันการเข้าถึงที่ไม่ได้รับอนุญาตให้เข้าสู่ระบบของธุรกิจ SME โดยจะคัดกรองและควบคุมการเข้าถึงที่เกิดขึ้นบนเครือข่าย การติดตั้งไฟร์วอลล์ที่เหมาะสมและอัปเดตเทคโนโลยีใหม่ๆ เป็นสิ่งสำคัญในการป้องกันไวรัส

4. สอนพนักงานเกี่ยวกับการรักษาความปลอดภัย

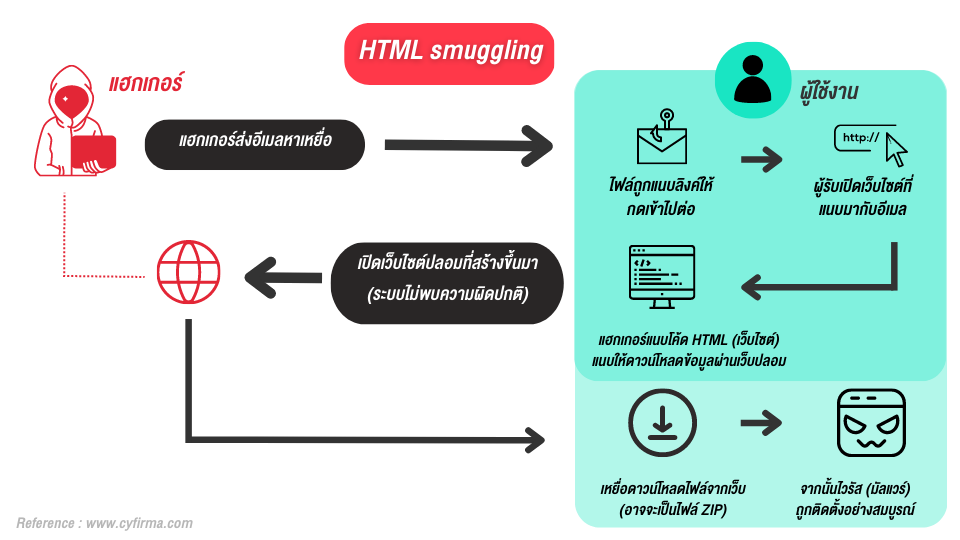

การสอนพนักงานเกี่ยวกับการรักษาความปลอดภัยทางไอที เป็นเรื่องสำคัญในการป้องกันไวรัส พนักงานควรรับรู้ถึงความสำคัญของการไม่เปิดเผยข้อมูลส่วนบุคคลของลูกค้า รวมถึงการตรวจสอบและไม่เปิดเผยข้อมูลลูกค้าให้แก่บุคคลภายนอก นอกจากนี้ พนักงานควรรับรู้ถึงความสำคัญของการตรวจสอบอีเมลและหลีกเลี่ยงการเปิดแนบไฟล์ที่มีความเสี่ยง

5. สำรวจและบริหารจัดการกับความเสี่ยง

ธุรกิจ SME ควรทำการสำรวจและบริหารจัดการกับความเสี่ยงที่เป็นไปได้จากการรุกรานทางไอที โดยการประเมินความเสี่ยงที่อาจเกิดขึ้นและวางแผนการจัดการกับความเสี่ยงนั้นๆ เช่น การสำรวจระบบเครือข่ายและการตรวจสอบการเข้าถึงที่ไม่ได้รับอนุญาต และตั้งงบจำเป็นเพื่อซื้อโปรแกรมป้องกันไวรัสหรือ Firewall ก่อนที่จะเกิดเหตุการณ์ไม่คาดฝัน

6. สำรวจและกำจัดไวรัสอย่างสม่ำเสมอ

การสำรวจและกำจัดไวรัสอย่างสม่ำเสมอเป็นสิ่งสำคัญในการป้องกันไวรัส ธุรกิจ SME ควรใช้โปรแกรมตรวจสอบไวรัสอัตโนมัติหรือเครื่องมือการสแกนเพื่อตรวจสอบไฟล์และอีเมลที่อาจมีไวรัส รวมถึงการดำเนินการกำจัดไวรัสที่พบอย่างรวดเร็วและเร่งด่วน

สรุป

การป้องกันไวรัสสำหรับธุรกิจ SME เป็นสิ่งสำคัญเพื่อปกป้องข้อมูลทางธุรกิจและสิทธิบัตรธุรกิจจากผู้ไม่ประสงค์ดี ธุรกิจควรอัปเดตซอฟต์แวร์และระบบปฏิบัติการอย่างสม่ำเสมอ เลือกใช้โปรแกรมแอนตี้ไวรัสที่มีคุณภาพและความน่าเชื่อถือ ติดตั้งและอัปเดตไฟร์วอลล์ (Firewall) เพื่อควบคุมการเข้าถึงที่ไม่ได้รับอนุญาต และสอนพนักงานเกี่ยวกับการรักษาความปลอดภัยทางไอที สำรวจและบริหารจัดการกับความเสี่ยง เพื่อสำรวจและกำจัดไวรัสอย่างสม่ำเสมอ

สมัครรับข่าวสาร "ความปลอดภัยไอทีในองค์กร"