ปัจจุบันการทำงานบนระบบออนไลน์นั้นมีอย่างแพร่หลายเนื่องจากการปรับตัวการทำงานให้สอดคล้องกับสถานการณ์ปัจจุบัน ทำให้บริษัทเองที่เดิมทีนั้นมีพนักงานเข้ามาทำงาน ใช้ข้อมูลภายในต่างๆเป็นการเข้าออกจากประตูทางเดียว แต่เนื่องจากสถานการณ์การแพร่ระบาดนี่เองทำให้การเปลี่ยนแปลงไปทำงานจากที่บ้าน จากที่ต่างๆโดยไม่ต้องมีการเข้ามาทำงานที่บริษัทจึงเป็นสิ่งที่หลีกเลี่ยงไม่ได้ ทำให้ความปลอดภัยทางไอทีของบริษัทนั้นไม่สามารถทำได้แบบเดิมที่มีการตั้งระบบความปลอดภัย และอุปกรณ์ไฟร์วอลล์ (firewall) ไว้ภายในบริษัท แต่จำเป็นต้องใช้ความปลอดภัยทางข้อมูลแบบใหม่ที่กระจายออกมาจากจุดเดิมที่ชื่อว่า Cybersecurity mesh เป็นการสร้างป้อมปราการรักษาความปลอดภัยทางไซเบอร์ จากการรวมไว้ที่เดียวภายในบริษัท ให้เป็นจุดย่อยๆเหมือนแคมป์ชั่วคราว โดยการใช้วิธีการนี้นอกจากจะทำให้ความปลอดภัยยังอยู่แล้ว ยังช่วยให้ระบบนั้นมีความยืดหยุ่น รวดเร็ว และแฮกเกอร์นั้นเหนื่อยที่จะเจาะเข้าระบบทีละตัว

แนวคิดของ Cybersecurity mesh

การพัฒนาแนวคิดของความปลอดภัยแบบกระจาย ในโลกไซเบอร์อาจเป็น revolution ที่จำเป็นมาก เพื่อให้เรามั่นใจถึงความปลอดภัยของ sensitive data ในช่วงเวลาของ remote work แบบนี้ อีกทั้งยังเป็นแนวคิดที่กว้างและเกี่ยวข้องกับเครือข่ายโหนดอีกด้วย โดยประกอบไปด้วยการออกแบบและการใช้โครงสร้างพื้นฐานทางด้าน IT security ที่ไม่ได้มุ่งเน้นไปที่การสร้าง “perimeter” รอบ ๆ อุปกรณ์หรือโหนดทั้งหมดของ IT network เพียงอย่างเดียว แต่จะสร้างขอบเขตที่เล็กลง โดยเฉพาะรอบ ๆ อุปกรณ์หรือ access point แต่ละจุดแทน ซึ่งสิ่งนี้เองที่จะสร้าง security architecture แบบแยกส่วนและตอบสนองเราได้มากขึ้น และ Cybersecurity Mesh นี้เองที่จะครอบคลุมถึง access points ที่แตกต่างกันของเครือข่ายได้อีกด้วย

Cybersecurity Mesh คืออะไร ?

โดยเป็นระบบความปลอดภัยทาง network รูปแบบใหม่การทำงานนั้นจะแก้ปัญหาจากเดิมนั้นเป็นเพียงการตั้งระบบ Firewall ที่ทำหน้าที่กรองข้อมูลและจัดการพฤติกรรมที่น่าสงสัยของคนที่ใช้อินเตอร์เน็ตภายในบริษัท รวมถึงควบคุมดูแลข้อมูลที่ใช้งานภายในบริษัทอย่างเครื่องเซิฟเวอร์ที่เป็นฐานข้อมูล โดยเมื่อจำเป็นต้องมีการเข้ามาดึงข้อมูลภายในออฟฟิศก็จะทำโดยการเชื่อมต่อ VPN ที่เป็นเหมือนการเชื่อมอุโมงค์ทะลุมิติเข้ามาเสมือนว่าเข้ามาใช้อินเตอร์เน็ตภายในบริษัทนั่นเอง ทว่าการใช้วิธีการดังกล่าวนี้เองมีความปลอดภัยที่น้อยถ้าหากเกิดการขโมยข้อมูลออกมาซึ่งมีความแตกต่างที่เพิ่มความปลอดภัยในระดับที่บริษัทที่ต้องใช้ความปลอดภัยระดับสูง หน่วยงานรัฐฯ ยอมรับการใช้งานนี้

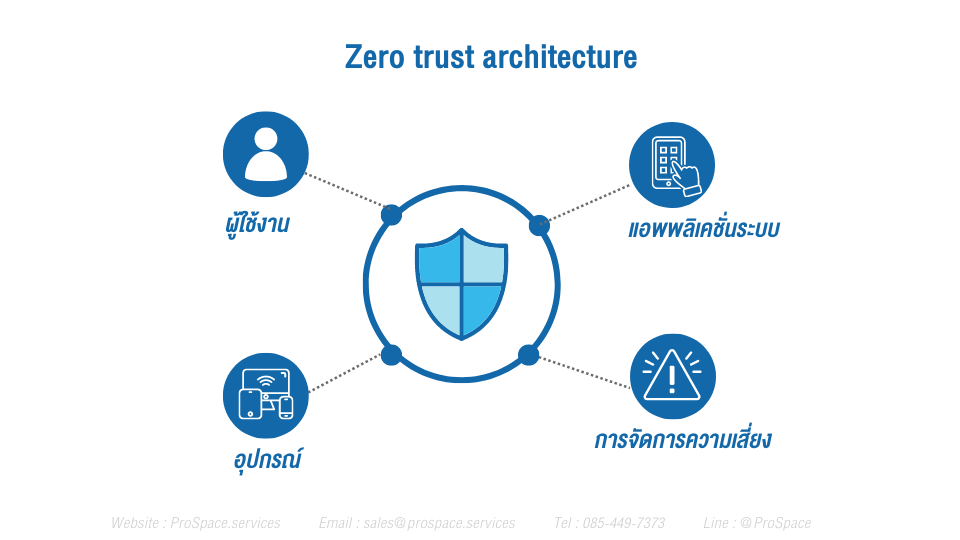

ไม่เชื่อไว้ก่อนแล้วค่อยมาพิสูจน์ตัวตน (Zero trust achitecture)

Zero trust achitecture เป็นปฏิบัติการที่ใช้กันอย่างแพร่หลายในปัจจุบัน โดยวิธีการนี้จะใช้การ “ไม่วางใจ” โดยการตรวจสอบย้อนกลับทุกครั้งที่มีการเข้าใช้งาน ในการใช้งานรูปแบบเดิมถ้าหากมีการเข้าสู่ระบบเพียงครั้งเดียวภายในเครือข่าย(ในบริษัทหรือสำนักงาน) ก็สามารถเข้าถึงข้อมูลได้ทั้งหมดโดยไม่ต้องมาตรวจสอบอะไรเพิ่มเติม

zero trust architecture เป็นการใช้โครงสร้างพื้นฐานร่วมกัน ประกอบด้วย User , Application , Risk management และ devices ยกตัวอย่าง ถ้าหากพนักงาน A ได้ใช้คอมพิวเตอร์บริษัทเปิดเข้าไปดูข้อมูลได้ตามสิทธิ์ที่มี แต่ถ้าหากต้องการเข้าไปดูข้อมูลที่เป็นความลับของบริษัท ถ้าหากมีรหัสผ่านก็สามารถกรอกเข้าไปเปิดดูได้ตามต้องการ ซึ่งเป็นไปตามระบบเดิมที่ไม่มีพนักงานเข้าสู่ระบบจากภายนอกบริษัท แต่ถ้าหากเป็นระบบ ไม่เชื่อไว้ก่อน อย่าง Zero trust achitecture จะเป็นการลดอำนาจของพนักงานคนเดิม และพนักงานคนอื่นๆที่มีสิทธิ์มากกว่า โดยที่ใช้คอมพิวเตอร์ร่วมกับ ai ในการยืนยันสิทธิ์ ไม่ว่าจะเป็นการกรอกรหัสร่วมกับการใช้ biometric ไม่ว่าจะเป็นการยืนยันตัวตนด้วย OTP ใช้นิ้วแสกน รวมถึงการยืนยันตำแหน่งการเข้าสู่ระบบ และเมื่อเข้าสู่ระบบได้แล้วจะมีระยะเวลาที่อยู่ในระบบได้ก่อนที่จะต้องเข้าระบบซ้ำใหม่ และให้เข้าถึงข้อมูลได้น้อยที่สุดเพียงพอสำหรับการใช้งานเท่านั้น

ไม่รวมไว้ที่เดียว แต่กระจายตัวไปทั่วๆ (Decentralised network)

ถ้าหากการทำงานด้วยระบบเดิมนั้นเป็นการตั้ง Firewall เป็นระบบศูนย์กลางที่คัดกรองข้อมูลเข้าออกเครือข่าย รวมถึงควบคุมกฏการใช้งานภายในระบบ โดยการใช้ความปลอดภัยของเครือข่ายนั้นจะเป็นการใช้ Firewall ร่วมกับ Cloud computing โดยใช้นโยบายเดียวกัน ทำให้เมื่อเรา login ผ่านเข้าระบบจากนอกบริษัทจะใช้ฐานข้อมูลบนคลาวในการตรวจสอบความปลอดภัย รวมถึงระบบความปลอดภัยทางข้อมูลก็จะใช้คลาวเป็นตัวกลางในการคัดกรองข้อมูลแทน Firewall ที่ไปตั้งไว้บนบริษัท ทำให้ปัจจุบันอุปกรณ์ Firewall นั้นจะเป็นระบบผสมผสานกับความปลอดภัยบนคลาว cloud security นั่นเอง

รับเทคนิคความรู้ดีๆ เรื่อง "ความปลอดภัยไอทีในองค์กร"

ประโยชน์ของการใช้งาน

เมื่อการ remote working อย่างเช่นการเชื่อมต่อ VPN กลายเป็น “New Normal” สำหรับการนำมาใช้งาน ไม่ว่าจะเป็นพนักงาน, คู่ค้าหรือลูกค้าขององค์กรต่าง ๆ ก็จะกระจายตัวทำงานในสถานที่แตกต่างกันไป ในขณะที่การดำเนินการต่าง ๆ ก็กลายเป็น “นิตินัย” มากขึ้น การคุกคามหาช่องโหว่ระหว่างการพัฒนาความปลอดภัยทางไอทีในสถานการณ์ปัจจุบันก็เพิ่มสูงขึ้นควบคู่กันไป ทำให้การควบคุม cybersecurity มีการปรับตัวยืดหยุ่นและปรับขนาดได้ กลายเป็นสิ่งจำเป็นสำหรับทุกองค์กร และ security trend อย่างความปลอดภัยของข้อมูลที่กระจายตัว ที่กำลังเติบโตนี้ ก็เกิดขึ้นจากการทำลายข้อจำกัดการวางระบบ Firewall ที่เดิมครอบคลุมแค่ในขอบเขตของ Network เดียว ให้ออกนอกขอบเขตของ security perimeter แบบเดิมมากขึ้น พื้นฐานของการใช้งานระบบกระจายตัวของความปลอดภัยนั้นเป็นกระบวนการให้บริษัทออกแบบนโยบายการใช้งาน แล้วตัวอุปกรณ์ Firewall ในปัจจุบันไม่จำเป็นต้องใช้การคัดกรองข้อมูลที่รวดเร็วมากเหมือนเช่นเดิม เพราะมีการใช้ระบบคลาวในการช่วยประมวลผลอีกทางหนึ่ง

การนำเข้าไปใช้ในระบบบริษัท

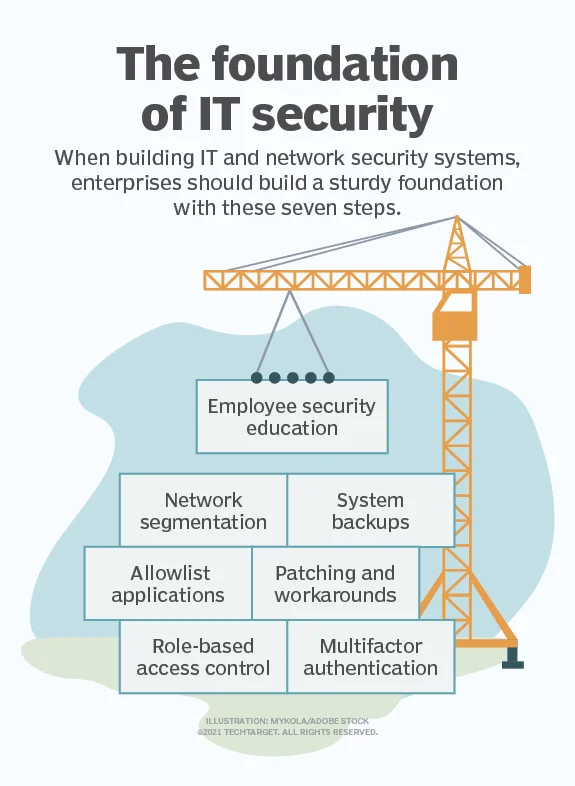

การเปลี่ยนแปลงระบบการทำงานในปัจจุบันที่บริษัทเลือกที่จะลดพื้นที่ของออฟฟิศ ลดการเข้ามาทำงานเหมือนเช่นเดิม ทำให้พฤติกรรมการทำงานนั้นเปลี่ยนทั้งผู้คน และอุปกรณ์ที่ต้องนำมาใช้งาน เหล่านี้เองจึงทำให้การติดตั้งระบบความปลอดภัยไว้ที่เดียวเป็นปราการเหมือนที่ทำมาย่อมไม่เกิดผลดี เพราะถ้าหากการกรอกรหัสผ่านชั้นเดียวโดยให้พนักงานที่ได้รับมอบหมายเดินมายืนยันตัวตนนั้นเริ่มจะไม่จำเป็นและไม่ปลอดภัยอีกต่อไป ดังนั้นการป้องกันของเราก็จำเป็นต้องขยายออกไปสอดคล้องกับโครงสร้างพื้นฐานที่สำคัญของเราตั้งอยู่นอก traditional perimeter รวมถึงอุปกรณ์ที่เชื่อมต่อข้อมูลที่สำคัญขององค์กรก็ต้องขยายออกไปด้วยเช่นกัน

จัดการอุปกรณ์ที่ต้องใช้กับงานในบริษัท

ช่วงนี้เองที่ assets หรือ resources หลักขององค์กรอยู่นอกขอบเขตอย่างง่ายดาย ทั้งทาง logical และ physical ตอนนี้ security infrastructure ขององค์กรต้องมีความพร้อมเพียงพอที่จะครอบคลุม resources ของพนักงานที่ใช้งานร่วมกับ IP ขององค์กร (Intellectual Property หรือทรัพย์สินทางปัญญา) ซึ่งแต่ละองค์กรสามารถบังคับใช้ decoupling policy ของแต่ละองค์กรได้ จากนั้น security แบบใหม่จะถูกสร้างขึ้นแทนขอบเขตทาง physical หรือ logical แบบดั้งเดิม วิธีนี้จะช่วยให้บุคคลภายนอกไม่สามารถเข้าถึง “Right Information” ได้ทั้งเครือข่าย ไม่ว่าข้อมูลนั้นจะอยู่ที่ไหน ซึ่งหมายความว่าเมื่อมีการกำหนดนโยบายแล้ว three-tiered information access protocol สำหรับพนักงานทุกคนจะใช้กฎเดียวกันกับ information access ไม่ว่าใครจะพยายามเข้าถึงข้อมูลหรือสถานที่ที่อยู่ในเครือข่ายก็ตาม การเกิดขึ้นมาของ Cyber security mesh จะช่วยให้ระบบความปลอดภัยของข้อมูลด้วยการกระจายจุดความปลอดภัย แล้วให้แต่ละจุดนั้นมีการตรวจสอบว่าชุดข้อมูลที่มีการ Login เข้ามานั้นตรงกันทั้งหมดหรือเปล่า ด้วยเหตุนี้จึงทำให้นอกจากระบบความปลอดภัยมีความสมบูรณ์เหมือนทำงานอยู่ในบริษัทโดยที่ Firewall ที่รักษาฐานข้อมูลของบริษัทยังคงทำหน้าที่รักษาความปลอดภัยควบคู่กับระบบนี้จะช่วยให้เข้าใจถึงภาพรวม โดยจะแบ่ง รูปแบบความปลอดภัยไอทีที่ใช้ทำงานจากที่บ้านในปัจจุบันต้องประกอบด้วยสิ่งนี้

สมัครรับข่าวสาร "ความปลอดภัยไอทีในองค์กร"

บริการวางระบบ Firewall พร้อมผู้เชี่ยวชาญดูแล

บริการออกแบบระบบไอที พร้อมความปลอดภัยแบบกระจายทำให้พนักงานมีอิสระในการทำงาน มีการตรวจสอบการทำงานและควบคุมระบบได้จากศูนย์กลาง

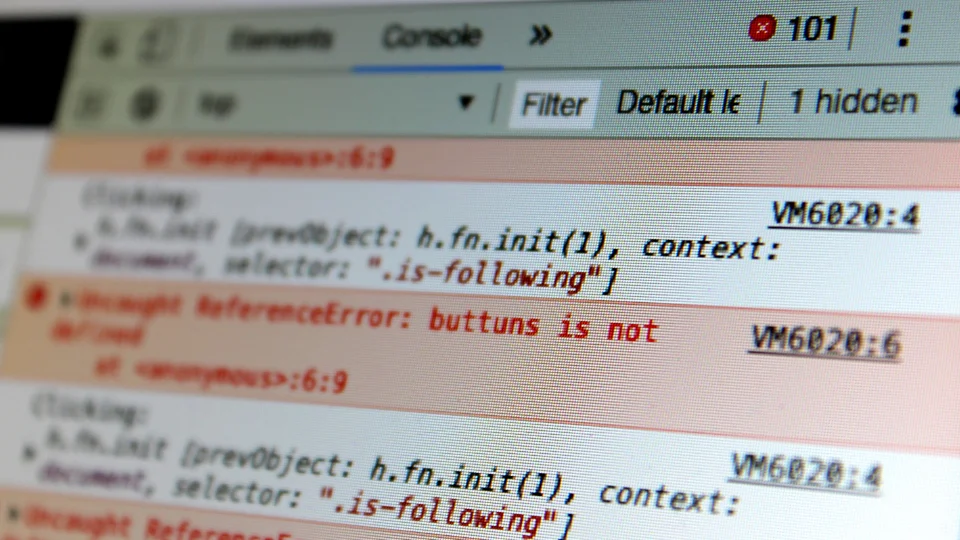

- แก้ปัญหาเน็ตหลุดเป็นประจำ

- แก้ปัญหาคอมพ์ติดไวรัสโดยไม่ทราบสาเหตุ

- แก้ปัญหาเมลบริษัทถูกแสปมเมล

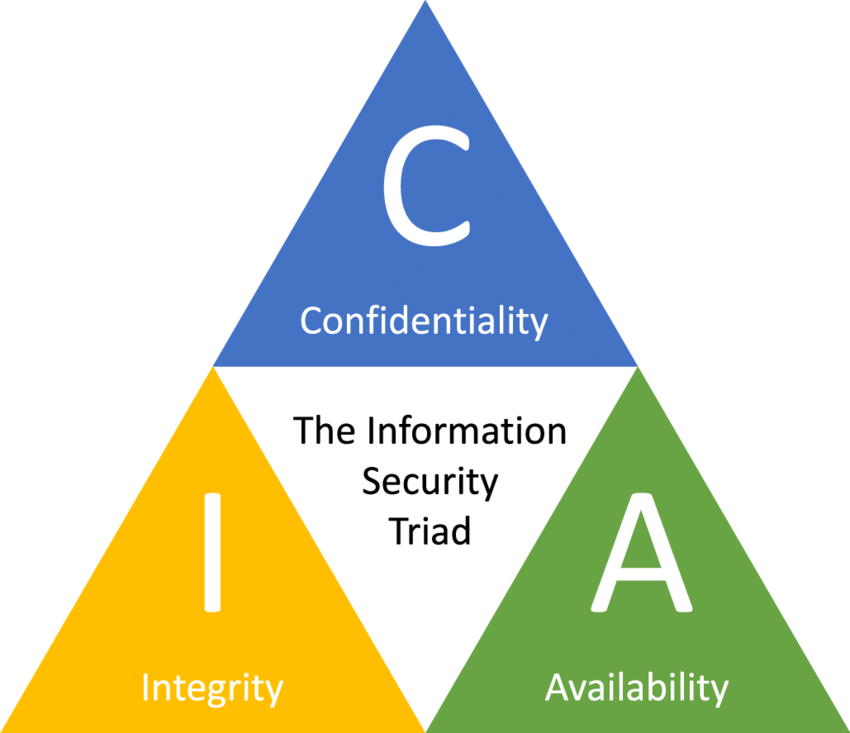

การจัดลำดับความปลอดภัยของข้อมูล

การจัดลำดับความปลอดภัยของข้อมูล

ความปลอดภัยไอทีสำหรับบริษัทที่เริ่มต้น

ความปลอดภัยไอทีสำหรับบริษัทที่เริ่มต้น

เป้าหมายสูงสุดของการใช้ 0-day ก็เพื่อจะได้เข้าถึงและควบคุมโทรศัพท์มือถือได้ เมื่อสามารถเข้าถึงได้แล้ว Pegasus ก็จะถูกติดตั้งหรือเข้าไปเปลี่ยนแอปพลิเคชันในระบบ เปลี่ยนการตั้งค่า เข้าถึงข้อมูลต่าง ๆ และเปิดใช้งานเซ็นเซอร์ ที่ปกติแล้วจะต้องได้รับความยินยอมจากเจ้าของก่อน

เป้าหมายสูงสุดของการใช้ 0-day ก็เพื่อจะได้เข้าถึงและควบคุมโทรศัพท์มือถือได้ เมื่อสามารถเข้าถึงได้แล้ว Pegasus ก็จะถูกติดตั้งหรือเข้าไปเปลี่ยนแอปพลิเคชันในระบบ เปลี่ยนการตั้งค่า เข้าถึงข้อมูลต่าง ๆ และเปิดใช้งานเซ็นเซอร์ ที่ปกติแล้วจะต้องได้รับความยินยอมจากเจ้าของก่อน