หลายครั้งตำรวจมักจะแนะนำเหยื่อ แรนซัมแวร์ ไม่ให้จ่ายเงินให้กับแก๊งอาชญากร ที่เจาะเข้าในระบบคอมพิวเตอร์ อีกทั้งส่วนใหญ่แม้ว่าจะยอมจ่ายเงินค่าไถ่ไปแล้ว แต่ก็ไม่มีอะไรที่ทำให้แน่ใจได้เลยว่าพวกเขาจะได้รับข้อมูลกลับคืน แม้ว่าพวกเขาจะได้รับข้อมูลกลับคืนมา แต่การจ่ายเงินให้กับพวกนั้นกระตุ้นให้เกิดการโจมตีเพิ่มขึ้นอีกเรื่อย ผลตอบแทนที่มากขึ้นนั้นก็หมายความว่าแก๊งพวกนี้สามารถลงทุนในการจ้างนักพัฒนาซอฟต์แวร์และแฮกเกอร์ได้มากขึ้น เพื่อไล่ตามเป้าหมายที่ใหญ่กว่า

บางคนคิดว่าการจ่ายค่าไถ่ให้กับแก๊ง แรนซัมแวร์ ควรเป็นเรื่องผิดกฎหมาย

ปัจจุบันธุรกิจในอังกฤษไม่ถูกดำเนินคดีในข้อหาจ่ายเงินให้กับการเรียกค่าไถ่ของ แรนซัมแวร์ เว้นแต่จะมีเหตุผลอื่น ๆ เช่น เป็นทุนสนับสนุนการก่อการร้าย แต่บางคนก็คิดว่าการจ่ายค่าไถ่นั้นควรจะเป็นเรื่องผิดกฎหมาย อดีตหัวหน้า National Cyber Security Center (NCSC) Ciaran Martin อธิบายว่าปัญหาใหญ่ในเรื่องความปลอดภัยคือ ransomware

เขากล่าวว่า: “การโจมตีด้วยการเรียกค่าไถ่ข้อมูลเป็นหนึ่งในภัยพิบัติที่ใหญ่ที่สุด แต่มีการกล่าวถึงน้อยที่สุดในโลกของอินเทอร์เน็ตยุคนี้”

มาร์ตินกล่าวว่าหากเขาเป็นนักการเมือง เขาจะออกนโยบายให้มีการตรวจสอบอย่างจริงจัง และจะเปลี่ยนกฎหมายให้บริษัทในอังกฤษที่จ่ายค่าไถ่ให้กับแก๊งแรนซัมแวร์นั้น เป็นเรื่องผิดกฎหมาย หรือถ้าไม่ทำให้การจ่ายค่าไถ่เป็นเรื่องผิดกฎหมาย เราควรคิดทางออกอย่างอื่นเพื่อต่อต้านแรนซัมแวร์ เพราะมันเป็นการระบาดร่วมสมัยครั้งใหญ่ที่สุดในโลกไซเบอร์ขณะนี้

บริษัทถึงครึ่งหนึ่งต้องจ่ายเงินเมื่อโดน แรนซัมแวร์ โจมตี

บริษัทถึงครึ่งหนึ่งต้องจ่ายเงินเมื่อโดน แรนซัมแวร์ โจมตี

คิดว่าบริษัทจำนวนมากถึงครึ่งหนึ่งต้องจ่ายเงินเมื่อโดนแรนซัมแวร์โจมตี ซึ่งทำให้ข้อมูลเป็นแหล่งรายได้หลักของแก๊งอาชญากร แรนซัมแวร์บางเวอร์ชันเรียกค่าไถ่ได้หลายสิบล้าน โดยปกติจะอยู่ในรูปแบบของสกุลเงินดิจิทัลที่ยากต่อการติดตาม เช่น บิตคอยน์ ผู้ที่ตกเป็นเหยื่อหลายคนรู้สึกว่าพวกเขามีทางเลือกน้อย

“อีกทางเลือกหนึ่งที่ทำได้คือการสร้างระบบคอมพิวเตอร์และฐานข้อมูลใหม่ทั้งหมดอย่างมีประสิทธิภาพโดยผู้เชี่ยวชาญ”

แต่บางคนก็บอกว่าการโจมตีของแรนซัมแวร์เป็นเพียงต้นทุนในการทำธุรกิจอีกทางหนึ่ง ซึ่งหมายความว่าพวกเขามีโอกาสน้อยที่จะลงทุนใน security systems จากผู้เชี่ยวชาญที่บางครั้งอาจมีราคาสูง หากการจ่ายเงินค่าไถ่ไม่ใช่เรื่องผิดกฎหมาย บริษัทต่าง ๆ จะต้องตรวจสอบให้แน่ใจว่าระบบมีประสิทธิภาพเพียงพอที่จะหยุดยั้งผู้โจมตีได้ตั้งแต่แรก

วิธีการคลาสิคที่หลีกเลี่ยงการโจมตี

วิธีการคลาสิคที่หลีกเลี่ยงการโจมตี

ปัจจุบันเรามีระบบในการสร้างไม่ให้มีการแอบเข้ามาของไวรัส หรือ ตัวสอดแนมการทำงานของเรา ไม่ว่าจะเป็นการป้องกันเข้าถึง การใส่รหัสผ่าน รวมถึงการใช้ระบบกรองข้อมูลที่น่าสงสัยไม่ให้เปิดได้ อย่างไรก็ตามมันเป็นเพียงการป้องกันแค่ส่วนที่คอมพิวเตอร์หยุดยั้งได้เท่านั้น แต่พฤติกรรมการใช้งานของคนก็เป็นส่วนสำคัญที่ทำให้มีการเข้ามาของผู้ไม่หวังดีเหล่านี้ และนี่คือสิ่งที่เราประสบพบเจอได้บ่อย จากการอนุญาตให้ผู้สอดแนมเข้ามาในอุปกรณ์ของคุณ

- ได้รับอีเมลพร้อมไฟล์แนบมาจากคนรู้จัก

ปัจจุบันการได้รับอีเมลจากคนที่รู้จักเองเป็นเรื่องปกติ เพียงแต่ลักษณะการส่งอีเมลแปลกปลอมนั้นมีความแนบเนียนมากยิ่งขึ้น จากเดิมมีการสร้างอีเมลที่เหมือนกับคนที่รู้จัก แต่ชื่ออีเมลอาจจะเปลี่ยนแค่ไม่กี่ตัวอักษร แต่ปัจจุบันนั้นการส่งอีเมลแปลกปลอมอาจจะส่งมาจากคนรู้จักจริงๆ ที่ถูกไวรัสเป็นคนส่งออกมา และเมื่อมีการกดเข้าไปที่ลิงค์ที่มีโค้ดไวรัสฝังอยู่ ก็ถูกติดตั้งโปรแกรมการสอดแนมการใช้งานอย่างทันที - ดาวน์โหลดโปรแกรมจากไหน?

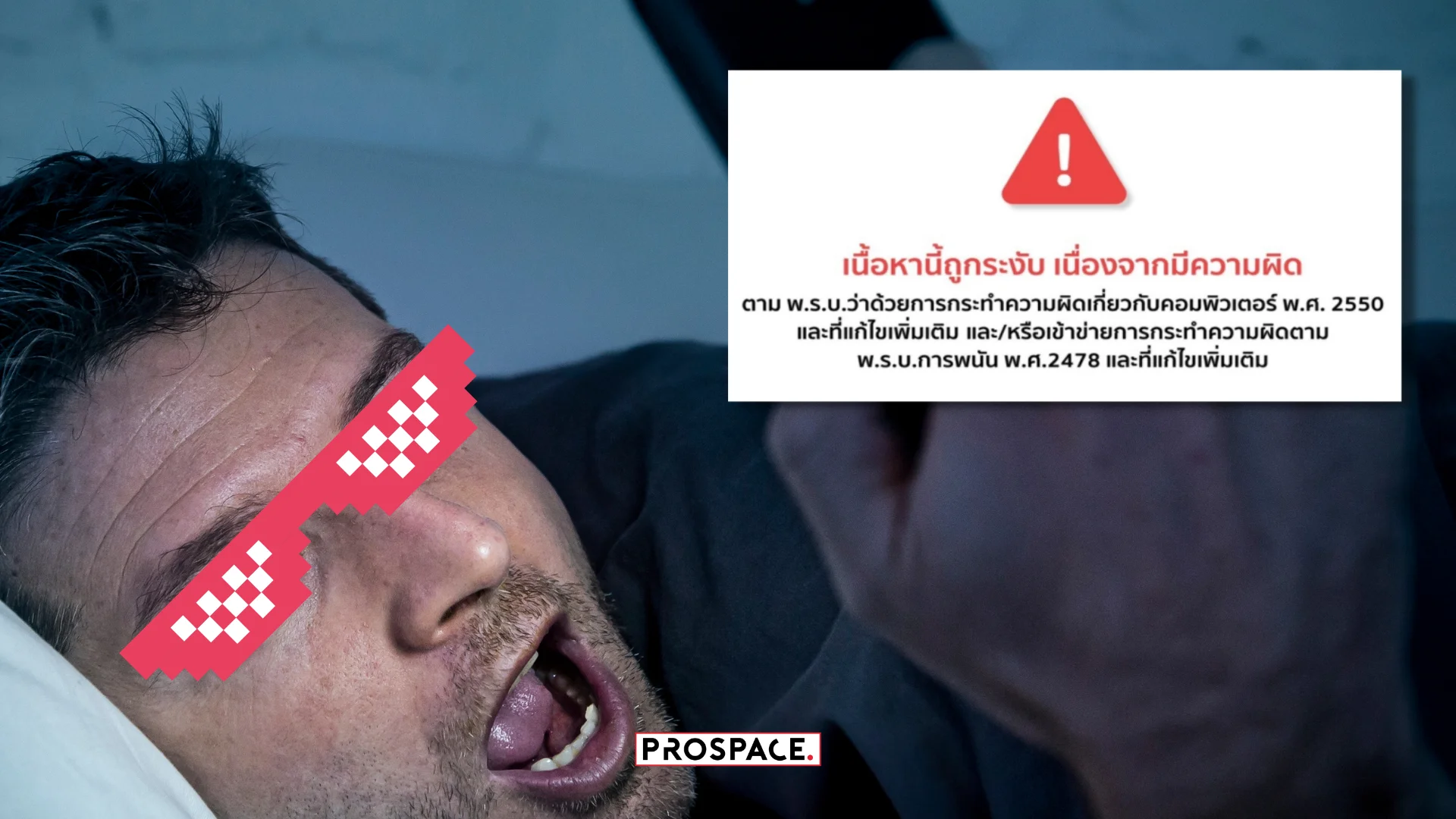

การติดตั้งโปรแกรม โดยดาวน์โหลดจากเว็บไซต์เป็นสิ่งที่ทำกันในปัจจุบัน แต่แน่ใจหรือเปล่าว่าแหล่งที่มาของโปรแกรมเป็นสิ่งที่ไว้ใจได้ ในอดีตเองการติดตั้งโปรแกรมผิดลิขสิทธิ์เป็นการที่แฮกเกอร์เข้าไปแก้ไขโปรแกรมไม่ให้มีการตรวจจับลิขสิทธิ์ ปิดกั้นการเชื่อมต่ออินเตอร์เน็ต แลกกับการใช้โปรแกรมตัวเต็มโดยไม่เสียเงิน พ่วงกับการแอบดักข้อมูลที่สำคัญในเครื่องเพื่อเอาไปใช้หาประโยชน์ แต่ปัจจุบันเองมีการ - กดลิงค์ที่ใครก็ตามที่ส่งมา

นอกจากการดาวน์โหลดจากแหล่งที่ไม่น่าเชื่อถือแล้ว การกดเข้าลิงค์เพื่อนำทางไปที่เว็บไซต์ก็เป็นจุดที่อาจจะเกิดติดไวรัสขึ้นมาได้เช่นเดียวกัน ก่อนที่จะกดลิงค์ที่ใครก็ตามส่งให้มาทางออนไลน์ จะดีกว่าถ้าหากลองถามผู้ส่งให้แน่ใจอีกครั้งว่าเว็บไซต์นั้นเจ้าตัวเป็นคนส่งหรือเลือกที่จะไม่กดเข้าไปอ่านเลยก็เป็นวิธีการดูแลความปลอดภัยเบื้องต้นของตัวเองได้เช่นเดียวกัน

ปิดกั้นการเข้าถึงจากเซิพเวอร์

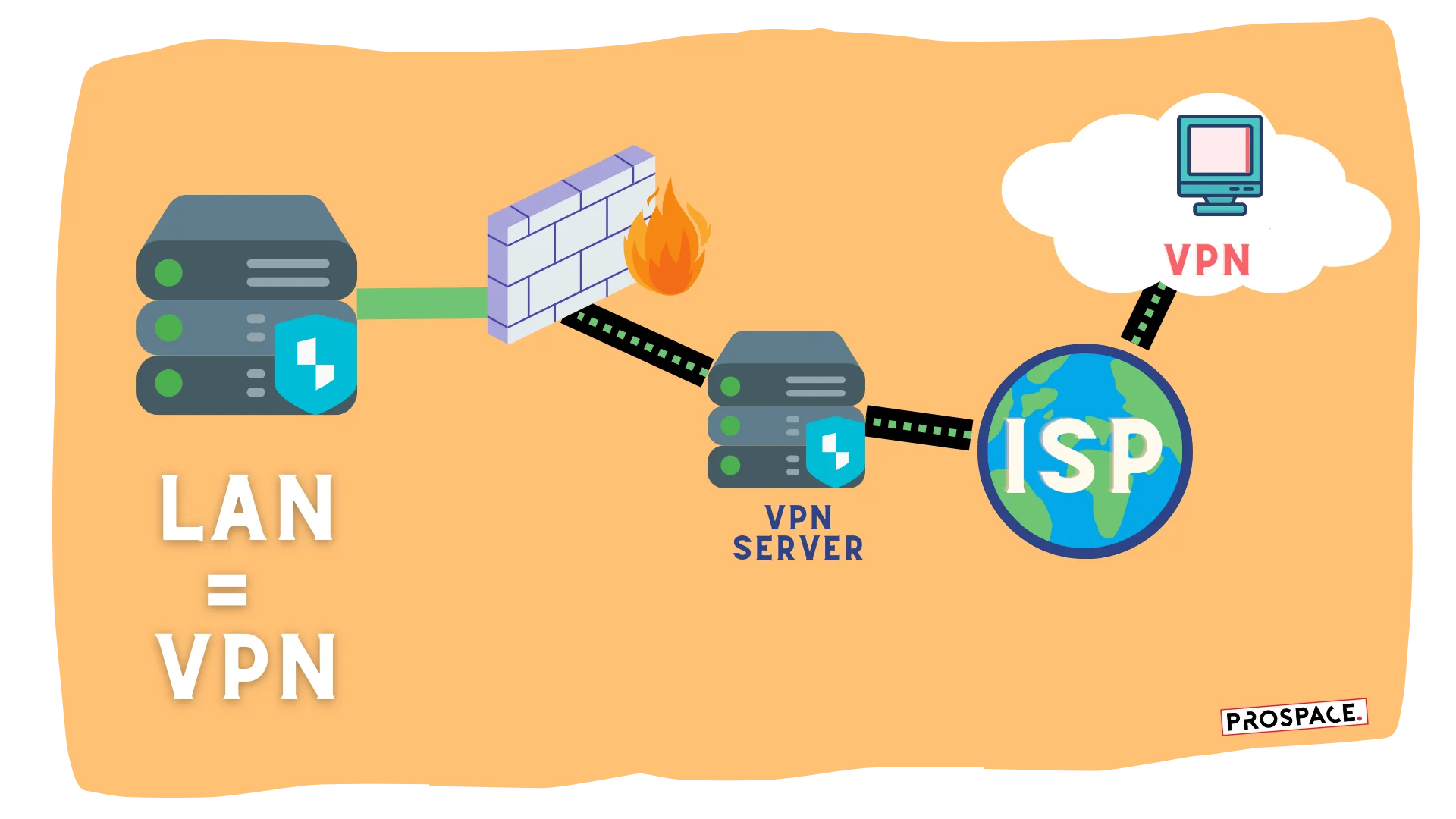

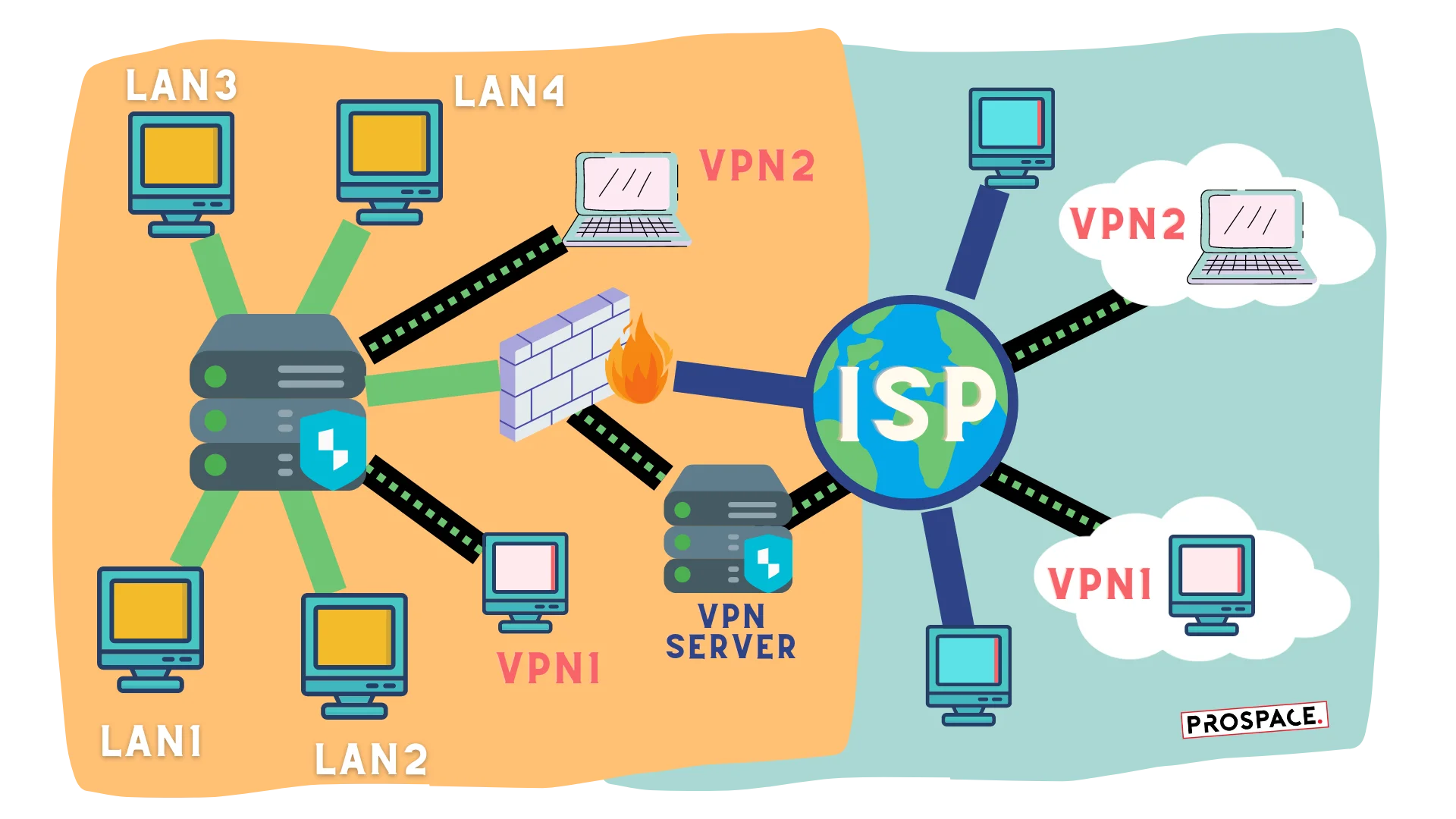

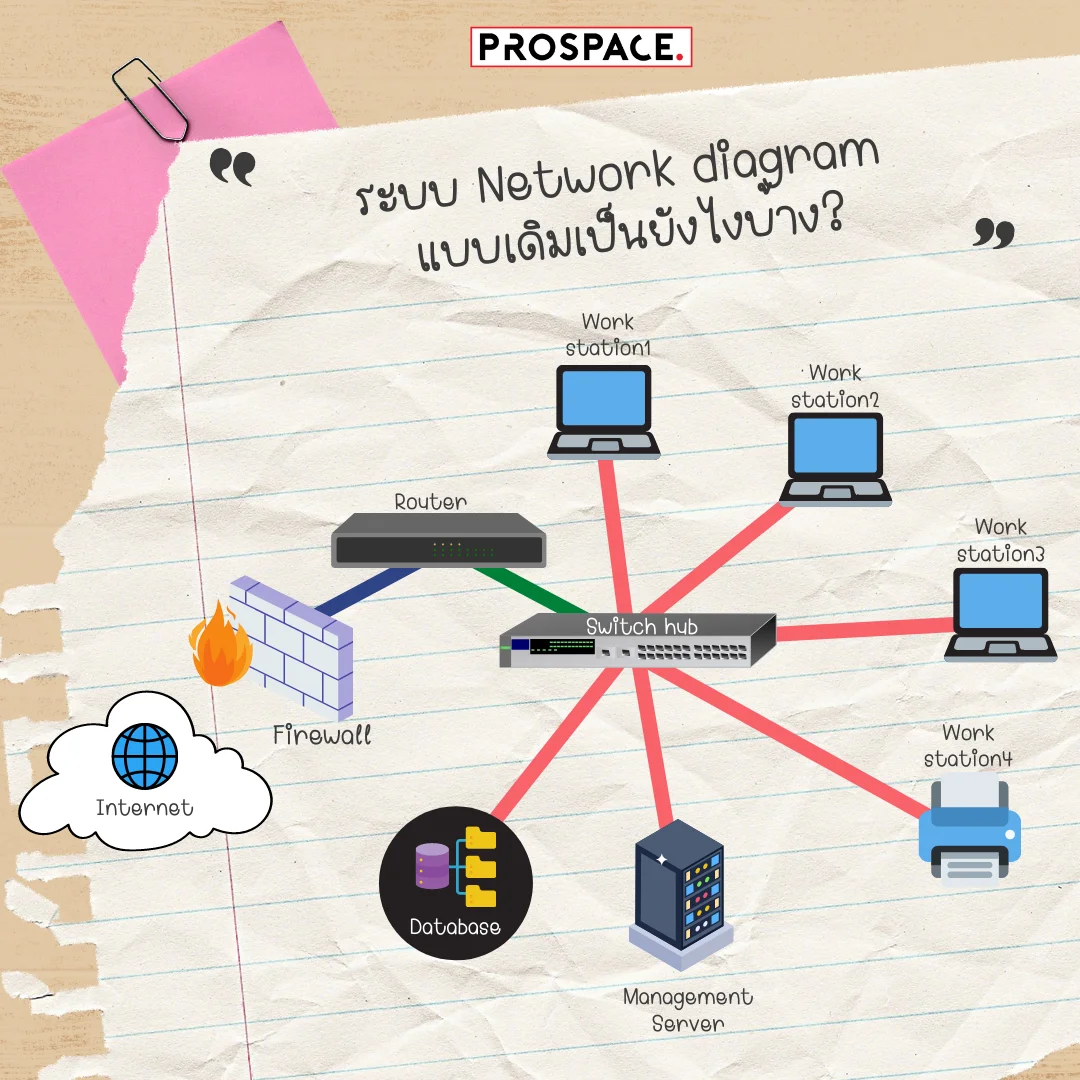

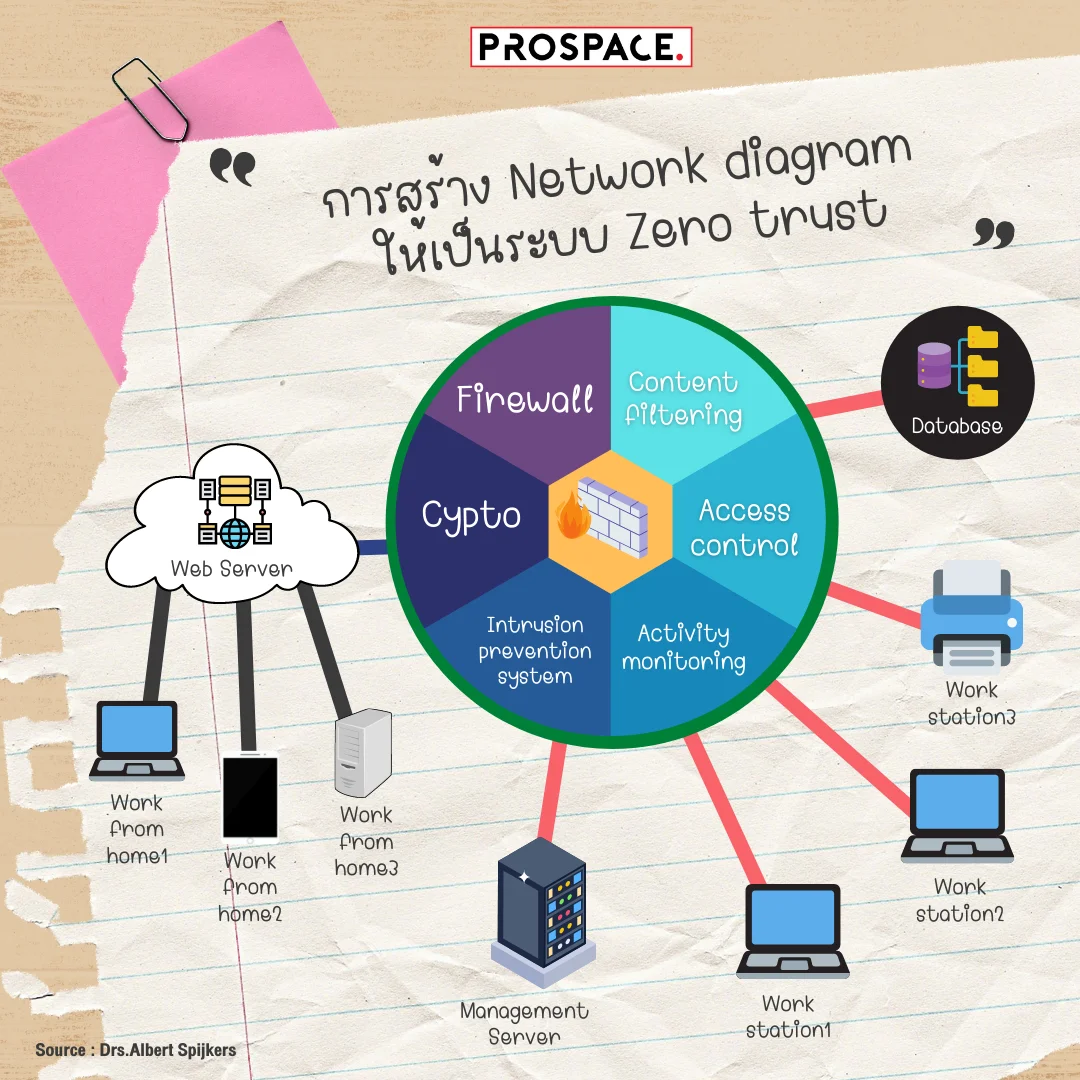

สิ่งสำคัญที่เมื่อมีคอมพิวเตอร์ และอุปกรณ์การเชื่อมต่ออินเตอร์เน็ต เข้ามาใช้เครือข่ายข้อมูลร่วมกัน ผ่านอินเตอร์เน็ตเดียวกัน ฐานข้อมูลเดียวกัน จำเป็นต้องมีการทำข้อตกลงร่วมกันเพื่อให้อุปกรณ์ในเครือข่ายมีความสงบสุข ไม่เกิดการถูกโจมตีหรือฝังตัวของไวรัสที่แอบเข้ามา โดยการสร้างกฏเกณฑ์ขึ้นมานี่เอง นอกจากจะมีการทำให้พนักงานรับรู้ถึงสิ่งที่ต้องเตรียมตัวเฝ้าระวังแล้ว ต้องใช้กลไกที่เป็นการสร้างตาข่ายให้กรองเฉพาะเว็บไซต์ ไฟล์ หรือ ผู้ส่งข้อความที่ปลอดภัย สามารถติดต่อกับเครือข่ายภายในได้ โดยการใช้อุปกรณ์จัดการระบบอินเตอร์เน็ตในองค์กรที่เรียกว่า Firewall โดยหน้าที่หลักจะเป็นการติดตั้งตาข่ายของข้อมูล

- กรองข้อมูลที่ต้องการ

- เห็นผู้ใช้งานเปิดเว็บ

- เก็บข้อมูลว่าใครเข้ามาใช้งานบ้าง

- ปิดกั้นการเข้าถึงบางเว็บไซต์

Firewall as a Service

- ช่วยปิดกั้นเว็บไซต์ที่อันตราย

- ช่วยจัดการการใช้ข้อมูลให้ลื่นไหล

- ช่วยเก็บข้อมูลการเข้าใช้งานของทุกคน

- ป้องกันไม่ให้มีการโจมตี Ransomware

ปรึกษาการทำระบบ Firewall as a Service

กรอกข้อมูลเพื่อให้เจ้าหน้าที่ติดต่อกลับไป

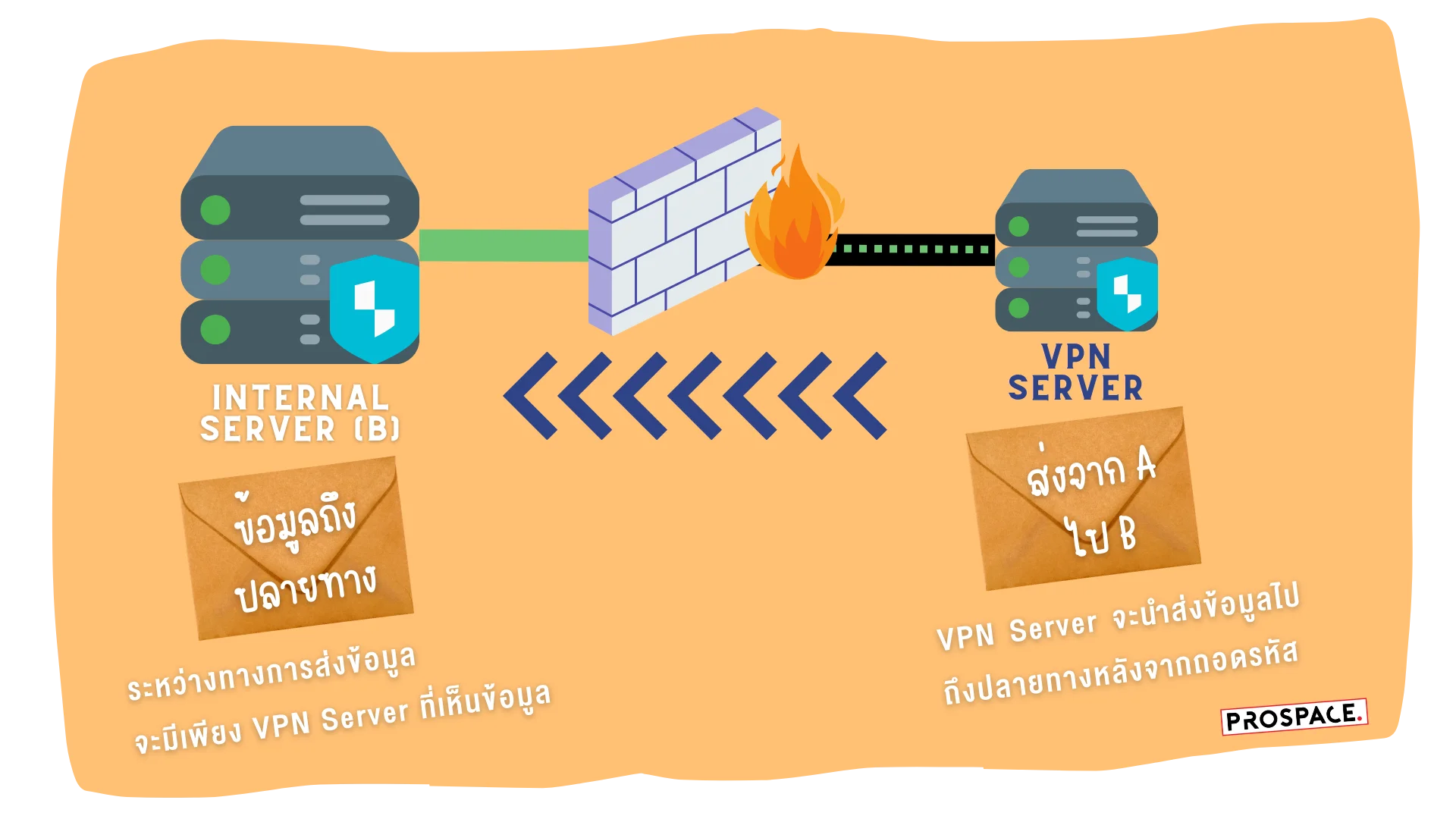

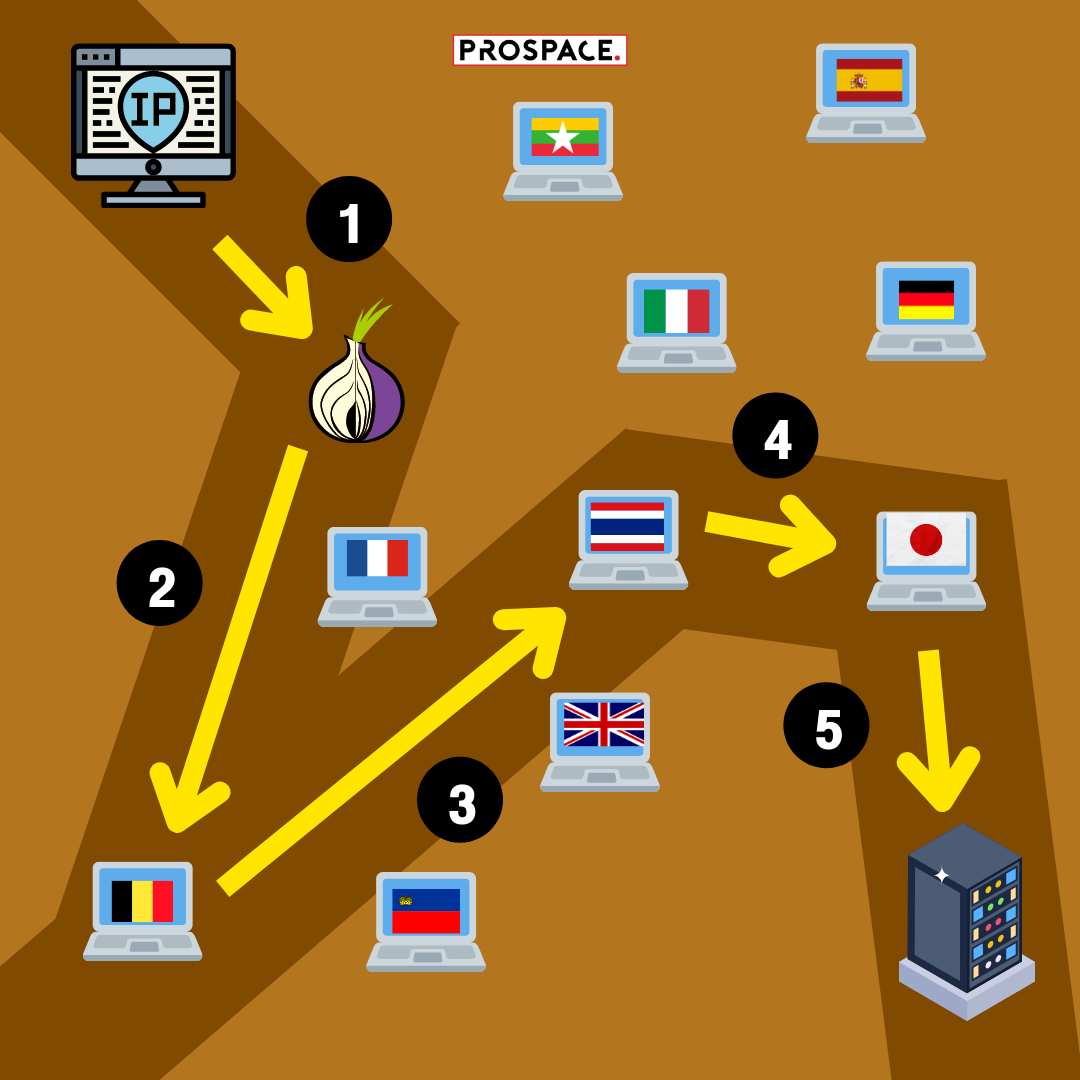

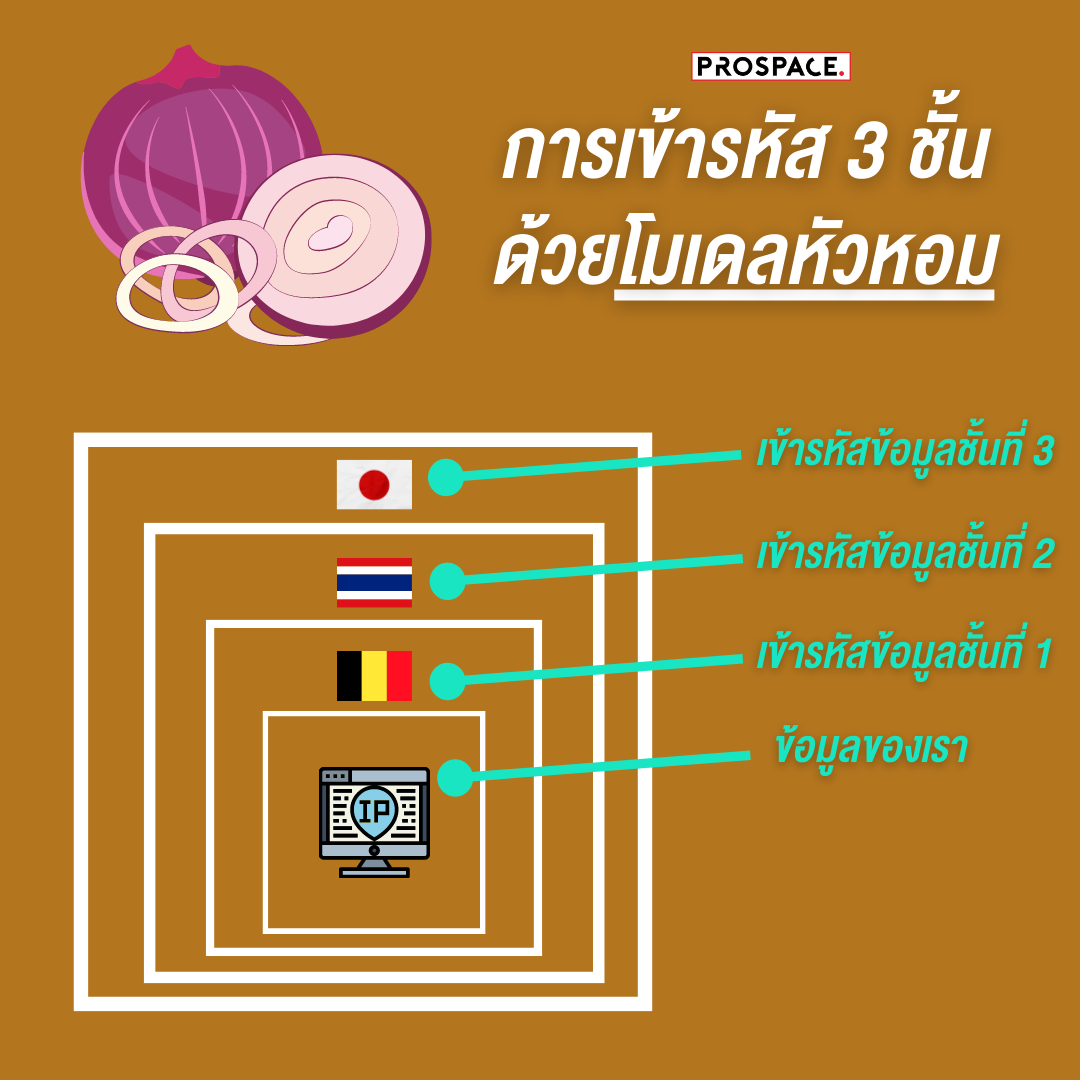

การส่งพัสดุ หรือ จดหมายระหว่างกันนี่เองถ้าหากเกิดปัญหา พัสดุสูญ หรือ เสียหายระหว่างทาง เราสามารถที่จะติดตามหาผู้ที่รับผิดชอบปัญหาที่เกิดขึ้นได้ แต่ถ้าหากสิ่งเหล่านี้เกิดขึ้นบนโลกออนไลน์ที่เราเองต่างไม่รู้เลยว่าใครเป็นใคร ข้อมูลหายเกิดจากที่ไหน และจะตามตัวใครมารับผิดชอบ ผนวกกับคอมพิวเตอร์เป็นอุปกรณ์สมองกลที่คำนวนเก่งคณิตศาสตร์ได้ทีละหลายล้านตัวเลข ทำให้เกิดการพัฒนาการส่งข้อความระหว่างกันโดยการใช้รหัสดิจิตอล ที่สุ่มขึ้นมาเป็นทั้งตัวเลขและตัวอักษร ส่งหาระหว่างคนที่มีชุดถอดรหัสเดียวกันได้ แล้วมันเป็นยังไง?

การส่งพัสดุ หรือ จดหมายระหว่างกันนี่เองถ้าหากเกิดปัญหา พัสดุสูญ หรือ เสียหายระหว่างทาง เราสามารถที่จะติดตามหาผู้ที่รับผิดชอบปัญหาที่เกิดขึ้นได้ แต่ถ้าหากสิ่งเหล่านี้เกิดขึ้นบนโลกออนไลน์ที่เราเองต่างไม่รู้เลยว่าใครเป็นใคร ข้อมูลหายเกิดจากที่ไหน และจะตามตัวใครมารับผิดชอบ ผนวกกับคอมพิวเตอร์เป็นอุปกรณ์สมองกลที่คำนวนเก่งคณิตศาสตร์ได้ทีละหลายล้านตัวเลข ทำให้เกิดการพัฒนาการส่งข้อความระหว่างกันโดยการใช้รหัสดิจิตอล ที่สุ่มขึ้นมาเป็นทั้งตัวเลขและตัวอักษร ส่งหาระหว่างคนที่มีชุดถอดรหัสเดียวกันได้ แล้วมันเป็นยังไง?

ข้อมูลจะถูกขโมยเข้ารหัสอะไรก็ถูกขโมย

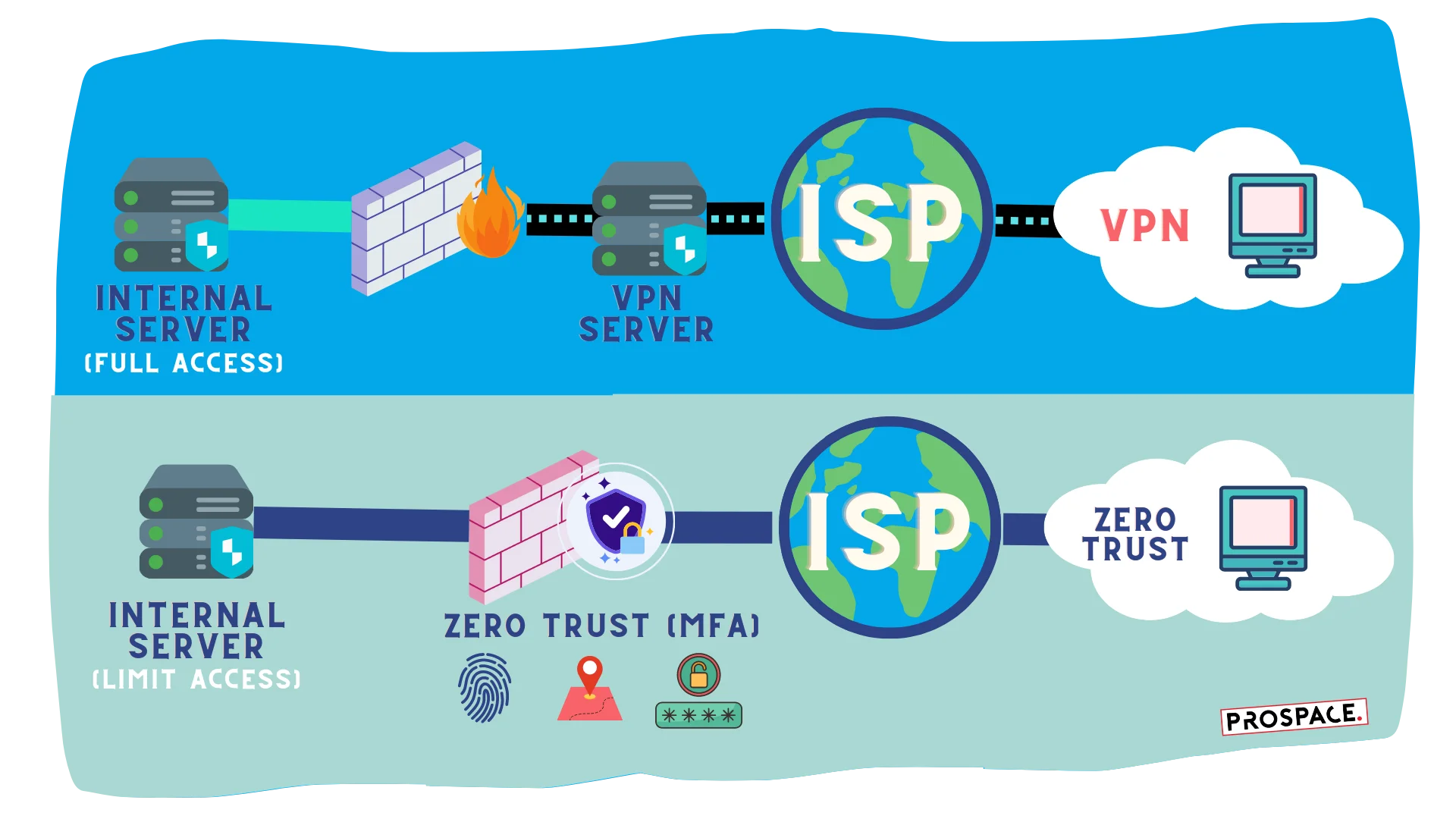

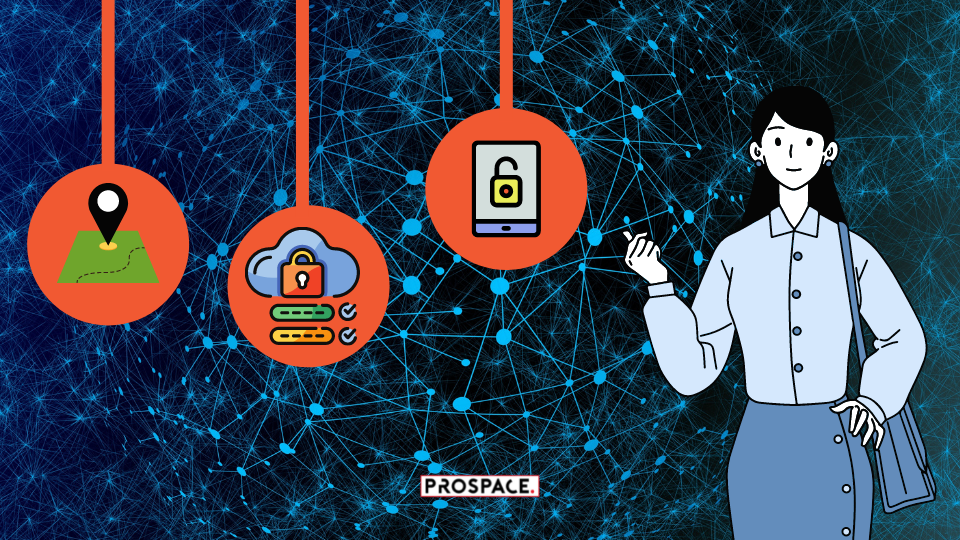

ข้อมูลจะถูกขโมยเข้ารหัสอะไรก็ถูกขโมย โดยที่การทำงานของ Firewall เป็นกระบวนการที่กรองข้อมูลเข้าบริษัท โดยกรองการรับข้อมูล เช่น อีเมลที่อันตราย บลอคการเข้าถึงเว็บไซต์ที่อันตราย รวมถึงการปิดกั้นคำบางคำ หรือ เว็บไซต์บางเว็บ คือสิ่งที่ Firewall นั้นเข้ามาเติมเต็ม โดยร่วมกับการจำกัดข้อมูลของมนุษย์ เช่น ตำแหน่ง GPS ร่วมกับการให้รหัสผ่าน การรับ OTP ร่วมกับการแสกนนิ้ว โดยประสานความปลอดภัยด้วยบริการของ Firewall as a Service

โดยที่การทำงานของ Firewall เป็นกระบวนการที่กรองข้อมูลเข้าบริษัท โดยกรองการรับข้อมูล เช่น อีเมลที่อันตราย บลอคการเข้าถึงเว็บไซต์ที่อันตราย รวมถึงการปิดกั้นคำบางคำ หรือ เว็บไซต์บางเว็บ คือสิ่งที่ Firewall นั้นเข้ามาเติมเต็ม โดยร่วมกับการจำกัดข้อมูลของมนุษย์ เช่น ตำแหน่ง GPS ร่วมกับการให้รหัสผ่าน การรับ OTP ร่วมกับการแสกนนิ้ว โดยประสานความปลอดภัยด้วยบริการของ Firewall as a Service

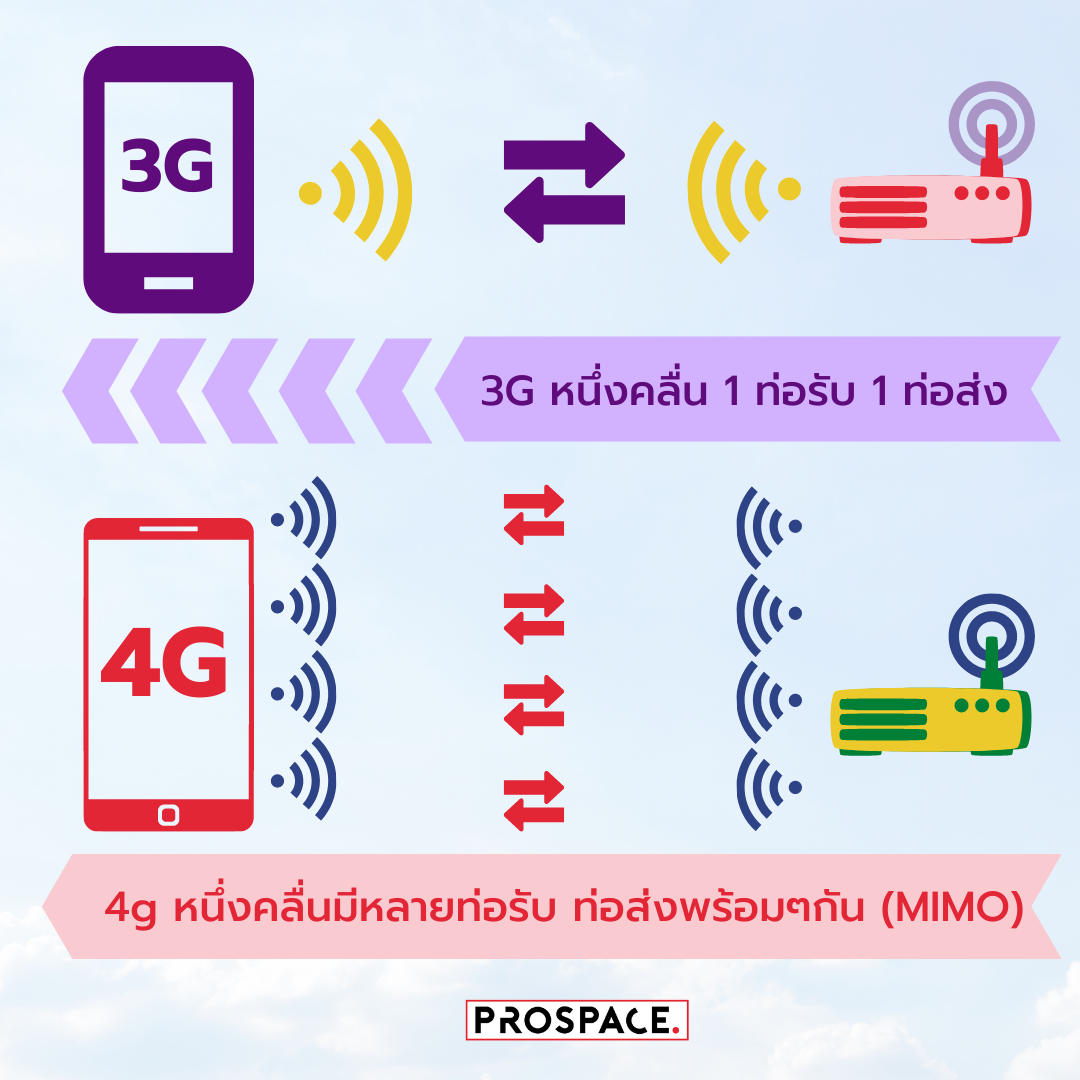

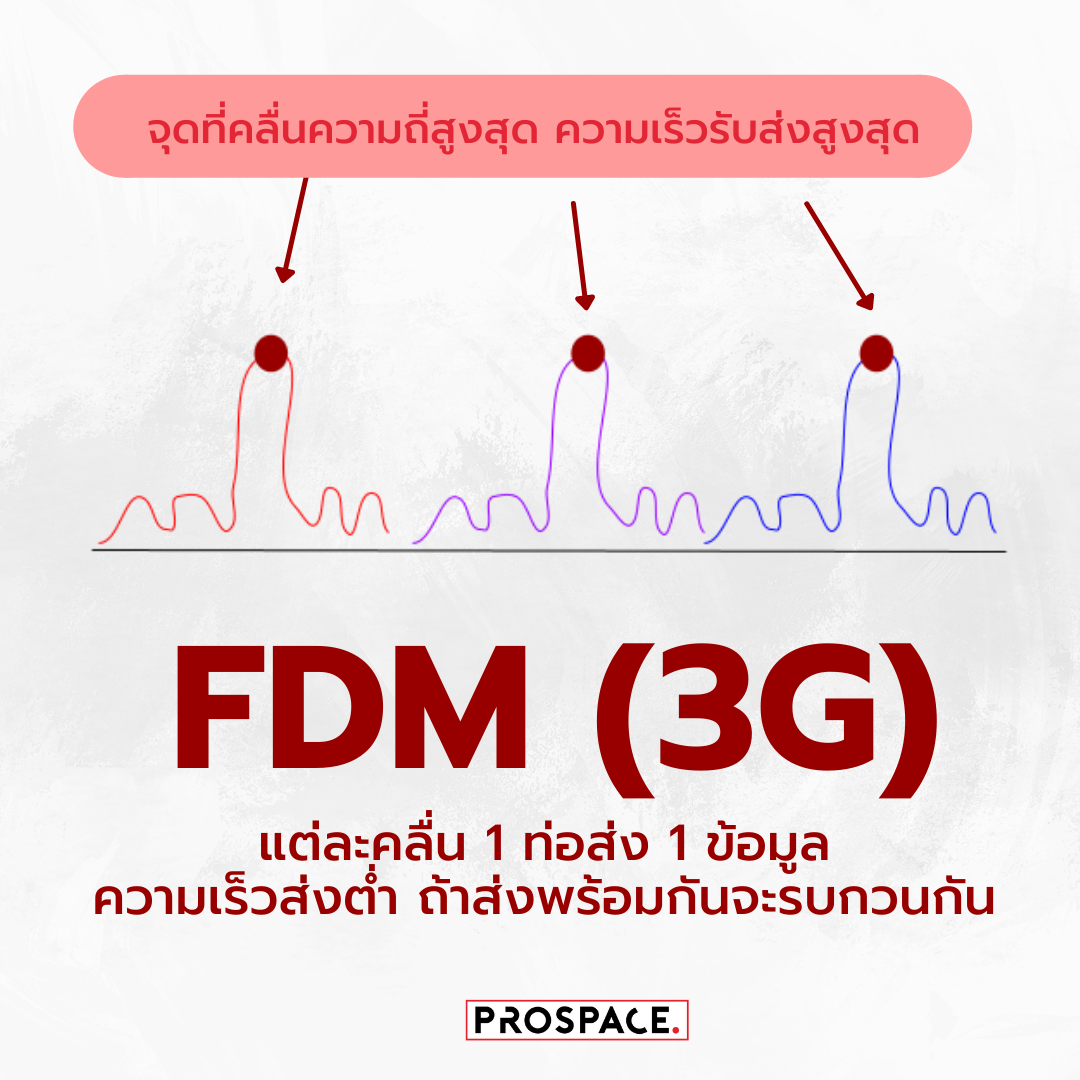

3G คือ สัญญาณเน็ต การก้าวกระโดดของเทคโนโลยี

3G คือ สัญญาณเน็ต การก้าวกระโดดของเทคโนโลยี

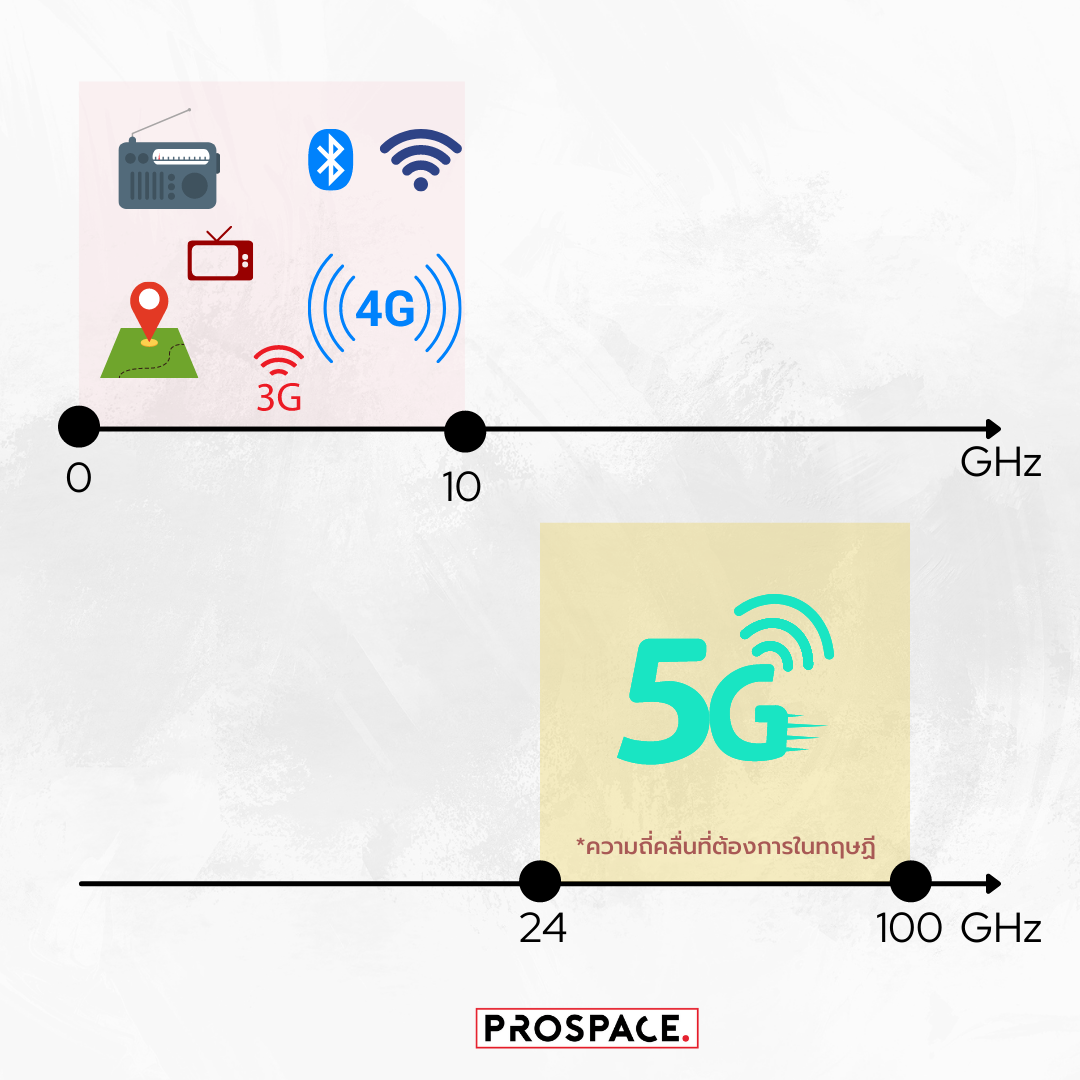

กฏของฟิสิกส์คือยิ่งคลื่นมีความถี่มากเท่าไหร่ จะมีความเข้มข้น (ส่งสัญญาณได้มากขึ้น ส่งข้อมูลได้ปริมาณมากขึ้น) แต่มันมีพลังการทะลุทะลวงที่ต่ำ ผ่านกำแพง ผ่านประตู ก็ทำให้ความเร็วดรอปลงมหาศาล แต่ก็เป็นที่มาของจุดแข็งการพัฒนาความเร็วอินเตอร์เน็ตสูงขึ้นมากๆ โดยใช้ช่วงคลื่น 24-100 GHz ที่ยังไม่มีใครนำมาใช้งาน

กฏของฟิสิกส์คือยิ่งคลื่นมีความถี่มากเท่าไหร่ จะมีความเข้มข้น (ส่งสัญญาณได้มากขึ้น ส่งข้อมูลได้ปริมาณมากขึ้น) แต่มันมีพลังการทะลุทะลวงที่ต่ำ ผ่านกำแพง ผ่านประตู ก็ทำให้ความเร็วดรอปลงมหาศาล แต่ก็เป็นที่มาของจุดแข็งการพัฒนาความเร็วอินเตอร์เน็ตสูงขึ้นมากๆ โดยใช้ช่วงคลื่น 24-100 GHz ที่ยังไม่มีใครนำมาใช้งาน

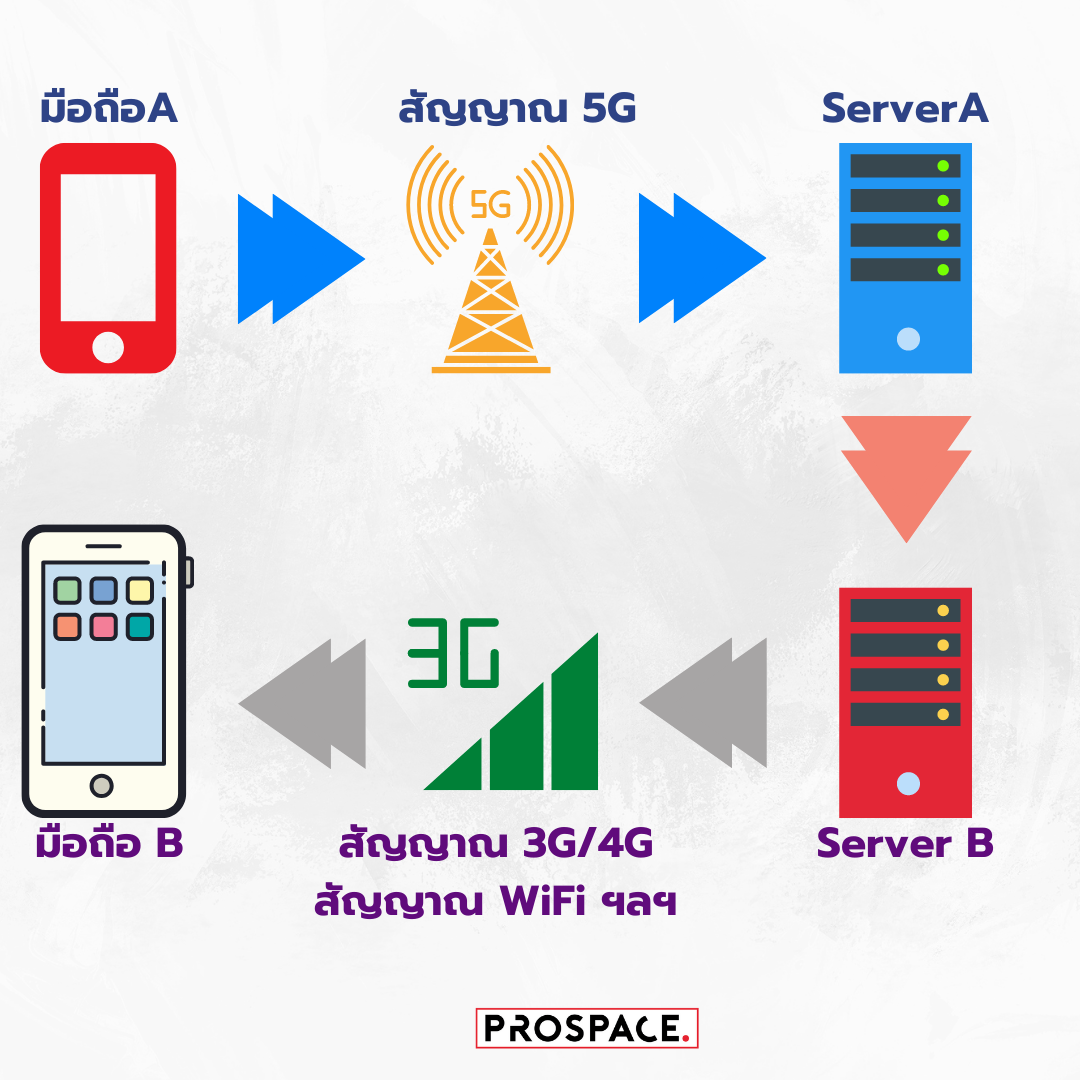

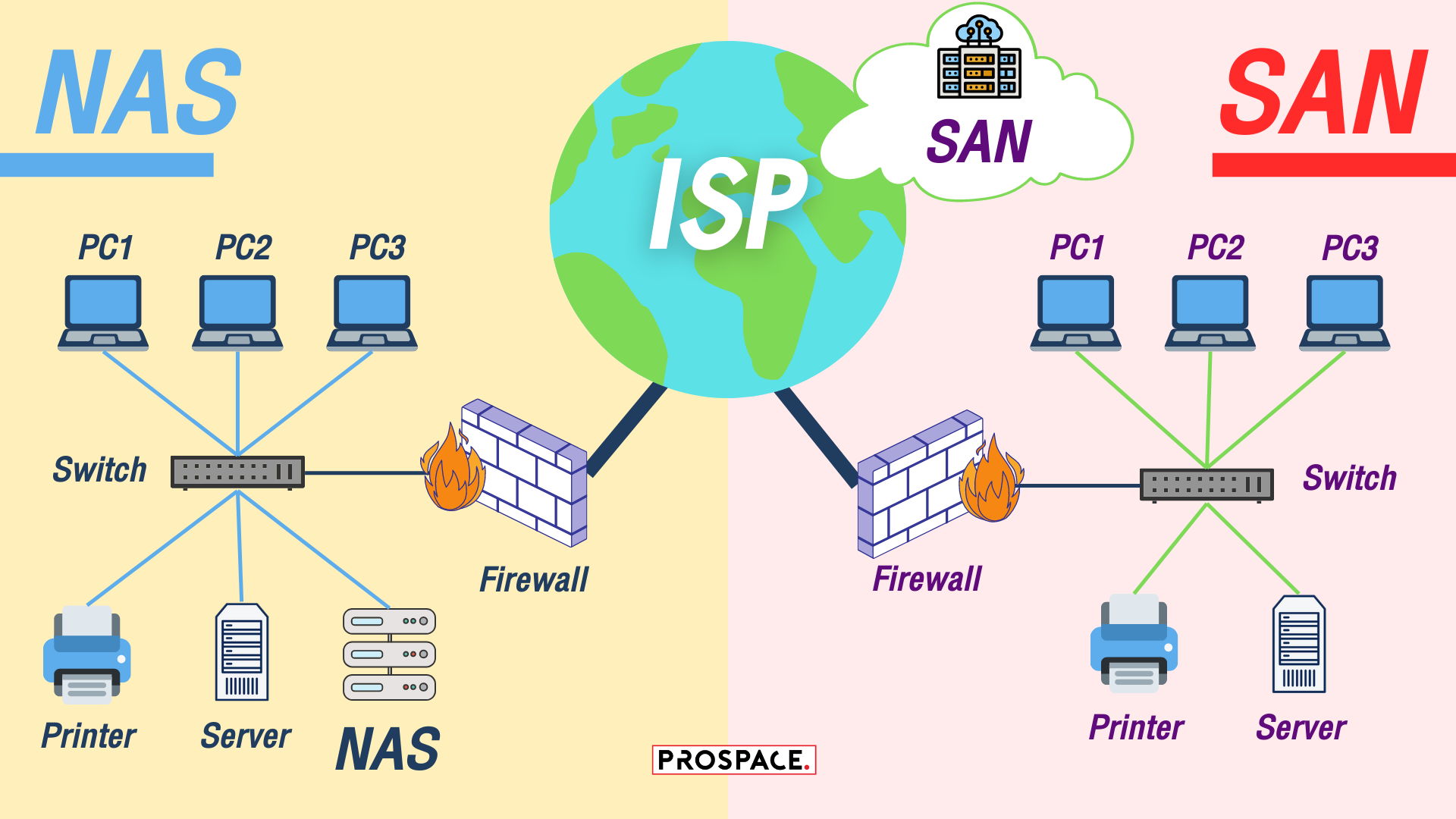

ระบบไหนถึงเหมาะสมกับการใช้งานในเครือข่าย

ระบบไหนถึงเหมาะสมกับการใช้งานในเครือข่าย

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ