ถ้าหากได้สังเกตการทำงานในสายอาชีพต่างๆแล้วจะสะท้อนบุคคลิกของคนหนึ่งออกมาผ่านงานที่ทำได้ เช่น ถ้าสายอาชีพที่ต้องเจอผู้คนบ่อยๆต้องชอบเข้าสังคม ถ้าหากอาชีพที่ต้องใช้ความคิดมากๆต้องเป็นกลุ่มคนที่ชอบอยู่ในที่เงียบสงบ จนหลายครั้งเองเป็นเหมือนคนเก็บตัว ไม่มีแฟน ไม่ค่อยมีเพื่อน ซึ่งหนึ่งในอาชีพที่ไม่ค่อยเจอสังคมมากมายคือ สายงาน IT

สายงาน IT ไม่ใช่ทุกคนที่เก็บตัว แค่เหมือนเฉยๆ

ถ้าหากใครมีเพื่อนทำงานสาย IT ก็จะพบว่าถึงแม้ว่าไม่ใช่ทุกคนที่ทำงานในสายนี้จะเป็นพวกที่ไม่เข้าสังคมเลย แต่คาเรคเตอร์ของกลุ่มอาชีพเหล่านี้จะเป็นกลุ่มที่ต้องคิดและอัปเกรดความรู้อยู่ตลอด ทำให้หลายครั้งแล้วด้วยความที่ทั้งสายงานที่ทำงานไม่เป็นเวลา และต้องปลีกวิเวกในการใช้ความคิด จึงทำให้คนที่เป็นคนชอบเข้าสังคมกลายเป็นเหมือนคนที่ชอบเก็บตัวไปซะงั้นเลย งั้นมาลองดูกันว่าสาเหตุที่ทำให้ชาวไอทีไม่ค่อยจะสละโสดสักทีมีอะไรบ้างนะ?

5 สาเหตุที่ทำให้ชาวสายงาน IT โสดดด

- มีแต่ปัญหาใหม่ๆ

สิ่งที่ท้าทายทีมไอทีอยู่ทุกวันคือการแก้ปัญหาที่มันใหม่เกินที่จะเรียนรู้มา ทำให้หลายครั้งจำเป็นต้องตั้งกระทู้ถามในเว็บบอร์ด การพยายามทดลองแก้ไขด้วยวิธีต่างๆ ทำให้บางครั้งต้องจมกับมันเป็นเวลานานๆ ไม่มีอารมณ์ไปพบเจอผู้คนภายนอก ถึงเวลาก็นอน ตื่นมาก็แก้ปัญหาต่อวนไป

- ทำงานไม่เป็นเวลา

แน่นอนว่าปัจจุบันเรามีโลกออนไลน์ 24 ชม เบื้องหลังคือการคอยดูแลระบบให้สามารถใช้งานได้ดีตลอดเวลา ทำให้ชาวไอทีต้องคอยอยู่ดูแลแก้ไขระบบถึงแม้ปัญหาเล็กน้อยอย่างคุมอุณหภูมิในห้องให้เท่าเดิมตลอดเวลา ก็ยังเป็นสิ่งที่ต้องดูแลใส่ใจไม่ให้ขาด ทำให้ชาวไอทีเองก็ไม่ค่อยมีไลฟ์สไตล์ที่ได้ออกไปพบปะผู้คนในเวลาปกติธรรมดาเท่าไหร่ ถ้าหากไม่ลงเอยในสายอาชีพเดียวกันแล้ว ก็คงจะต้องโสดต่อไปเรื่อยๆสินะ - นอนเช้า ตื่นเที่ยง ทำงานเย็น

สำหรับคนทำงานไอทีแล้วส่วนใหญ่ถ้ายังทำงานกับบริษัททั่วไปในประเทศก็ยังคงทำงานตามระบบและเวลาของบริษัท แต่ด้วยเหตุที่ในปัจจุบันการทำงานไอทีนั้นมีขอบเขตงานที่กว้างกว่านั้น ทำให้หลายคนได้รับงานนอกจากต่างประเทศ เป็นฟรีเแลนซ์ข้ามชาติคนละเส้นแบ่งเวลา ทำให้คนกลุ่มนี้ก็ต้องนอนเช้าแทนที่จะเป็นเวลาปกติเหมือนคนอื่น หรือแม้กระทั่งคนที่ทำงานตามเวลาของไทย หลายคนก็มีคาเรคเตอร์นอนดึกเกือบเช้า เพื่อใช้คาแฟอีนในการขับเคลื่อนชีวิตต่อไป เหล่านี้เองทำให้ชาวไอทีนั้นไม่ค่อยได้ออกไปเจอใครเท่าไหร่ เพราะถ้าว่างก็คือ นอน!

- ติดเกมส์

เนื่องจากไอทีถูกปลูกฝังมาด้วยการคิดเป็นระบบ ต้องวางแผนเป็นประจำ งานอดิเรกหนึ่งที่ทำให้กลุ่มไอทีได้พัฒนาสกิลด้านนี้ คือการเล่นเกมส์ เกมส์เป็นเหมือนหนึ่งในวัฒนธรรมการฝึกความคิดเป็น algorithm รวมถึงการทำงานเป็นทีมอย่างฉลาด แยกแยะเป็น method เป็นเหตุผลว่าหลายครั้งเวลาว่างๆของชาวไอทีเล่นแต่เกมส์…เล่นจนเทพไม่ค่อยมีเวลาไปโฟกัสกับสิ่งแวดล้อมข้างเคียงสักเท่าไหร่นะ - ทุกอย่างมันเกิดขึ้นเร็วมาก

หลายครั้งเวลาดูหนัง ฟังเพลง ออกเดทกับแฟน หรือกำลังอยู่ในช่วงพักร้อน หลายครั้งเองไอทีนี้แหละที่ต้องคอยตอบคำถามให้กับคนในออฟฟิศ บางครั้งต้องกลับไปเช็คดูว่าลืมปิดไฟ เปิดแอร์ หรือ config เปิดปิดอุปกรณ์หรือยัง จนต้องกลับไปที่ออฟฟิศ ซึ่งหลายครั้งเองมันก็เป็นปัญหาจุกจิกที่ไม่ต้องใช้สกิลชั้นสูงเลย แต่ต้องรับผิดชอบซะงั้น คนที่ทำงานฝ่ายนี้จึงจำเป็นต้องรอบคอบ หรือ ต้องพร้อมรับทุกสถานการณ์อย่างหลีกเลี่ยงไม่ได้ ทำให้เวลาที่จะออกไปเที่ยว พักผ่อนกับคู่เดท ก็มักจะพบกับปัญหาเหล่านี้อยู่เสมอนั่นเอง

ปัญหาเล็กน้อยที่ยิ่งใหญ่

สิ่งที่ทำให้เหล่าไอทีนั้นไม่ได้มีเวลาโฟกัสกับการพักผ่อนนี้เองจึงเป็นปัญหาการใช้ชีวิต และการสร้างความสัมพันธ์ใหม่ในหลายๆครั้ง ทำให้ต้องย้อนกลับไปที่กระบวนการวางแผน การรับมือสถานการณ์ที่อาจจะเกิดขึ้นได้ และการหาผู้ช่วยเหลือเป็นไม้เป็นมือในกรณีทื่มีเหตุการณ์ต้องไปเปิด ปิด สวิสต์ เปิดปิดการตั้งค่าแบบกระทันหัน ด้วยบริการที่ชื่อว่า IT Handyman

ผู้ช่วยในเวลาคับขันจะช่วยให้คุณพักผ่อนอย่างเต็มอิ่ม

IT Handyman คือพนักงานที่เข้าใจ IT โดยที่สามารถเข้าใจคำสั่งที่ต้องการจากผู้ว่าจ้าง โดยที่เน้นไปกับ

- ความลับของลูกค้า

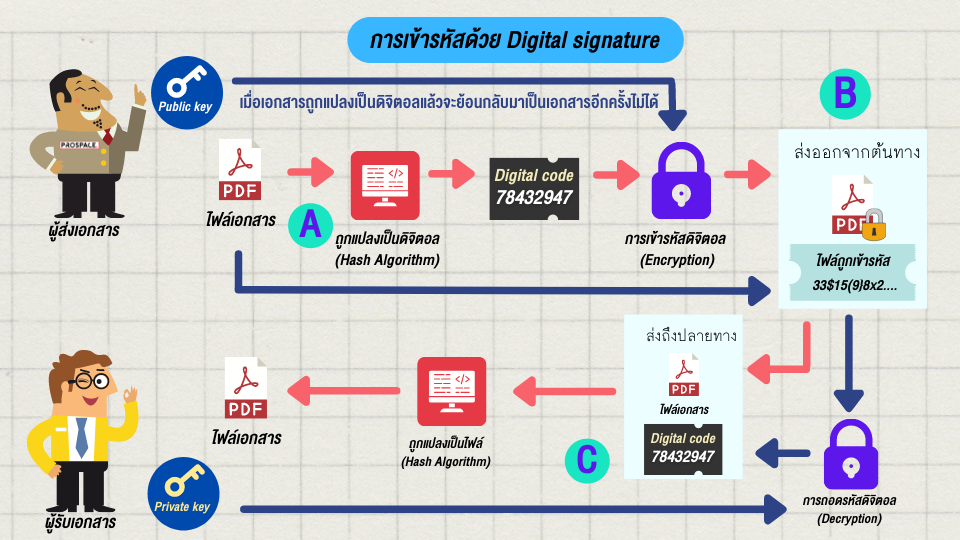

จากประสบการณ์การทำงานของ Prospace สิ่งที่สำคัญมากที่สุดคือการรักษาความลับของผู้ว่าจ้าง โดยที่ผ่านมาเราสามารถนำเคสระดับประเทศมาปรับปรุงในบริการของเราอยู่เสมอ - ความถูกต้องของการสื่อสาร

ทุกขั้นตอนของการทำงานเราคุณเห็นได้ทั้งหมด โดยทีมที่เข้าไปซัพพอร์ตที่เข้าหน้างานทุกขั้นตอน มีการส่งรูปภาพ ส่งวีดีโอ และตำแหน่งหน้างาน เพื่อให้คุณมั่นใจว่าทุกขั้นตอนนั้นถูกต้อง และปลอดภัยมากที่สุด - ถูกคัดกรองมาจากทีมความปลอดภัยไอทีระดับประเทศ

การทำงานระบบความปลอดภัยด้านไอทีสำหรับ Prospace เป็นสิ่งที่ต้องปรับปรุงและเรียนรู้ใหม่ตลอดเวลา ทำให้กระบวนการรับทีมซัพพอร์ตนั้นต้องมีทักษะการเช็คระบบตามขั้นตอน การส่งงานได้แบบ realtime เพื่อมั่นใจว่าคุณจะได้รับความช่วยเหลือที่เหมาะสมและถูกต้อง

ขอข้อมูลบริการ IT Handy man ที่นี่

ทีมงานจะติดต่อกลับไป

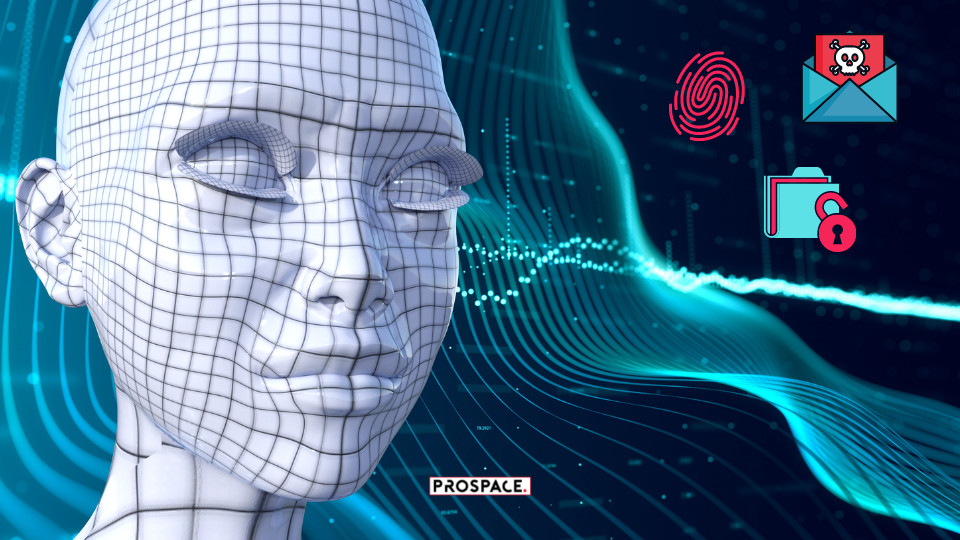

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

การต่อสู้ระหว่างความปลอดภัย VS ความลับของข้อมูล

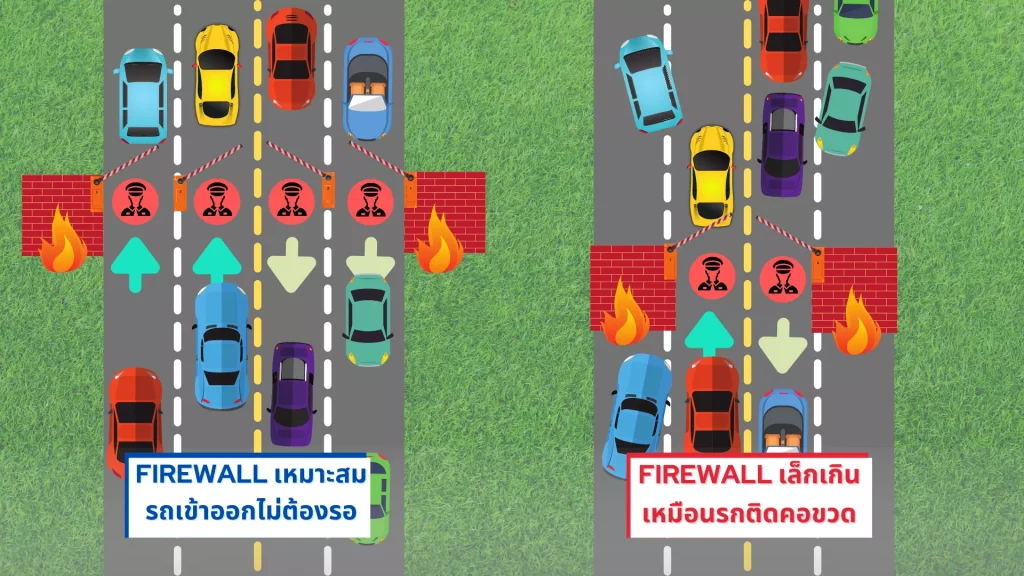

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ

Cyber security คืออะไร?

Cyber security คืออะไร?

2. Beware of the ‘wares’

2. Beware of the ‘wares’

5. ฟิชชิง (Phishing)

5. ฟิชชิง (Phishing)

สรุป

สรุป