5 ฟีเจอร์ ทำระบบความปลอดภัยไอทีในบริษัท ที่ไม่มีไอที โดยทั่วไปเคยสงสัยไหมว่า อินเตอร์เน็ตบริษัท ที่เสียบเข้าเครื่องนั้นมีความผิดปกติหรือเปล่า อย่างเช่น การมีแจ้งเตือนแปลกๆจากบราวเซอร์ การมีหน้าต่างลอยขึ้นมาระหว่างใช้คอมพิวเตอร์ รวมไปถึงการได้รับเมลปลอมมาหลอกเป็นประจำ เน็ตหลุดไม่รู้สาเหตุ โดยทั่วไปปัญหาเหล่านี้นั้นเป็นสิ่งที่เกิดขึ้นได้บ่อยในชีวิตประจำวัน ไม่ว่าจะเป็นการติดไวรัส การติดตั้งบางโปรแกรมที่พ่วงโปรแกรมอื่นเข้ามา หรือแม้กระทั่งการได้รับการมาเยือนจากผู้เยี่ยมชมที่ไม่ได้รับเชิญมาแฝงกายในระบบ โดยที่ระบบความปลอดภัยไม่สามารถตรวจพบเจอ การจำกัดความปลอดภัยทำได้ยากลำบาก ไม่มีผู้ที่พอจะแก้ไขได้ในออฟฟิศ นี่จะเป็น 5 สิ่งที่ทำให้ระบบไอทีบริษัทกลับมาถูกจัดระเบียบได้ ฉบับไม่มีไอทีประจำ ไม่มีคนที่รู้ดูแลระบบ

จัดระเบียบระบบไอทีบริษัทยังไง (สัญญาว่าจะเขียนให้คนไม่รู้ไอทีเข้าใจ)

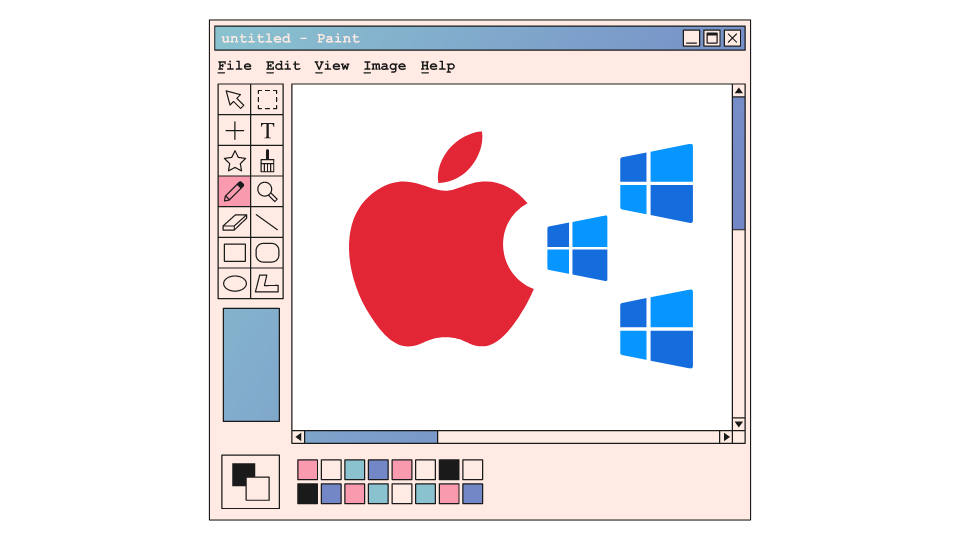

อัปเดต Windows , MacOS ให้ใหม่ล่าสุด

สิ่งที่ง่ายและทำได้ทันทีในวินาทีแรกคือการกดอัปเดตระบบให้มีความปลอดภัยสูงสุด เพราะทุกการอัปเดตนอกจากมันเป็นการปรับปรุงเวอร์ชั่นของโปรแกรมแล้ว ยังปิดจุดบอด bug ที่ถูกเข้ามาทะลุทะลวงได้แล้ว (ในเครื่องของคนอื่นสักที่บนโลกนี้) เมื่อเวลาผ่านไปเจ้าของโปรแกรมต้องรีบแก้จุดดังกล่าวเพื่อไม่ให้ลูกค้าได้รับผลกระทบกับการใช้งาน ดังนั้นถ้าหากไม่ได้มีการอัประบบให้ทันสมัยใหม่ล่าสุดถอดด้ามตลอดเวลา มันก็จะทำให้เป็นเหยื่อได้นั่นเอง ในกรณีที่ใช้ Windows เก่าๆนั้นสิ่งที่ต้องแบกรับคือ Microsoft ที่เป็นเจ้าของผลิตภัณฑ์ก็ไม่ช่วยแก้ช่องโหว่อีกต่อไป หมายถึงหลังจากนั้นถ้ามีคนเจาะระบบสำเร็จแล้ว จะไม่มีการอุดรอยรั้วให้อีกต่อไป ถ้าหากสามารถอัปเกรด (ซึ่งตอนหลังอัปเกรดรุ่นฟรี) ก็ควรจะทำ หรือถ้ากรณีที่ไม่มั่นใจว่าจะทำให้ระบบที่ใช้งานอื่นๆมันใช้ร่วมกันได้หรือเปล่า เราขอแนะนำให้ลองพูดคุยกับ ผู้เชี่ยวชาญด้านระบบ หรือ ทดลองเปลี่ยนบางเครื่อง เพื่อดูว่ามันไม่เจ๊งแน่นะวิ !?!

ตั้งรหัสผ่านใหม่ให้ปลอดภัยสูง

ตอนนี้หลายโปรแกรม หลายแอพพลิเคชั่นนั้นจะบังคับให้เปลี่ยนรหัสผ่านใหม่เมื่อผ่านไประยะเวลาหนึ่ง การตั้งรหัสผ่านที่ผสมกันทั้งตัวเลขและอักษร รวมถึงการยืนยันตัวตนอีกชั้นด้วยรหัส OTP หรือ แสกนนิ้วที่เรียกว่า Two factor authentication โดยถ้าใช้งานในโปรแกรมหลักอยู่แล้วก็จะมีการบังคับให้เปิดระบบนี้เพื่อให้มีความปลอดภัยสูงขึ้น ในกรณีที่เป็นโปรแกรมภายในที่ทำขึ้นมาใช้เอง ถ้าหากพิจารณาในการเพิ่มฟีเจอร์กรอกรหัสผ่านสองชั้นได้ ก็จะช่วยให้ปราการของบริษัทได้รับการดูแล

ไฟล์อะไรลับ ละเอียดอ่อน ก็ใส่ ฟีเจอร์ ตั้งรหัสผ่านไว้

การเข้ารหัสไฟล์เฉพาะที่สำคัญสำหรับออฟฟิศในคอมพิวเตอร์เครื่องเดียว อาจจะสามารถทำได้ตามวิธีการนี้ Windows 10 ขึ้นไป / MacOS Ventura 13 แต่ในกรณีที่ใช้ไฟล์ร่วมกันทั้งบริษัท ไม่ว่าจะผ่านเครื่อง Server หรือ NAS โดยสามารถกำหนดได้ว่า โฟลเดอร์นี้ใครจะมองเห็นได้บ้าง ใครมีสิทธิ์เปิดไฟล์นี้ได้บ้าง รวมถึงการยืนยันตัวตนหลายขั้นตอนก็จะช่วยให้ไฟล์นั้นถูกจัดระเบียบได้

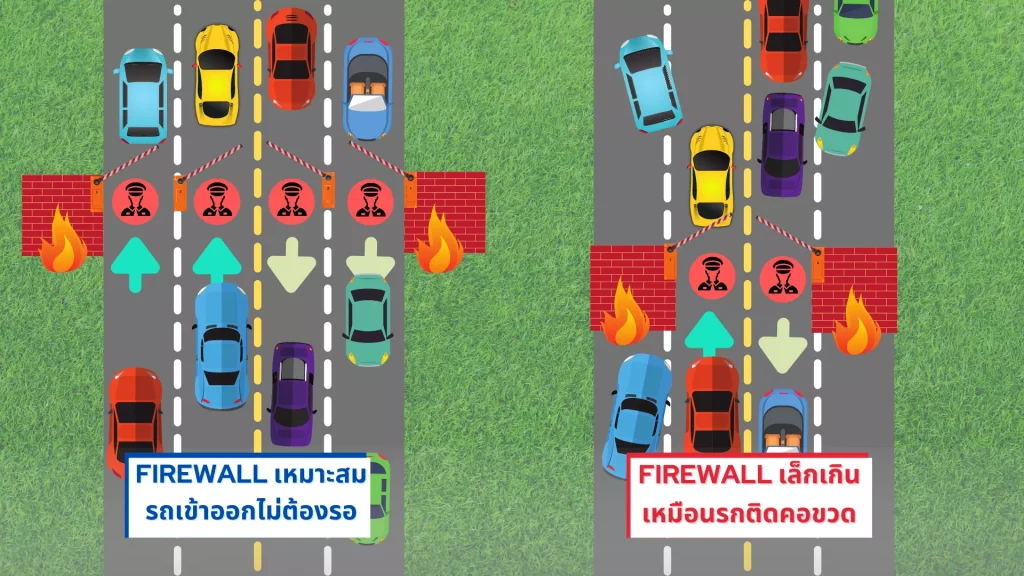

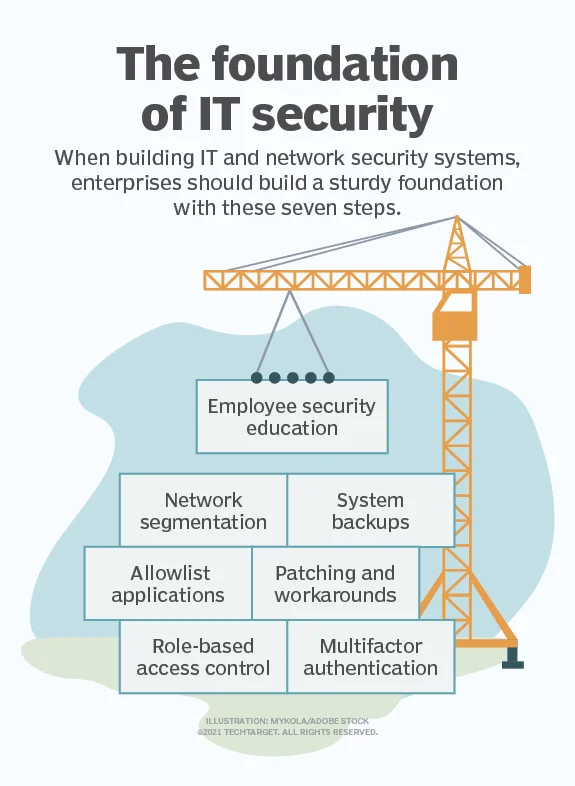

Firewall ต้องเข้าแล้วล้ะ (ป้อมยามของไอที)

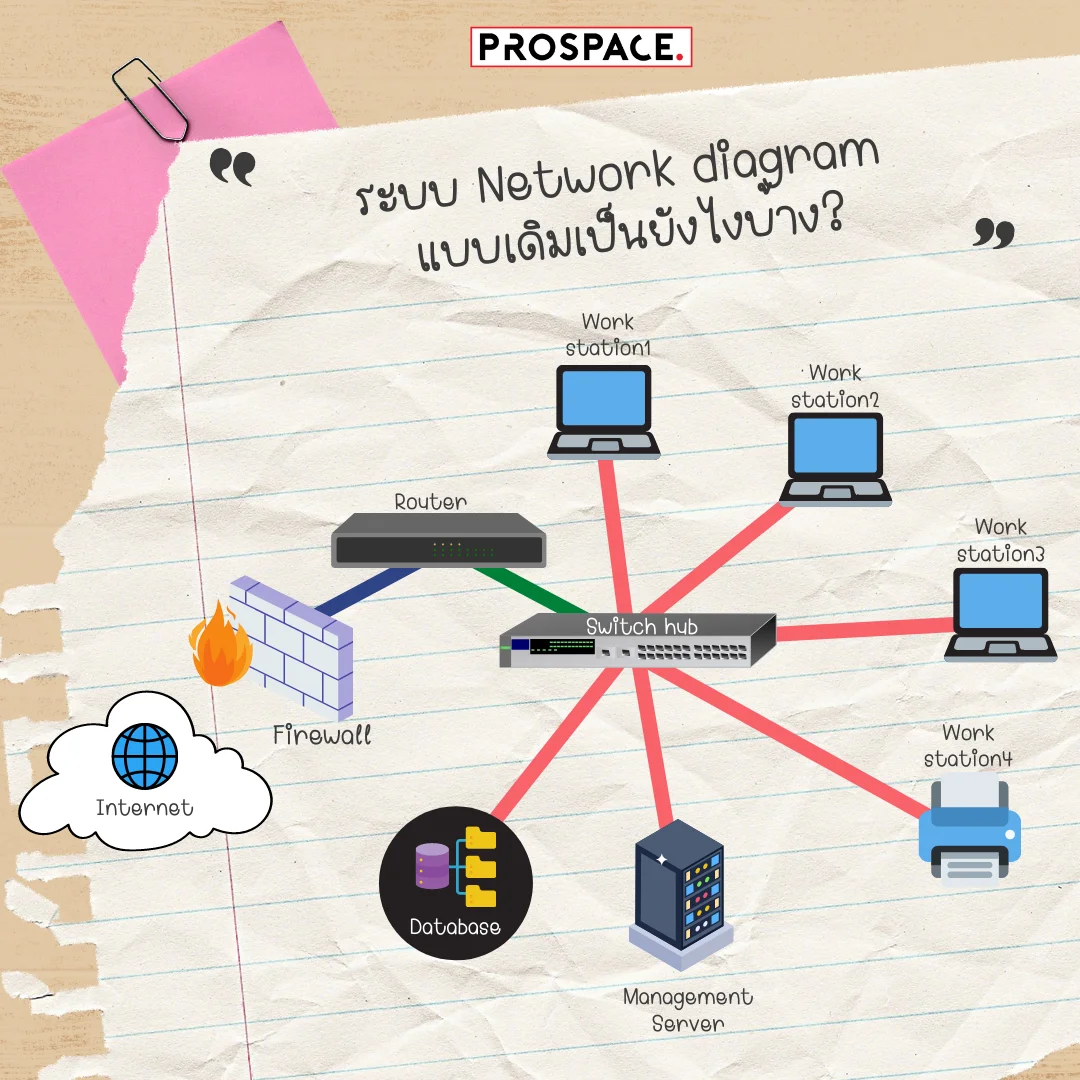

ถ้าการใช้เน็ตบ้านมาติด ก็จะมีอุปกรณ์พ่วงเข้ามาประเภท เร้าเตอร์ ต่อสายแลนเข้าเครื่องคอมพ์โดยตรงเลย แต่ในออฟฟิศที่มีความซับซ้อนกว่าคอมพิวเตอร์ไม่กี่เครื่อง จำเป็นต้องมีเครื่องกรองข้อมูลให้คนที่ไม่ใช่ออกไป

- กรองข้อมูล

- บลอคเว็บ

- บลอคโหลดไฟล์แปลก

- ส่องคนใช้งานไม่พึงประสงค์

สำรองข้อมูล ไม่มีก็ต้องทำ

โดยทั่วไปแล้วทุกบริษัทมีการเก็บข้อมูลไว้ส่วนกลาง (ในกรณีที่มีอุปกรณ์ Server ของตัวเอง) ทำให้การเก็บข้อมูลเหล่านั้น ไม่ว่าจะเป็นข้อมูลการขาย ข้อมูลทางบัญชี ข้อมูลพนักงานต่างๆ ถึงแม้ว่ามีการกำหนดบทบาทของผู้ใช้งานให้ใครเข้าถึงข้อมูลส่วนไหน แต่ในกรณีที่มีการยกเค้าเครื่อง ขโมยข้อมูลไปทั้งฮาร์ดดิสก์ ติดไวรัสแรนซัมแวร์อย่างไรก็ตาม การเตรียมพื้นที่สำรองข้อมูลที่ปลอดภัยไว้อีกชุดในอีกสถานที่หนึ่งเป็นสิ่งที่จำเป็นมากๆๆ ถ้าหากไม่มีการทำ mirroring (ก้อบปี้ไฟล์ไว้อีกลูกฮาร์ดดิสก์) หรือ Backup ไว้บน Cloud ก็สามารถทำได้เช่นเดียวกัน

สอนคนในบริษัทให้เข้าใจพื้นฐานการถูกหลอกลวง

การเทรนให้กับพนักงานก็เป็นสิ่งที่ต้องทำ ไม่ว่าจะเป็นพฤติกรรมที่อาจจะถูกหลอกลวง การดูชื่ออีเมลที่ถูกปลอมขึ้นมา การหลอกให้ทำอะไรบางอย่างจากผู้ที่เหมือนจะรู้จัก สิ่งเหล่านี้สามารถอบรมทีมงาน รวมถึงทดสอบความเข้าใจของพนักงานได้ สามารถหาคอร์สเพื่ออบรมทีมงานได้จากที่นี่

5 ฟีเจอร์ ที่เป็นสกิลสามัญประจำบ้านของทุกบริษัท

ตั้งกฏเหล็ก ( ฟีเจอร์ ที่เห็นผลได้เร็วสุด)

การตั้งกฏเกณฑ์การใช้งานระบบก็เหมือนกับการตั้งกฏของพนักงานในบริษัทในการเข้างาน ลามาสายเท่าไหร่ เพียงแต่กฏเกณฑ์ดังกล่าวนั้นจะแตกต่างออกไปในส่วนของเน็ตเวิร์ค การใช้คอมพิวเตอร์บริษัท การใช้อินเตอร์เน็ตบริษัทเท่านั้น

กฏของพนักงาน

การใช้งานอินเตอร์เน็ตในเคสของบริษัทที่ไม่ต้องการให้พนักงานเข้าไปเล่นโซเชี่ยลมีเดียในเวลางาน ก็อาจจะจำกัดการใช้งาน การไม่ให้เข้าบางเว็บไซต์ซึ่งขึ้นอยู่กับนโยบายการทำงานของบริษัทเองเช่นเดียวกัน

กฏของทางเทคนิค

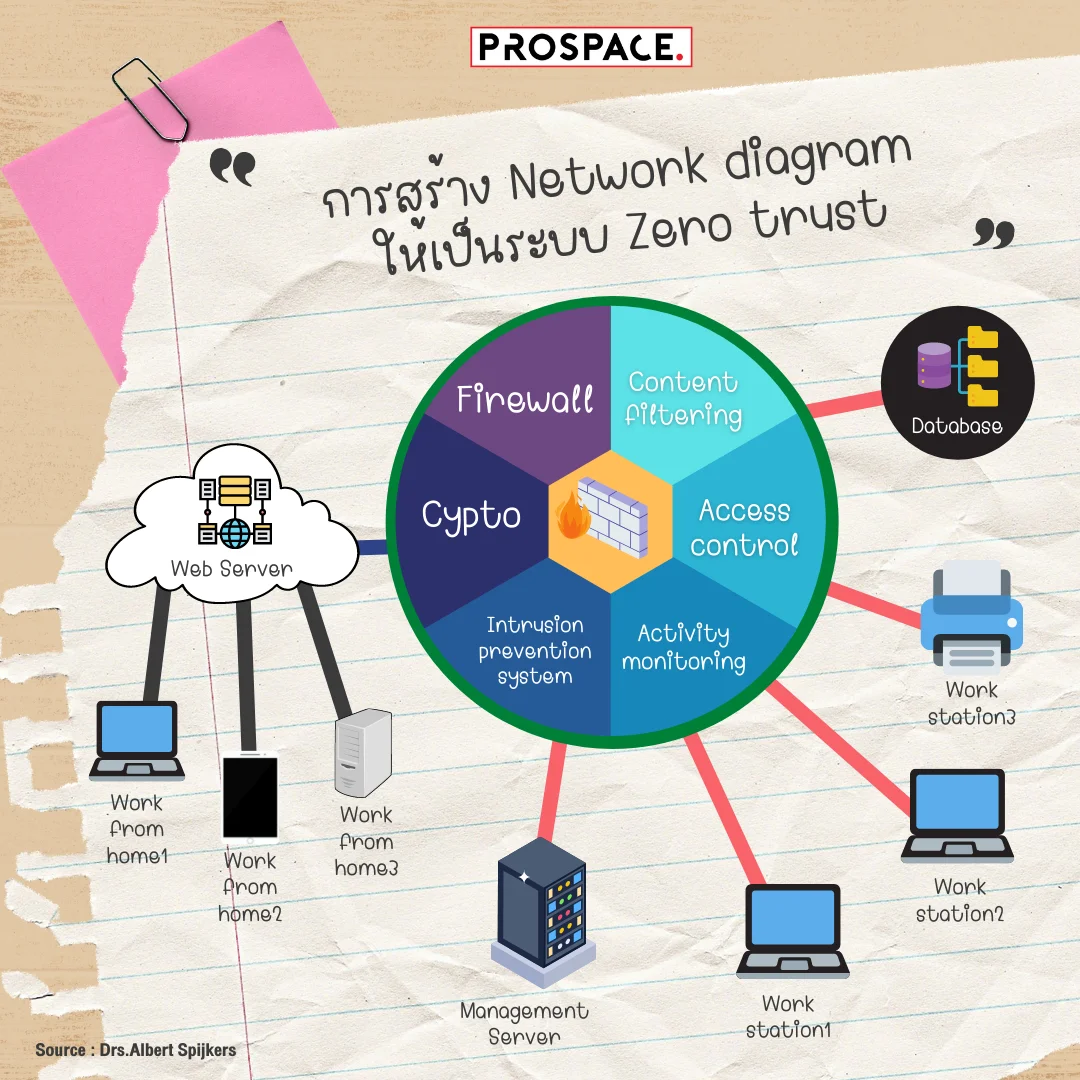

เป็นขั้นตอนที่ใช้โปรแกรมในการตรวจสอบพฤติกรรมการผิดปกติการใช้งาน อย่างเช่น (เหตุการณ์สมมติ) พนักงานจำเป็นต้องใช้ Google chrome ทำงานเป็นปกติ แต่อยู่ๆมีโปรแกรมอ่านไฟล์ PDF แอบเชื่อมต่อกับเว็บบางเว็บโดยไม่ได้อนุญาตพร้อมกับส่งข้อมูลออกไปตลอดเวลา พฤติกรรมการใช้งานที่แปลกและไม่พึงประสงค์เหล่านี้จะถูกอุปกรณ์ Firewall ตรวจจับได้ถ้าหากมีการเซ็ตระบบให้เป็นไปตามระบบความปลอดภัยพื้นฐานได้

จำกัดสิทธิการเข้าถึงข้อมูล

การกำหนดบทบาทของผู้ดูแลข้อมูล ผู้ที่มีสิทธิ์เข้าถึงข้อมูลบางส่วนได้ โดยการแยกหน้าที่อย่างชัดเจนนี่เองจะทำให้ข้อมูลนั้นมีผู้รับผิดชอบ สามารถรู้ได้ว่าในกรณีที่ถูกโจรกรรมข้อมูล ติดไวรัส หรือติดตั้งโปรแกรมไม่พึงประสงค์เข้ามาในเครื่องนั้นเกิดจากอุปกรณ์ตัวใด ใช้เวลาในการจัดการกับปัญหาได้อย่างรวดเร็ว

กรองข้อมูลอินเตอร์เน็ต คัดคนไม่ใช่ออกไป

คุณสมบัติหนึ่งของ Firewall (ถ้าติดตั้งและดูแลอย่างถูกต้อง) จะทำหน้าที่กรองข้อมูลและจัดการกับการเชื่อมต่ออินเตอร์เน็ตได้อย่างเหมาะสม โดยการทำงานนั้นจะตรวจสอบตั้งแต่การเชื่อมต่อเข้ามา ระยะเวลาที่เชื่อมต่อ ดูการใช้ข้อมูลของโปรแกรมที่อยู่ในเครื่อง การส่งข้อมูลของโปรแกรม ถ้าหากว่ามันมีอะไรไม่ชอบมาพากล กลไกการทำงานนั้นจะถูกแยกเข้าไปในระบบคัดกรองความปลอดภัยว่าพฤติกรรมนั้นจะอยู่ในระบบ เฝ้าระวัง ถูกปิดกั้น หรือ อันตราย เก็บเก็บ record ให้กับผู้ดูแลระบบจัดการต่อไป

ดูพฤติกรรมที่แปลกประหลาดกว่าคนในออฟฟิศ

ถึงแม้ว่าแฮกเกอร์จะพยายามเรียนรู้พฤติกรรมของผู้ใช้งานจริงอยู่แล้ว แต่ในสถานที่ ผู้คนในการทำงานจะมีพฤติกรรมที่คล้ายกันจนสามารถรู้ได้ว่าสิ่งที่ได้รับอาจจะไม่ตรงกับความเป็นจริง อย่างเช่นได้รับอีเมลจากเพื่อนร่วมงานในการออกเอกสารบางอย่าง ในบางออฟฟิศรูปแบบการส่งอีเมลนั้นอาจจะเป็นการสื่อสารภายในแบบไม่เป็นทางการ ไม่มีฟอร์มหัวท้ายของจดหมาย แต่เมื่อได้รับเมลฉบับหนึ่งจากเพื่อนร่วมงานมีการพูดคุยด้วยภาษาอย่างเป็นทางการ มีรูปแบบที่แปลกแตกต่างจากวัฒนธรรมองค์กรที่ใช้กันอยู่ ก็จะสามารถแยกได้ว่าอีเมลฉบับนี้แปลกปลอม ซึ่งสิ่งที่ต้องการตรวจสอบอีกครั้งอาจจะเป็นการสอบถามเพื่อนร่วมงานโดยตรง การตรวจสอบที่อยู่ของอีเมล ในกรณีที่เครื่องนั้นถูกแฮกอย่างสมบูรณ์แล้วเป็นไปได้ที่แฮกเกอร์อาจจะสามารถรับส่งอีเมลได้จากอีเมลของเหยื่อจริงๆ จนไม่สามารถแยกได้ ดังนั้น พฤติกรรมที่ไม่น่าไว้วางใจนั้นจึงต้องอาศัยความร่วมมือระหว่างพนักงานที่ต้องเรียบรู้พฤติกรรมที่ไม่ปกติ รวมถึงอุปกรณ์กรองข้อมูลที่ทำหน้าที่คัดแยกไฟล์ ปิดกั้นการเปิดลิงค์ที่มาจากแหล่งที่ไม่น่าไว้วางใจได้

ใช้ข้อมูลเชิงลึก (ทางเทคนิค)

เหนือสิ่งอื่นใดสิ่งที่คนไม่ได้เป็นไอทีอาจจะไม่สามารถทำส่วนนี้ได้ถ้าไมไ่ด้รับความช่วยเหลือจากผู้ที่รู้งานระบบ การใช้ข้อมูลเชิงเทคนิคเป็นการไปเปิดดู dushboard ของการทำงาน การดู traffic ที่มีการเชื่อมต่ออินเตอร์เน็ตของคนในออฟฟิศ รวมถึงการตรวจดูว่าเครื่องไหนมีพฤติกรรมเสี่ยงที่ถูกคัดกรองได้ของอุปกรณ์ Firewall มาแล้ว จากนั้นจะสามารถช่วยมอนิเตอร์ทีมงานในการจัดการกับปัญหาที่อาจจะเกิดขึ้นได้ในเวลาอันใกล้ โดยการจัดการระบบครบวงจรนั้นสามารถทำโดยการใช้ออแกไนซ์เซอร์ที่ดูแลระบบความปลอดภัยอยู่แล้วมาช่วยในการวางระบบ ดูแล และนำอุปกรณ์มาติดตั้งในออฟฟิศได้ผ่านบริการ Firewall as a Service ซึ่งสามารถศึกษาได้จากข้อมูลด้านล่างนี้

Firewall as a Service

ช่วยออกแบบความปลอดภัยเน็ตเวิร์ค พร้อมกับทีมผู้เชี่ยวชาญดูแล

- Firewall subscription model

- พร้อมพนักงานบริหารจัดการระบบหลังบ้าน

- มีการตั้งค่า configuration ตามนโยบายบริษัท

- มีที่ปรึกษาดูแลระบบตลอดอายุสัญญา

ปรึกษาการทำ Cyber Security

กรอกแบบฟอร์มด้านล่างนี้

การจัดลำดับความปลอดภัยของข้อมูล

การจัดลำดับความปลอดภัยของข้อมูล

ความปลอดภัยไอทีสำหรับบริษัทที่เริ่มต้น

ความปลอดภัยไอทีสำหรับบริษัทที่เริ่มต้น

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ