ถ้าย้อนกลับไปในเมื่อ 30 ปีก่อนในประเทศไทย เราคงยังอยู่กับการส่งจดหมายติดแสตมป์ ติดต่อด่วนก็ส่งหากันผ่านโทรเลข โทรศัพท์บ้าน ในสมัยนั้นเองการมีคอมพิวเตอร์เป็นสิ่งที่ยาก และการสื่อสารกันผ่านอินเตอร์เน็ตก็ยิ่งยากกว่า มาถึงปัจจุบันเราเองหรือคนที่เติบโตมาในยุคเทคโนโลยีเองก็เริ่มจะไม่รู้จักการส่งจดหมาย หรือ โทรศัพท์บ้านกันแล้ว เพราะหันมาใช้การแชทในแอพพลิเคชั่น หรือ ส่งอีเมลหากัน ในการติดต่อเป็นทางการกว่า email คือ อะไร แล้วมันมีเบื้องหลังที่อุปกรณ์คอมพิวเตอร์ รวมทั้งมือถือ ติดต่อกันข้ามอุปกรณ์ได้อย่างไรกัน

การเกิดขึ้นของ Email คือ การสื่อสารผ่านสายไฟฟ้า

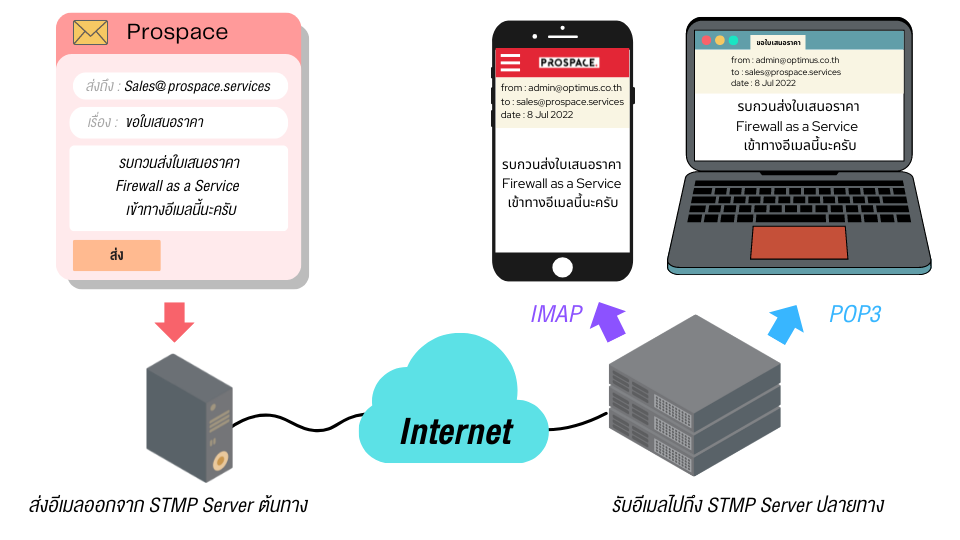

email คือ การส่งข้อความทางอินเทอร์เน็ต ที่ส่งหากันระหว่างคอมพิวเตอร์ในยุค 1960s ในยุคที่คอมพิวเตอร์เป็นเสมือนอุปกรณ์ที่อยู่ในห้องทดลอง จากนั้นก็มีการพัฒนาการใช้อีเมลภายในองค์กรในอีกสิบปีถัดมาโดยการพัฒนาของบริษัทคอมพิวเตอร์มากมายหลายระบบ จนกระทั่งสุดท้ายบนโลกมีภาษาที่คอมพิวเตอร์สื่อสารกันหลักๆ เพียง 3 ภาษา คือ SMTP , POP และ IMAP

Email คือ การสื่อสารที่ช่วยให้ไม่ต้องส่งจดหมายติดแสตมป์

ถึงแม้ว่าการเริ่มต้นของอีเมลคือการส่งข้อความระหว่างผู้ใช้ภายในบริษัทด้วยกันผ่านเครือข่าย LAN ในยุคแรกที่ยังไม่มีการใช้อินเตอร์เน็ต แต่ต่อมาเมื่อการใช้คอมพิวเตอร์อย่างแพร่หลายแล้ว อินเตอร์เน็ตเริ่มมาลดเวลาการติดต่อระหว่างกัน ราคาถูกกว่า เร็วกว่า การติดแสตมป์ส่งไปรษณีย์ ไม่มีข้อจำกัดเหมือนโทรเลข จึงเป็นที่มาของการใช้อีเมลเพื่อสื่อสารกันระหว่างกันผ่านตัวกลางที่เรียกว่า อินเตอร์เน็ต โดยบุรุษไปรษณีย์ไม่กี่เจ้าที่ใช้ร่วมกันบนโลก

ไปรษณีย์ที่ทำหน้าที่ส่งอีเมลคือใคร?

ปกติแล้วในทางคอมพิวเตอร์จะมีภาษากลางที่อุปกรณ์จะสื่อสารกัน เช่น การเปิดบราวเซอร์เปิดเว็บไซต์ทางอินเตอร์เน็ต ไม่ว่าจะเป็นอุปกรณ์คอมพิวเตอร์ มือถือ แท๊บแลต ไม่จำเป็นต้องมีลักษณะเหมือนกัน ไม่ต้องมีระบบปฏิบัติการเดียวกัน แต่จะมีภาษาที่สื่อสารกันหรือเรียกว่า Protocol ในการคุยกันในกรณีนี้จะเรียกว่า web protocol และแน่นอนว่าอีเมลเองก็มี mail protocol ในการสื่อสารระหว่างอุปกรณ์เช่นเดียวกัน โดยหลักๆจะแบ่งเป็น 3 ชนิดที่ทำงานแตกต่างกันไปตามความเหมาะสมของอุปกรณ์นั้นๆ

รับเทคนิคความรู้ดีๆ เรื่อง "ความปลอดภัยไอทีในองค์กร"

Simple mail transfer protocol : SMTP

เป็นภาษากลางที่สื่อสารระหว่างกันบน mail server โดยที่ทำหน้าที่เป็นตัวกลางที่ส่งระหว่าง server A >>> server B ถ้าเปรียบเสมือนการส่งไปรษณีย์ระหว่างประเทศ มีไปรษณีย์ไทยเป็นคนส่งจากจุดที่ลูกค้ามาส่งขึ้นเครื่องบินการบินไทยเพื่อไปยังจุดหมายปลายทาง ระบบ SMTP เหมือนการบินไทยที่พาออกจากจุดต้นทาง ไปถึงปลายทางที่มีสนามบิน

Post office protocol : POP

ภาษานี้เป็นหนึ่งในรูปแบบที่มีการใช้งานระหว่างคอมพิวเตอร์เพื่อเก็บกล่องข้อความไว้บนคอมพิวเตอร์ที่รับทั้งหมด ถ้าเปรียบเสมือนหลังจากที่ไปรษณีย์ปลายทางรับพัสดุมาจากการบินไทยแล้ว ไม่ว่าพัสดุจะชิ้นเล็กหรือใหญ่มากๆก็ตาม จำเป็นต้องเก็บพัสดุที่ได้รับมาไว้ที่บ้านตัวเอง วิธีดังกล่าวนี้จึงเหมาะสมกับอุปกรณ์ที่มีพื้นที่จัดเก็บข้อมูลมากๆอย่างคอมพิวเตอร์ และสามารถเปิดดูข้อมูลได้แม้ว่าจะไม่มีการเชื่อมต่ออินเตอร์เน็ตก็ตาม แต่เนื่องจากอุปกรณ์ชนิดอื่นๆที่มีพื้นที่จัดเก็บน้อยแต่จำเป็นต้องทำงานเช่นเดียวกัน จึงมีการพัฒนาภาษาอีกภาษาขึ้นมาเพื่อแก้ปัญหาพื้นที่จัดเก็บที่เรียกว่า IMAP

Internet message access protocol : IMAP

เนื่องจากปัจจุบันอุปกรณ์คอมพิวเตอร์มีความหลากหลายแตกต่างการใช้งานและข้อจำกัด ทำให้แม้แต่ภาษาอีเมลเองก็เป็นส่วนหนึ่งที่จำเป็นต้องมีการปรับเปลี่ยนเพื่อให้สามารถใช้งานได้กับทุกอุปกรณ์ แต่ไม่ใช่ทุกอุปกรณ์จะสามารถเก็บข้อมูลมหาศาลจากการรับส่งอีเมลระหว่างกันได้ ระบบภาษา IMAP เองจึงออกมาเพื่อให้ผู้ใช้งานไม่จำเป็นต้อง download ทุกเอกสาร ทุกข้อความลงบนเครื่อง แต่ใช้วิธีการต่ออินเตอร์เน็ตเพื่อไปเปิดดูเอกสารบน Server หรือ Cloud โดยที่ไม่เปลืองพื้นที่เมมโมรี่บนโทรศัพท์ หรือ แท๊บแลตนั่นเอง

การสื่อสารภาษากลางของอีเมล ประกอบด้วยภาษาสากลที่ใช้กันหลักๆ สามอย่าง ได้แก่ STMP ในการส่งข้อความจากจุด A ไปยังจุด B แล้วอีเมลจะถูกส่งขึ้นด้วยอุปกรณ์ที่เก็บข้อมูลบนเครื่องด้วย POP3 อุปกรณ์ที่แสดงผลบนเว็บไซต์ IMAP

ผู้ให้บริการอีเมลใช้ภาษาอะไร

ในการเขียน ส่ง และอ่านอีเมล จะใช้ซอฟต์แวร์ที่ถูกสร้างขึ้นมาเรียกว่า email client ปัจจุบันผู้ให้บริการที่ได้รับความนิยมมากอันดับต้นของโลกอย่าง Gmail เป็นการใช้ภาษาอีเมล (protocol) ทั้งที่แสดงบนมือถือและคอมพิวเตอร์ ความพยายามที่ทำให้การทำงานร่วมกันระหว่าง Inbox และ email client ที่หลายอุปกรณ์ จึงเป็นความท้าทายของนักพัฒนาที่ทำให้การใช้งานทั้งสองระบบมีประสิทธิภาพ

สิ่งสำคัญคือเราต้องรู้ให้ได้ก่อนว่าอีเมลถูกเก็บไว้ที่ไหนและอ่านได้ที่ไหน ข้อความของอีเมลจะอยู่บนเซิร์ฟเวอร์คลาวด์จนกว่าจะถูกดาวน์โหลด แต่หากดาวน์โหลดโดยใช้ POP อีเมลจะไม่อยู่บนเซิร์ฟเวอร์คลาวด์อีกต่อไป แต่จะไปอยู่ในกล่องจดหมายที่ที่ถูกดาวน์โหลดแทน ในทางกลับกันหากดาวน์โหลดโดยใช้ IMAP อีเมลจะถูกดาวน์โหลดแค่สำเนาของข้อความเท่านั้น และข้อความเดิมจะยังคงอยู่บนเซิร์ฟเวอร์เพื่อให้ client อื่นอ่านได้

ความปลอดภัยของอีเมลที่ใช้ในบริษัท

ความปลอดภัยของอีเมลที่ใช้ในบริษัท

เกือบทุกบริษัทในประเทศไทยต้องมีการใช้อีเมลในการทำงาน แต่ถึงแม้จะเลือกใช้ระบบจัดเก็บข้อมูลอีเมลแบบไหนก็ตาม สิ่งที่ทุกบริษัทต้องเผชิญคืออีเมลแปลก หรือ แสปม การเข้ามาของอีเมลเหล่านี้จะมีมาทั้งการเข้ามาด้วยการส่งมากวน หรือเคยไปสมัครสมาชิกแล้วมีการให้อีเมลเพื่อสมัครรับข้อมูลข่าวสารโดยไม่ตั้งใจก็ตาม อาจจะเป็นช่องทางหนึ่งที่ทำให้มีไวรัส หรือโปรแกรมที่แอบดักข้อมูลด้วยได้ โดยมีการพบการแอบดักข้อมูลได้หลักๆ 3 วิธี

การส่งอีเมลสุ่มๆเพื่อหาเหยื่อ (Phishing)

วิธีที่ใช้ในการแอบดักข้อมูลของเหยื่อทางอีเมลนั้น ส่วนมากเป็นการส่งอีเมลเข้าไปหาเหยื่อ อาจจะแนบไฟล์หลอกให้เหยื่อดาวโหลดลงคอมพิวเตอร์แล้วเปิดไฟล์นั้นออกมาเป็นวิธีการที่คลาสิคที่ใช้มานานหลายสิบปีแล้วปัจจุบันก็ยังมีการใช้วิธีการดังกล่าวอยู่แต่ก็มีการพัฒนาให้เหยื่อหลงกลได้มากยิ่งขึ้น

การส่งอีเมลสุ่มๆแบบมีเป้าหมาย (Spear phishing)

วิธีการนี้เป็นขั้นต่อยอดมาจากการสุ่มหาเหยื่อในรูปแบบก่อน แต่วิธีการนี้เริ่มรู้จักเรามากยิ่งขึ้น เช่น ส่งอีเมลไปหลอกเหยื่อเฉพาะสมาชิกของร้าน A เพราะรู้ว่าลูกค้าสนใจโบว์ชัวร์ เป็นต้น การทำวิธีการนี้นอกจากโจรเองจะรู้ว่าจะใช้อีเมลชื่ออะไร รูปแบบไหน ต้องการสื่อสารให้ใคร ทำให้ผู้รับอีเมลนี้มีแนวโน้มจะถูกหลอกลวงได้ง่ายยิ่งขึ้น

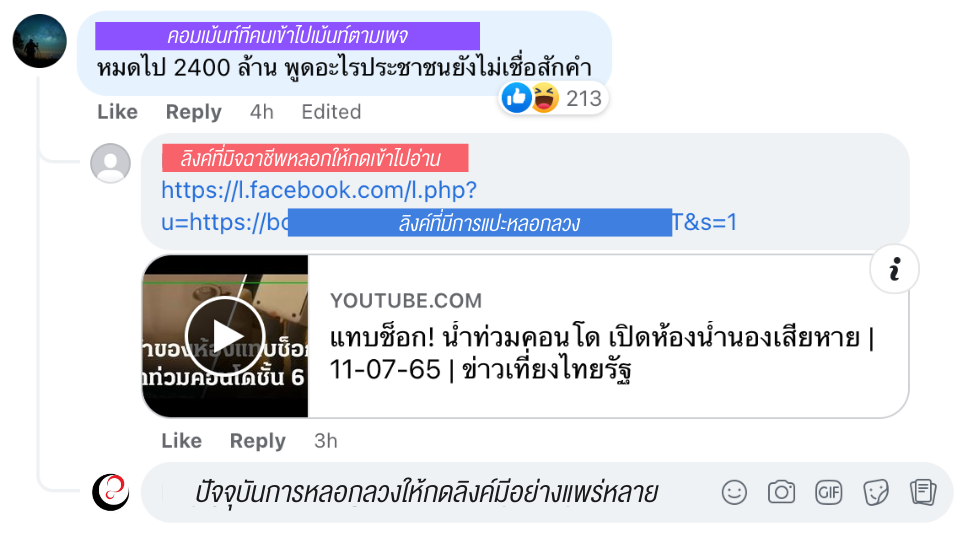

การส่งข้อความในโซเชี่ยลมีเดีย (Angler phishing)

วิธีการดังกล่าวนี้ปัจจุบันยังมีการใช้แพร่หลายและหลอกลวงได้มาก โดยมากจะอยู่บนสื่อโซเชี่ยลที่เราใช้งานกันอยู่ เพียงมิจฉาชีพจะทำการแปะลิ้งค์ที่เกี่ยวกับข่าว หรือ คอนเท้นท์นั้นเพื่อให้คนหลงกลเข้าไปอ่าน แล้วมีการหลอกลวงไปติดตั้งไวรัสลงเครื่อง สิ่งเหล่านี้แก้ไขด้วยการวางระบบ Firewall as a Service ระบบที่ช่วยเหลือด้านความปลอดภัยไอที

สมัครรับข่าวสาร "ความปลอดภัยไอทีในองค์กร"

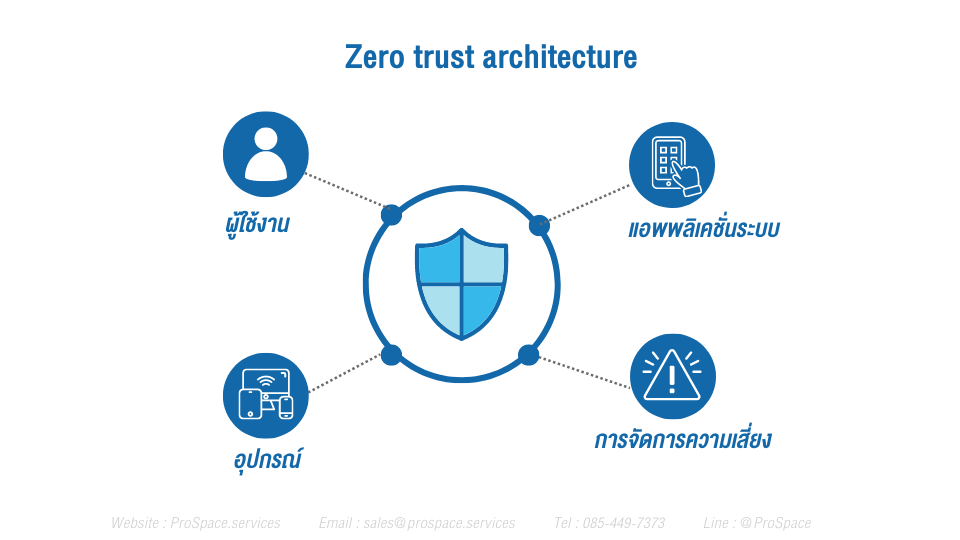

บริการระบบ Firewall พร้อมผู้เชี่ยวชาญดูแล

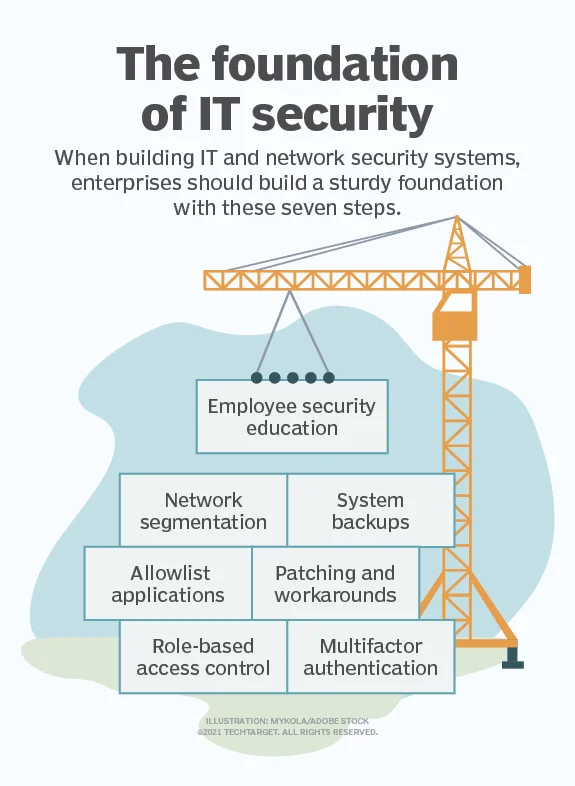

- ช่วยออกแบบโครงสร้าง Network องค์กรให้เสถียร ตามความต้องการของผู้ใช้งาน (Customer centric)

- สร้าง Network โดยเรียงระดับการรักษาความปลอดภัย ระดับต่ำ ระดับปานปลาง ระดับสูง เพื่อการป้องกันที่มีประสิทธิภาพ

- มีทีม Cyber Security ประสบการณ์ 20 ปี+ เข้ามาดูแลระบบ โดยไม่ต้องจ้างพนักงานมาเพิ่ม

ปรึกษาการทำระบบ Cyber Security

ทีมงานจะติดต่อกลับไป