Network diagram เป็นองค์ประกอบการสร้างระบบความปลอดภัยขององค์กร ใช้ประโยชน์ในการย้อนกลับไปตรวจสอบความปลอดภัยของระบบ การสร้างรหัสป้องกันการเข้าถึงข้อมูล รวมถึงการวาง Zero trust achitechture ที่เป็นระบบที่ได้รับการยอมรับสูงในปัจจุบัน

เราใช้ Network ทำงานกันอย่างแยกกันไม่ออก

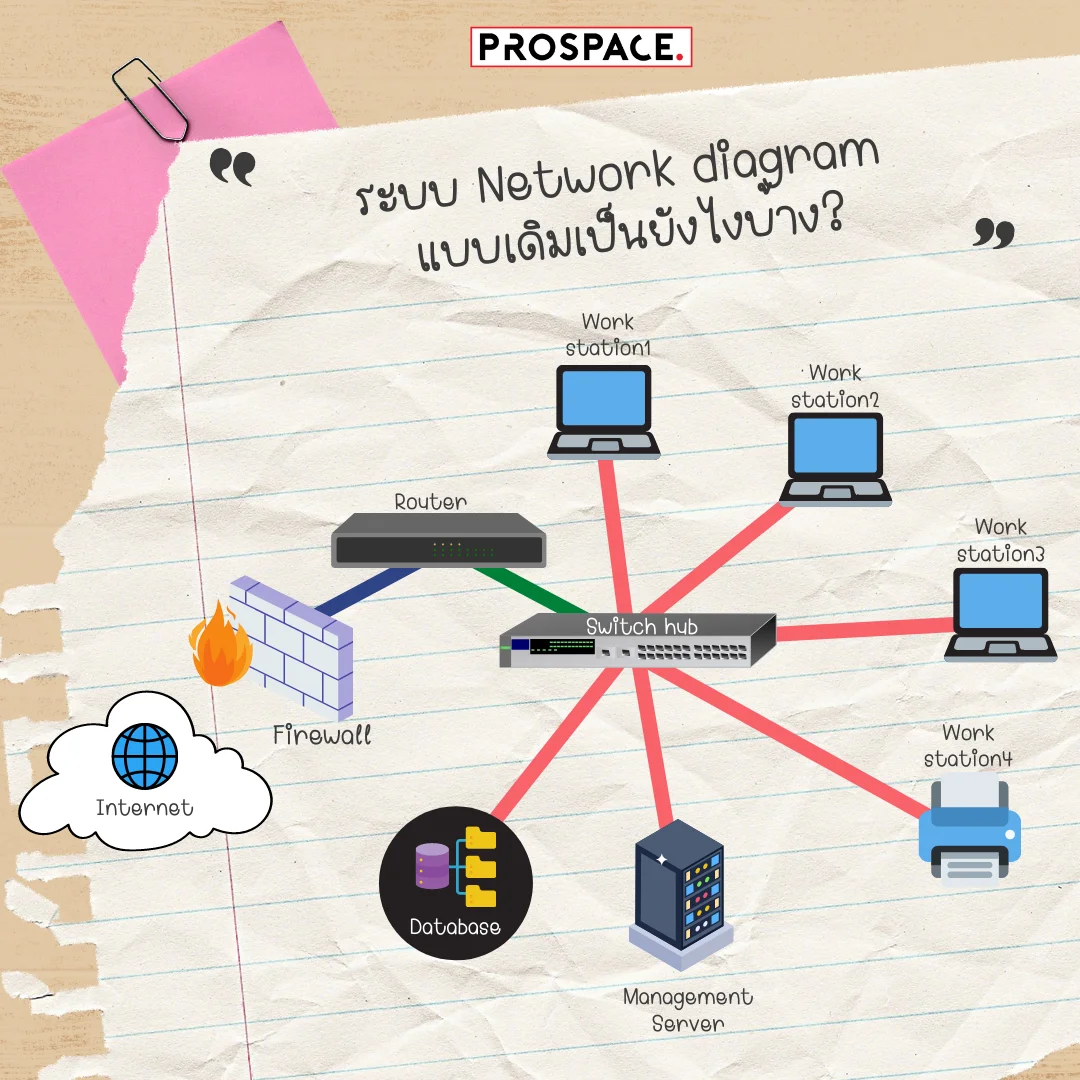

หลายองค์กรที่ไม่ได้ทำด้านระบบ IT สิ่งที่ทำให้หลายบริษัทนั้นปล่อยให้ Network diagram ขององค์กรนั้นเติบโตตามธรรมชาติ

เช่น ขยายองค์กรก็ซื้ออุปกรณ์ Switch เดินสาย Lan กับระบบ Firewall ที่มีมาตั้งแต่ก่อตั้งบริษัท เพียงแค่ขอให้อินเตอร์เน็ตใช้ได้ปกติ เก็บข้อมูลเข้าระบบ Server ได้อย่างเป็นธรรมดา ซึ่งในตามปกติการขยาย Network องค์กรตามธรรมชาตินั้นก็มีความเสี่ยงประมาณหนึ่ง จนกระทั่งการต้องทำงานจากที่บ้าน การเข้ามาของระบบ VPN และการที่ให้พนักงานใช้อินเตอร์เน็ตมาสู่ intranet ภายใน เกิดเป็นการแอบย่องเข้ามาของคนที่เหมือนพนักงาน แทรกซึมเข้ามาในระบบโดยไมได้รับเชิญ

อย่าปล่อยให้ Network เติบโตไปตามอิสระ

การเปลี่ยนแปลงทำงานที่ให้พนักงานเข้าสู่ Network ของบริษัทอย่างอิสระ เป็นความจำเป็นในการ social distancing

ที่ผ่านมาการทำระบบโครงข่ายเน็ตเวิร์คเดิมเริ่มมีความท้าทายความปลอดภัยมากยิ่งขึ้น ในวงการ IT เองเริ่มจะมีเทรนด์การเปลี่ยนอุปกรณ์ วางระบบ Network ใหม่ รวมไปถึงอุดช่องโหว่ที่อาจจะเกิดขึ้นจากอุปกรณ์ที่เก่าและไม่มีการเข้ารหัสความปลอดภัยที่ทันสมัย

Network diagram เพื่อการป้องกัน Ransomware โดยการไว้ใจให้น้อยที่สุด

การออกแบบ Network diagram เป็นกระบวนการที่ไอทีในบริษัท ต้องมีการเติมความรู้ใหม่เข้าไปตลอดเวลา

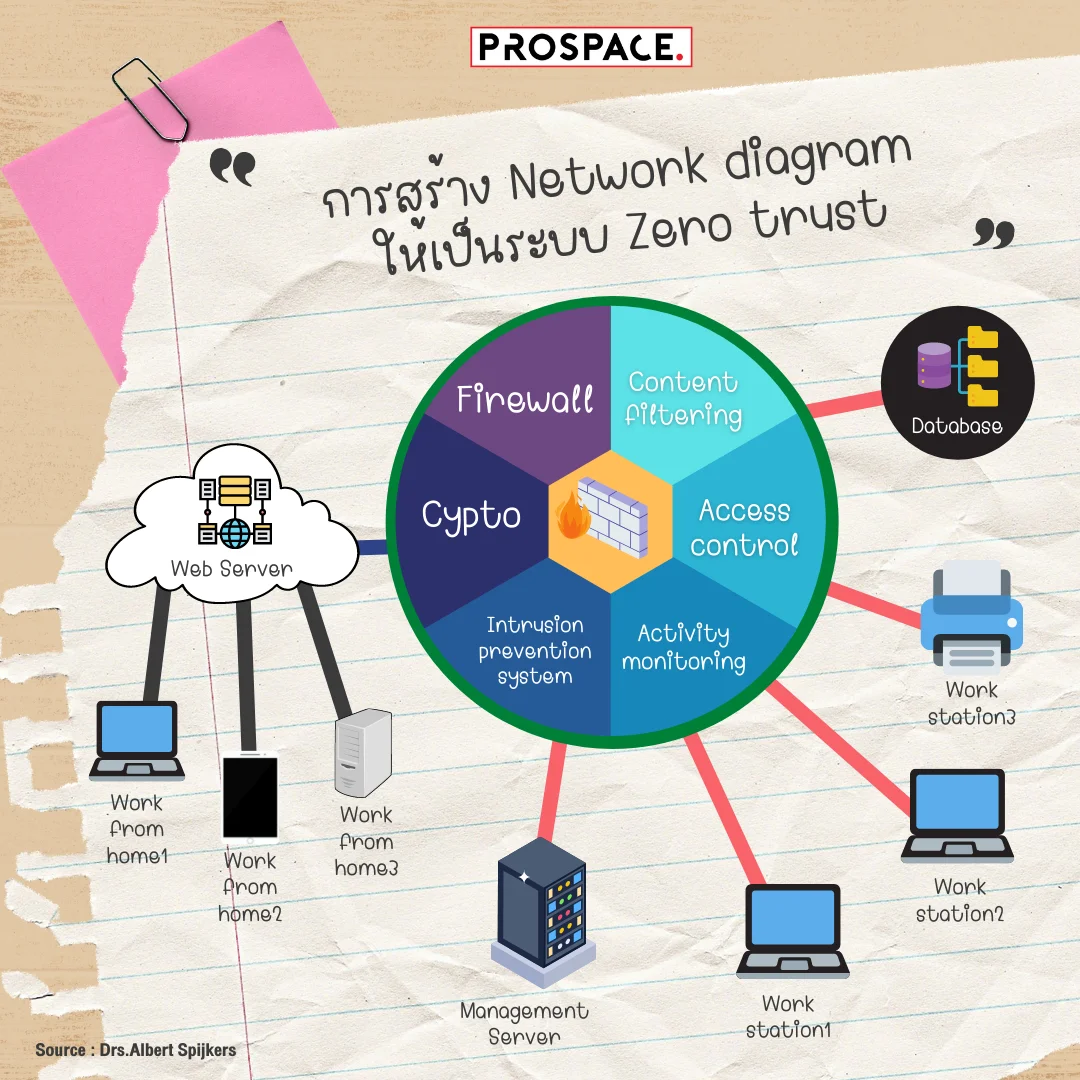

เนื่องจากการสร้างโครงสร้างเน็ตเวิร์ครูปแบบนี้ จะช่วยทำให้บริษัทประหยัดเงินจากค่าความเสี่ยงทั้งข้อมูล และถูกขโมยข้อมูลไปเรียกค่าไถ่ออกมา จากระบบกระจายความปลอดภัยที่ใช้การไว้ใจให้น้อยที่สุด หรือสถาปัตยกรรมที่ชื่อ Zero trust architecture (ดังภาพ)

ระบบ Zero trust เป็นการกระจายความปลอดภัยและเชื่อใจน้อยที่สุด

การจัดรูปแบบระบบความปลอดภัยใหม่ จะมีการเน้นฟีเจอร์ของระบบให้ครอบคลุมทั้ง 6 หน้าที่ด้วยกัน ได้แก่

Firewall เป็นระบบฐานข้อมูลที่อัปเดตความปลอดภัยใหม่

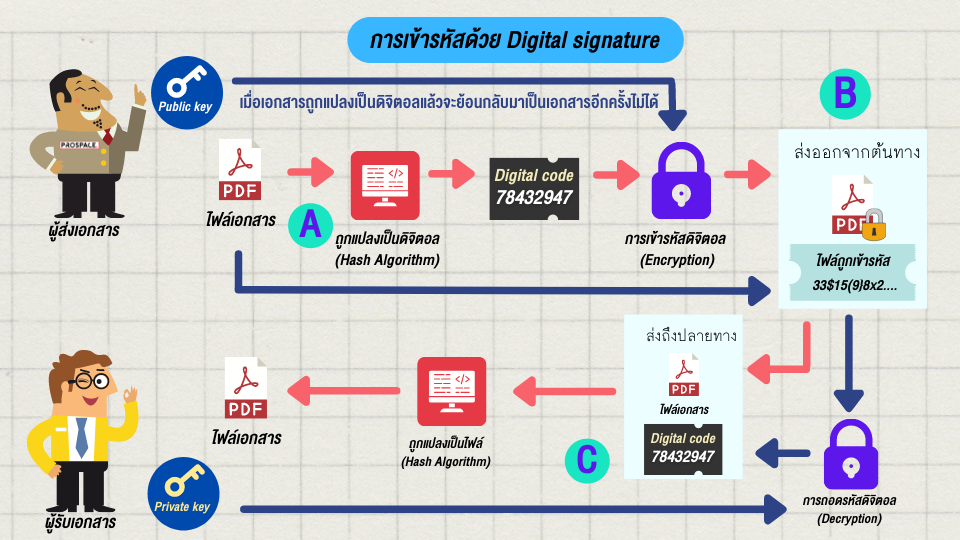

Crypto เป็นระบบ Blockchain ที่ใช้ Block ข้อมูลมาเชื่อมต่อกัน ทำให้การแอบใส่ข้อมูลระหว่างกันเป็นเรื่องที่เป็นไปได้ยาก

Intrusion prevention system ระบบป้องกันการบุกรุกจากผู้ใช้งานไม่พึงประสงค์

Activity monitoring เป็นกระบวนการที่สามารถเห็นการใช้งานของผู้ใช้งานภายในระบบ

Content filtering ระบบคัดกรองไม่ให้เข้าถึงบางเว็บไซต์ที่ไม่ต้องการให้ลูกข่ายเข้าไป

Access control ระบบจัดการเครือข่ายภายใน

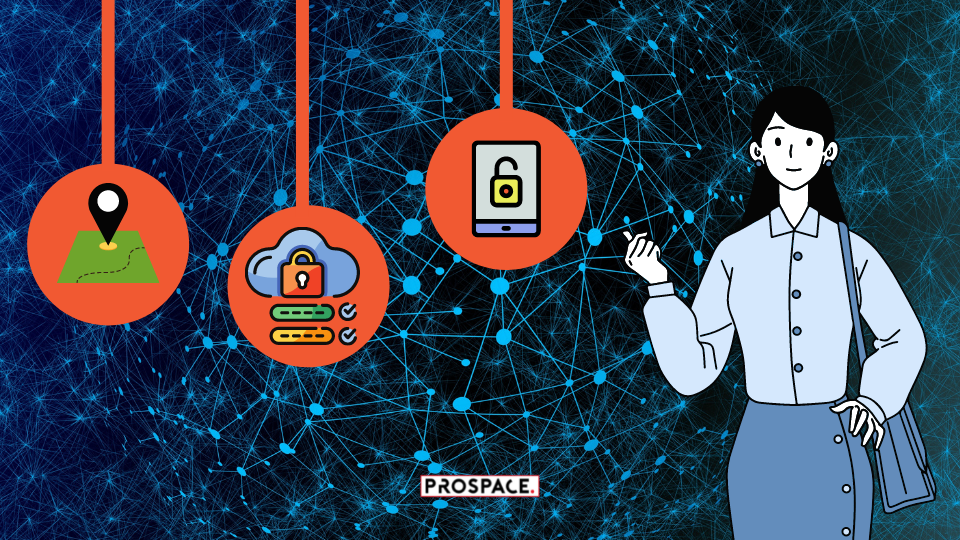

นอกจากนี้ระบบนี้นอกจากจะเป็นระบบที่ไว้ใจน้อยที่สุด แต่ทำให้ระบบความปลอดภัยมีความซับซ้อนมากขึ้นด้วยการตรวจสอบหลากหลายขั้นตอน MFA แต่มอบข้อมูลให้กับคนที่เข้าถึงน้อยที่สุด เช่น การเข้าฐานข้อมูลจากนอกออฟฟิศสามารถเข้าได้เพียง A B C แต่ถ้าหากเข้าจากภายในสามารถเข้าถึงได้เต็มระบบเพียงแต่ต้องตรวจสอบว่า GPS อยู่ตำแหน่งออฟฟิศไหม ใช้อินเตอร์เน็ตภายในหรือยัง ซึ่งเป็นกระบวนการตรวจสอบที่ซับซ้อนและมีเวลาจำกัดนั่นเอง

วางระบบ Zero trust ทดแทนการใช้ Network เดิมๆได้ยังไง

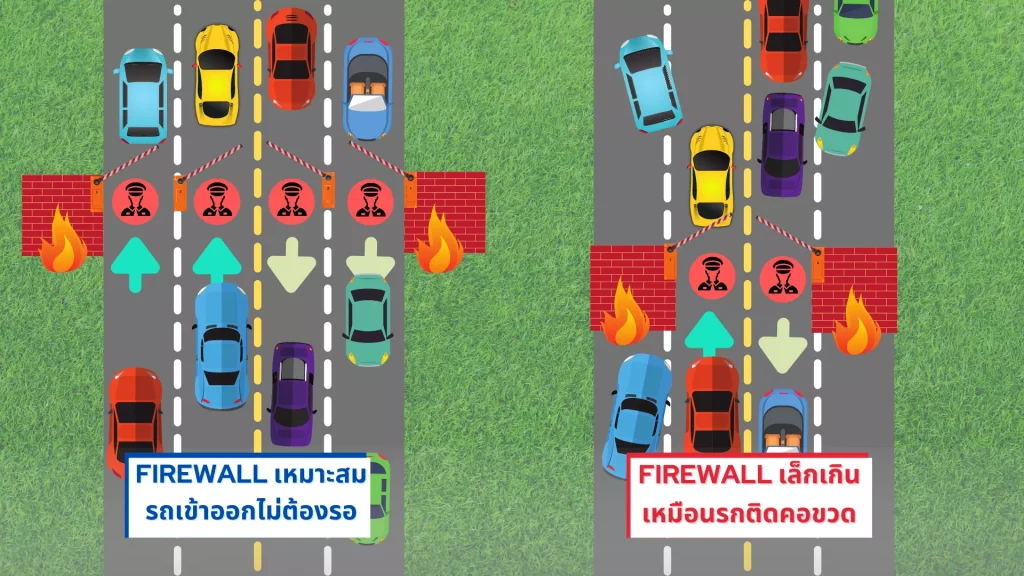

ปัจจุบันมีบริการวางระบบ Network security ให้เห็นมากยิ่งขึ้น โดยกระบวนการที่จะช่วยเริ่มต้นโครงข่ายเน็ตเวิร์คภายในองค์กรที่ดี คือการเริ่มต้นไล่เรียงระบบใหม่ตั้งแต่การเดินสาย ตรวจสอบอุปกรณ์ไฟร์วอลล์ รวมถึงการนำฟีเจอร์ต่างๆของระบบมาใช้ได้อย่างเต็มประสิทธิภาพ ซึ่งจะช่วยลดการถูกโจรกรรมข้อมูล Ransomware และการรับไวรัสเข้ามาในคอมพิวเตอร์ของบริษัท ผ่านบริการที่เรียกว่า Firewall as a Service

Firewall as a Service

ช่วยออกแบบความปลอดภัยเน็ตเวิร์ค Zero trust

- ช่วยออกแบบโครงสร้าง Network องค์กรให้เสถียร ตามความต้องการของผู้ใช้งาน (Customer centric)

- สร้าง Network โดยเรียงระดับการรักษาความปลอดภัย ระดับต่ำ ระดับปานปลาง ระดับสูง เพื่อการป้องกันที่มีประสิทธิภาพ

- มีทีม Cyber Security ประสบการณ์ 20 ปี+ เข้ามาดูแลระบบ โดยไม่ต้องจ้างพนักงานเฉพาะทางมาดูแล

ปรึกษาการทำระบบ Cyber Security

ทีมงานจะติดต่อกลับไป

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

ไฟร์วอลล์ถูกดูแลอย่างถูกต้องหรือเปล่า?

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ

บทสรุปความเจ็บปวดของไฟร์วอลล์เก่าๆ

สรุป

สรุป

สมัครงาน ใช้เอกสารอะไรบ้าง

สมัครงาน ใช้เอกสารอะไรบ้าง อย่าส่งบทความนี้ไปให้นายจ้างรู้

อย่าส่งบทความนี้ไปให้นายจ้างรู้ นายจ้างจะลืมป้องกันตัวเองตอนไหน?

นายจ้างจะลืมป้องกันตัวเองตอนไหน?

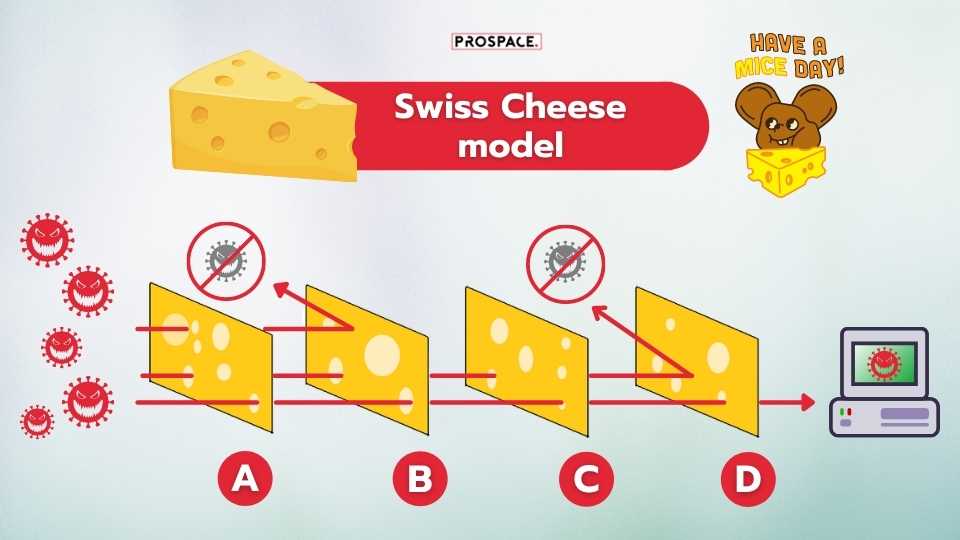

โมเดลชีสสวิสต์ (Swiss Cheese model)

โมเดลชีสสวิสต์ (Swiss Cheese model)